Keycloak 的功能與概念

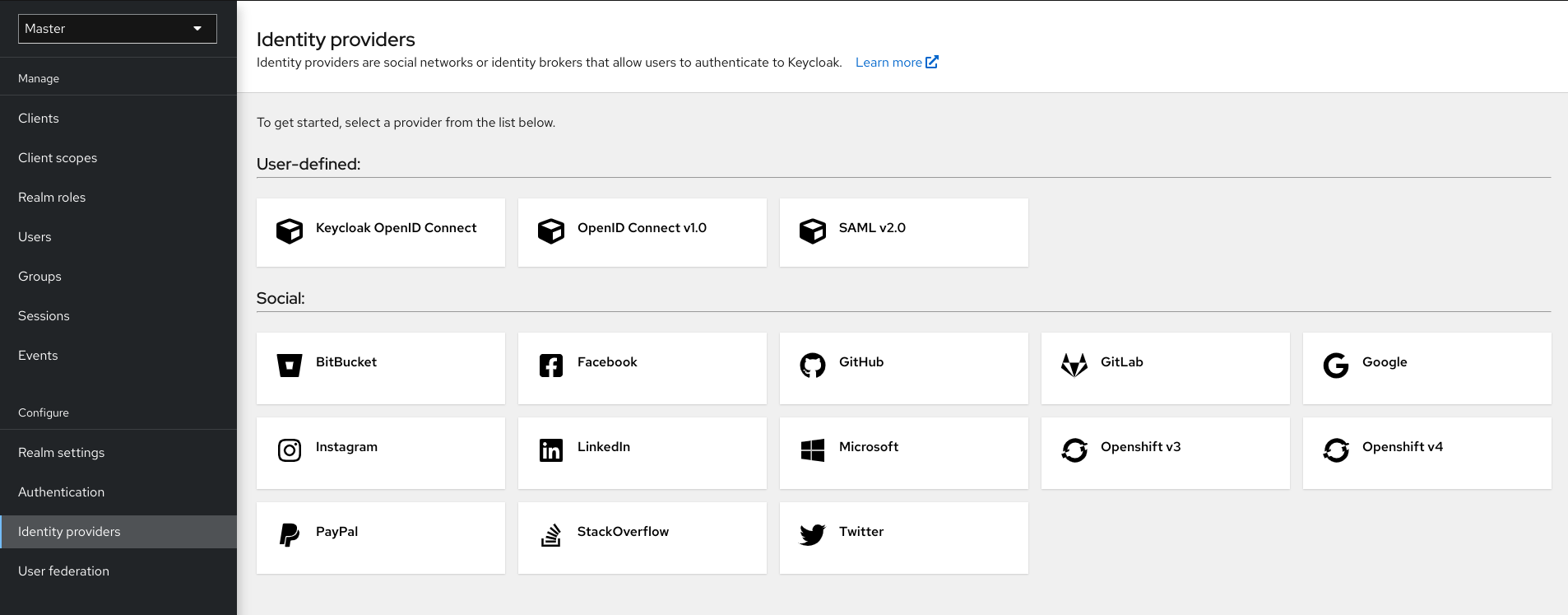

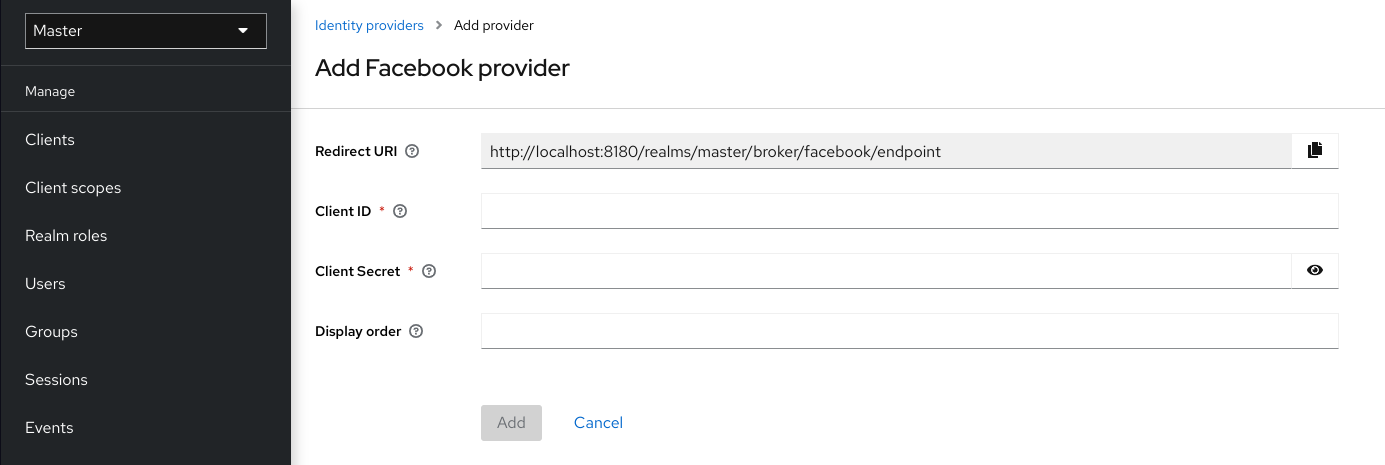

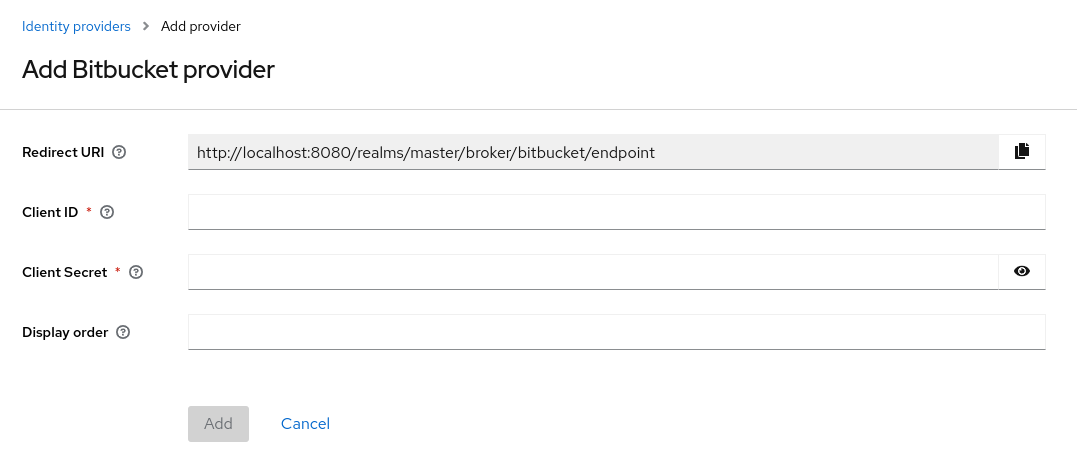

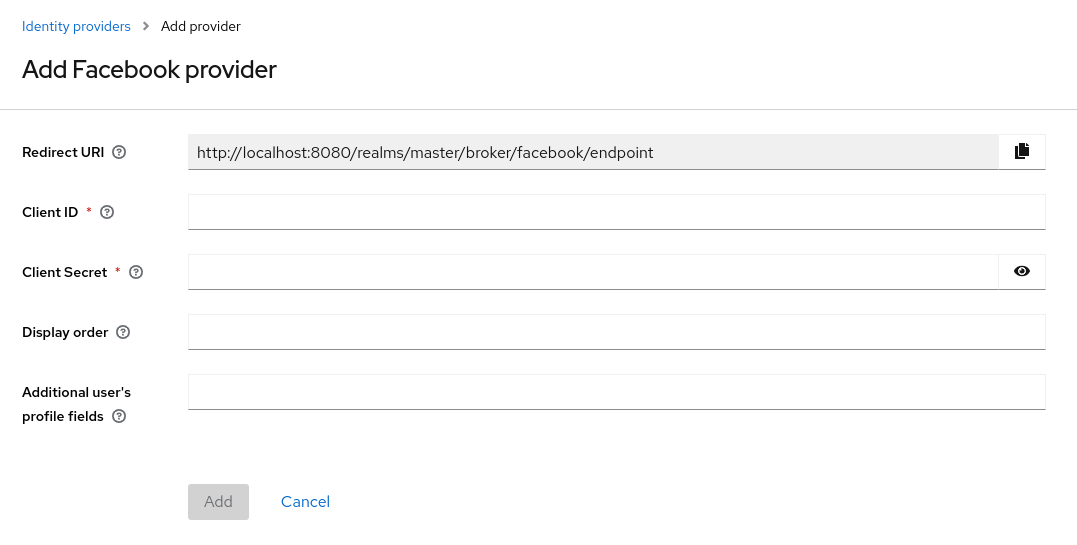

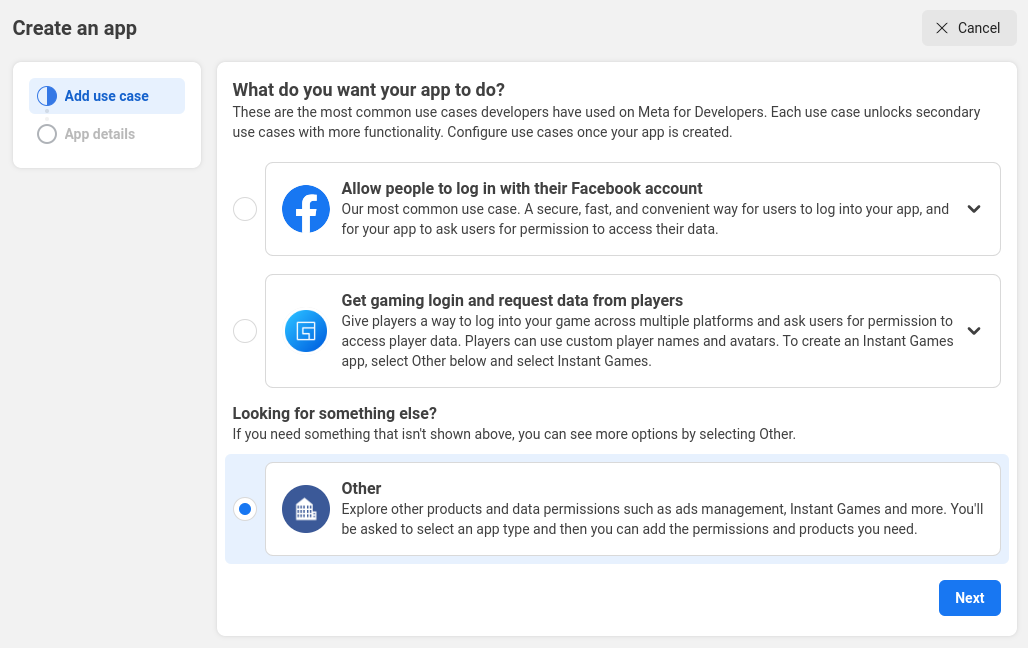

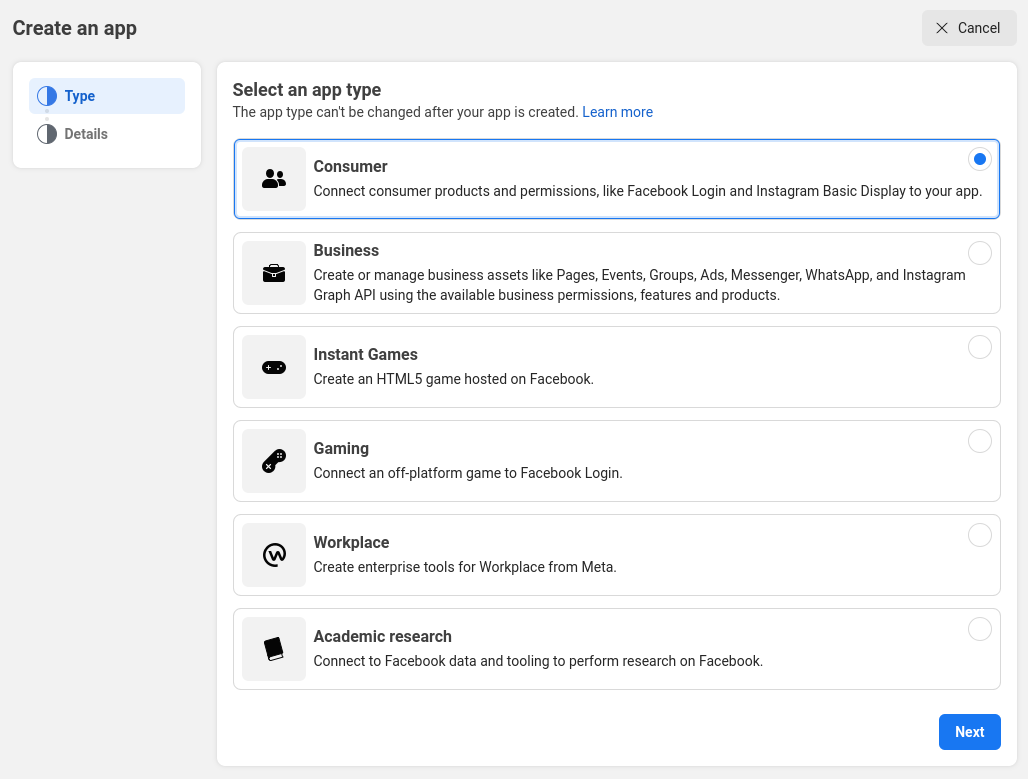

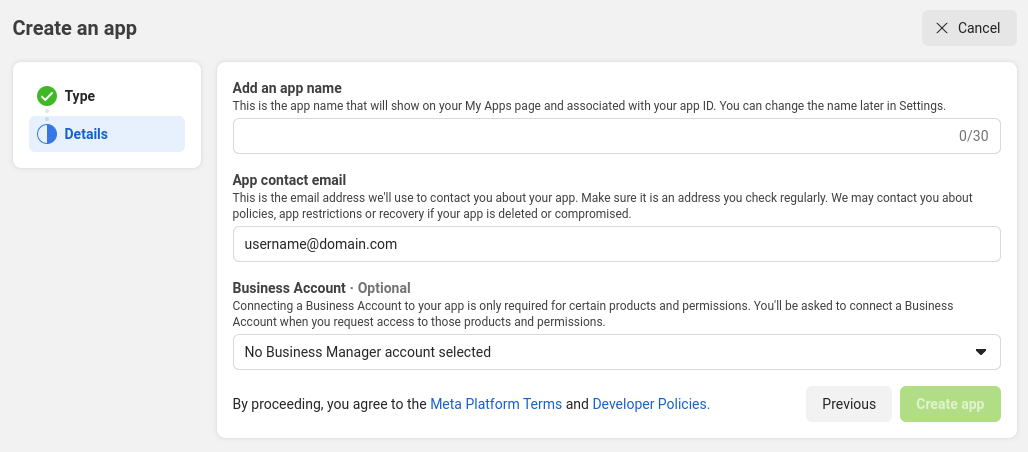

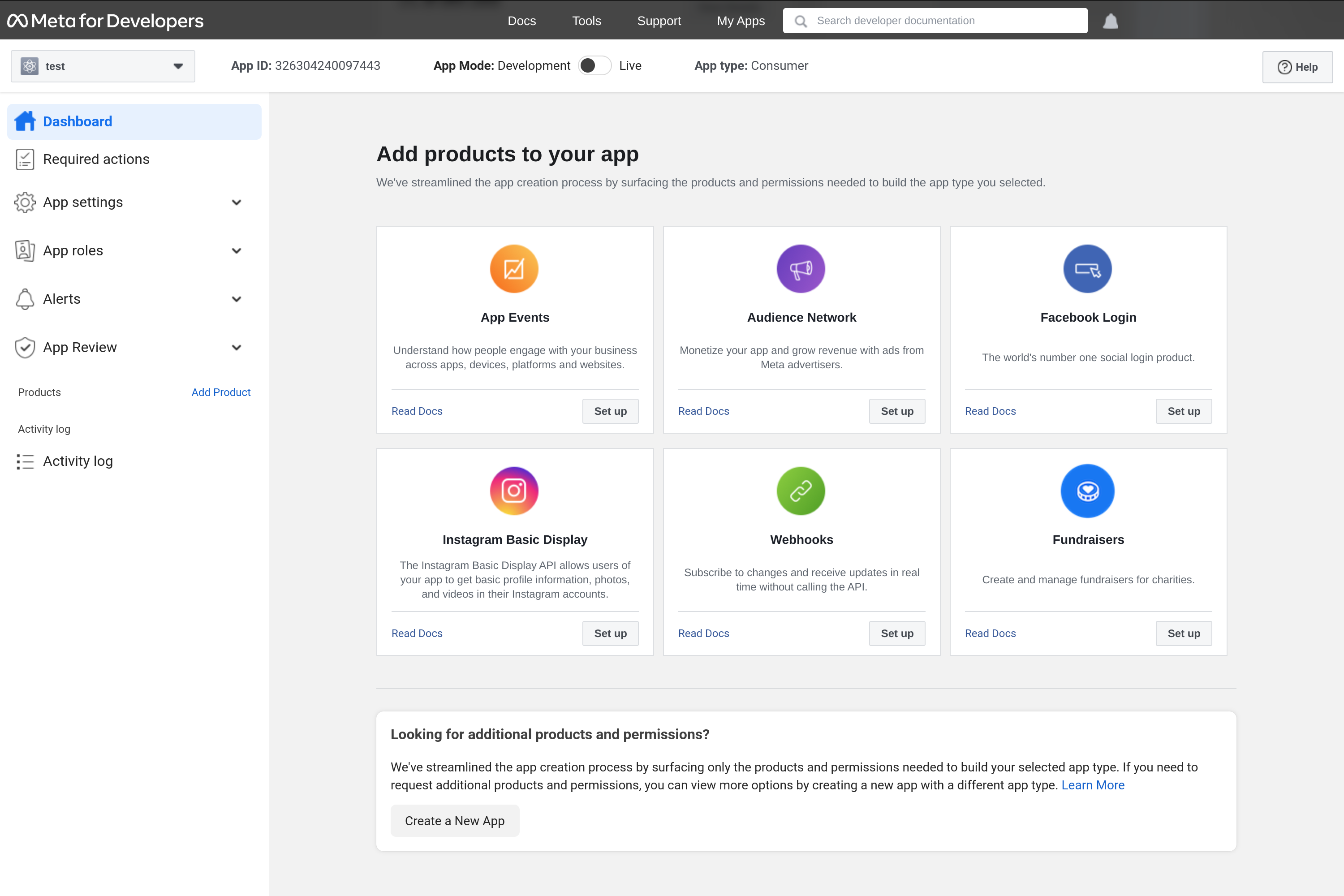

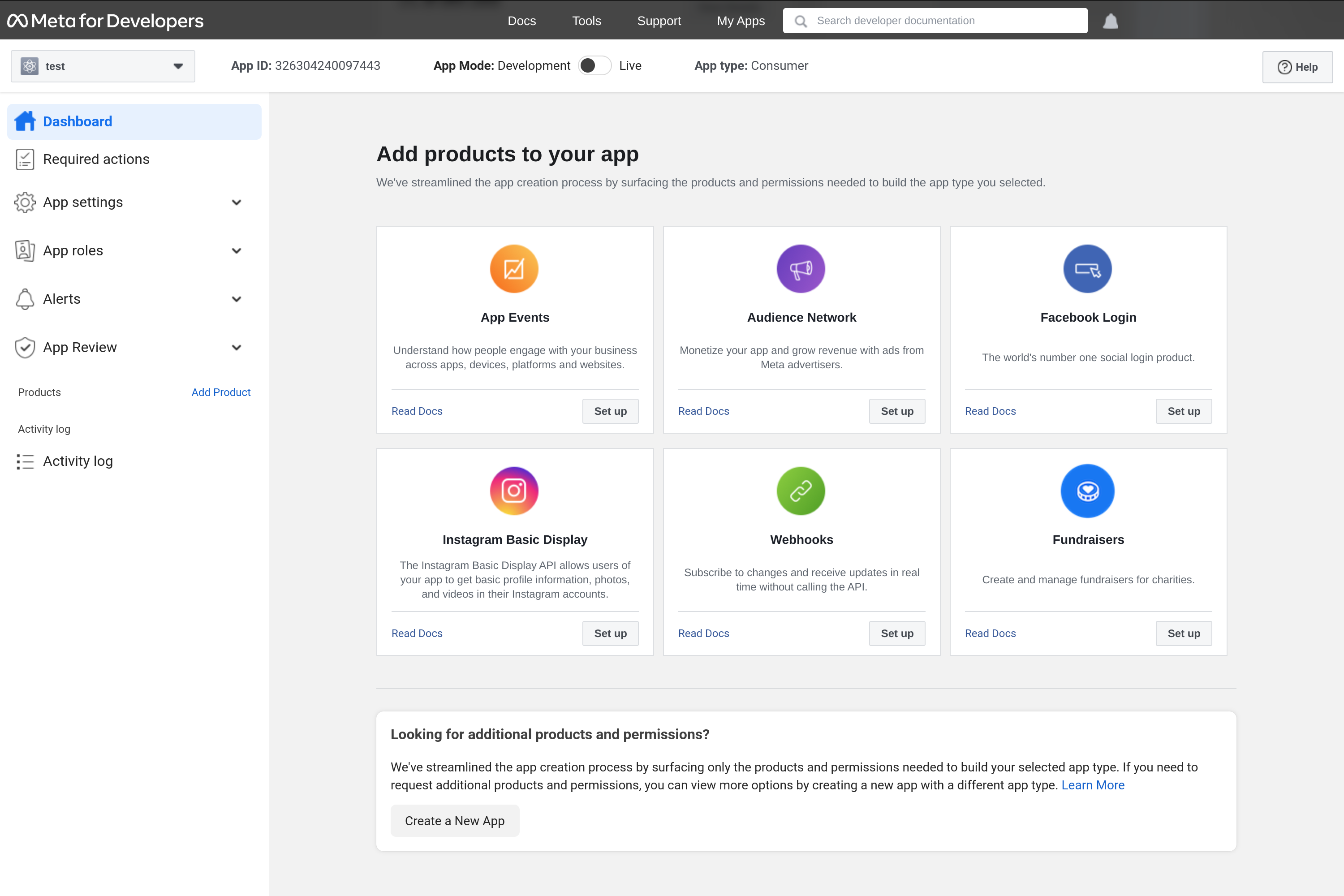

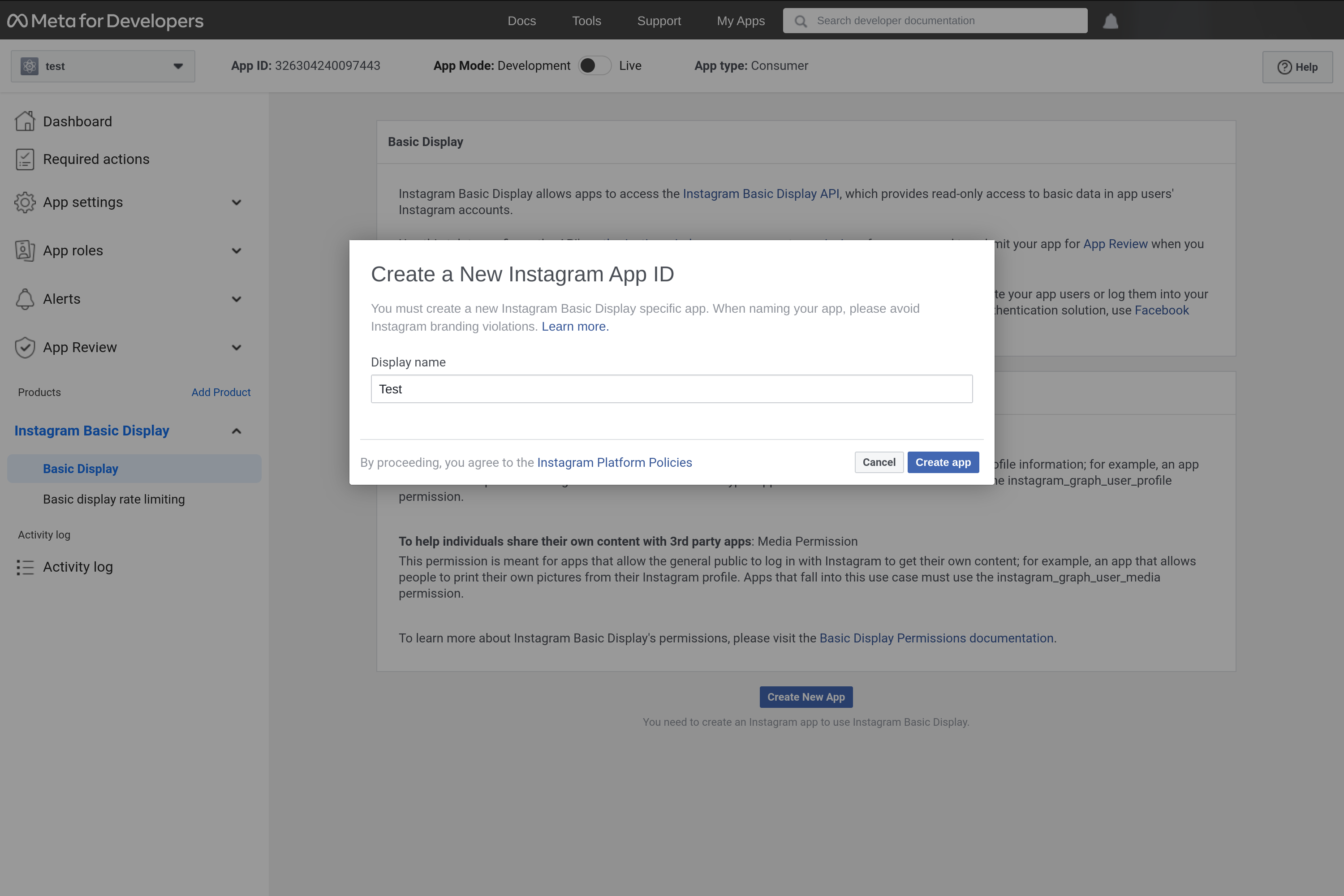

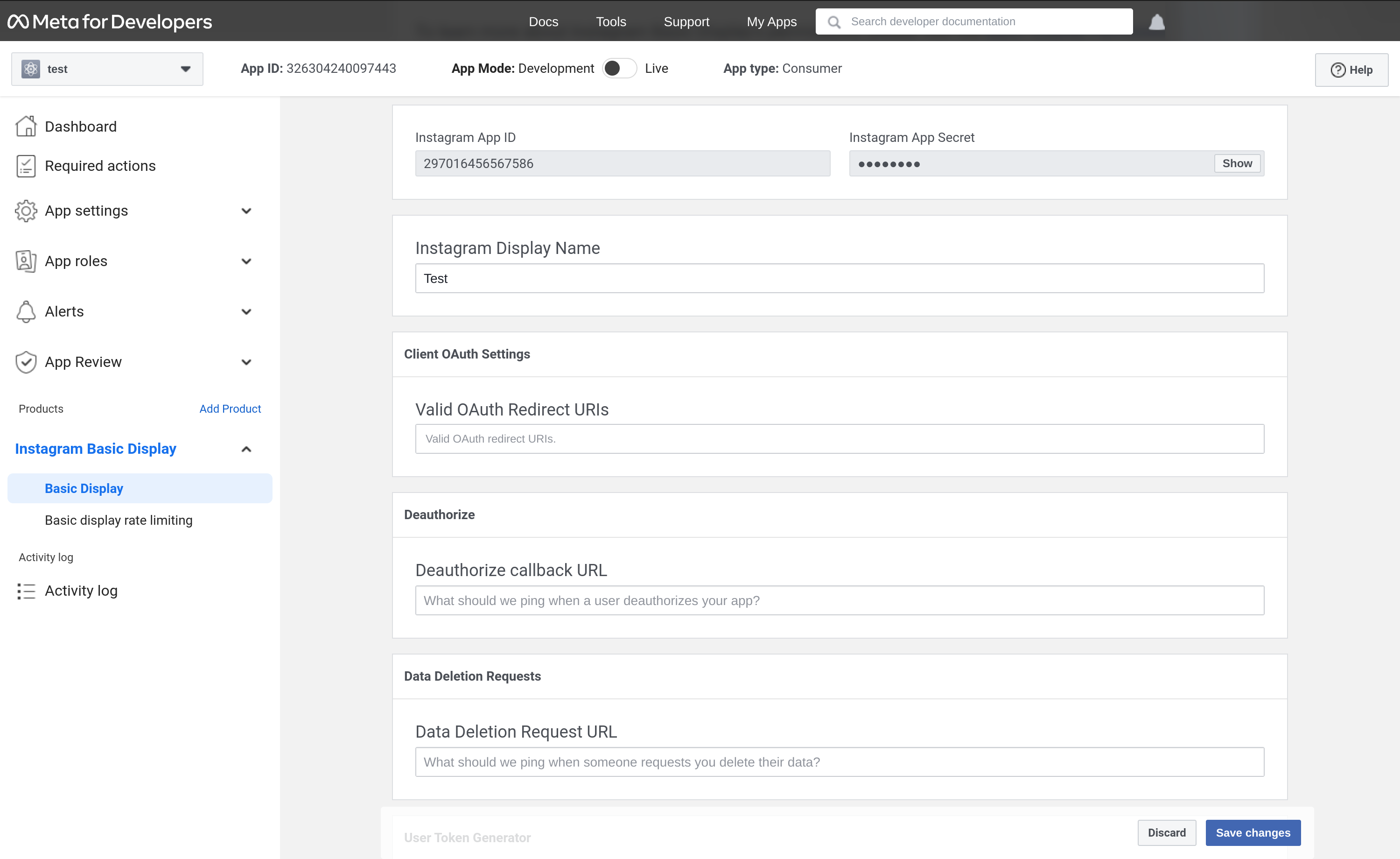

Keycloak 是一個用於 Web 應用程式和 RESTful Web 服務的單一登入解決方案。Keycloak 的目標是簡化安全性,讓應用程式開發人員能夠輕鬆保護他們在組織中部署的應用程式和服務。開發人員通常需要自行編寫的安全性功能,現在可以開箱即用,並且可以輕鬆客製化以滿足您組織的個別需求。Keycloak 提供可自訂的使用者介面,用於登入、註冊、管理和帳戶管理。您也可以使用 Keycloak 作為整合平台,將其連接到現有的 LDAP 和 Active Directory 伺服器。您還可以將驗證委派給 Facebook 和 Google 等第三方身分提供者。

功能

Keycloak 提供以下功能:

-

瀏覽器應用程式的單一登入和單一登出。

-

OpenID Connect 支援。

-

OAuth 2.0 支援。

-

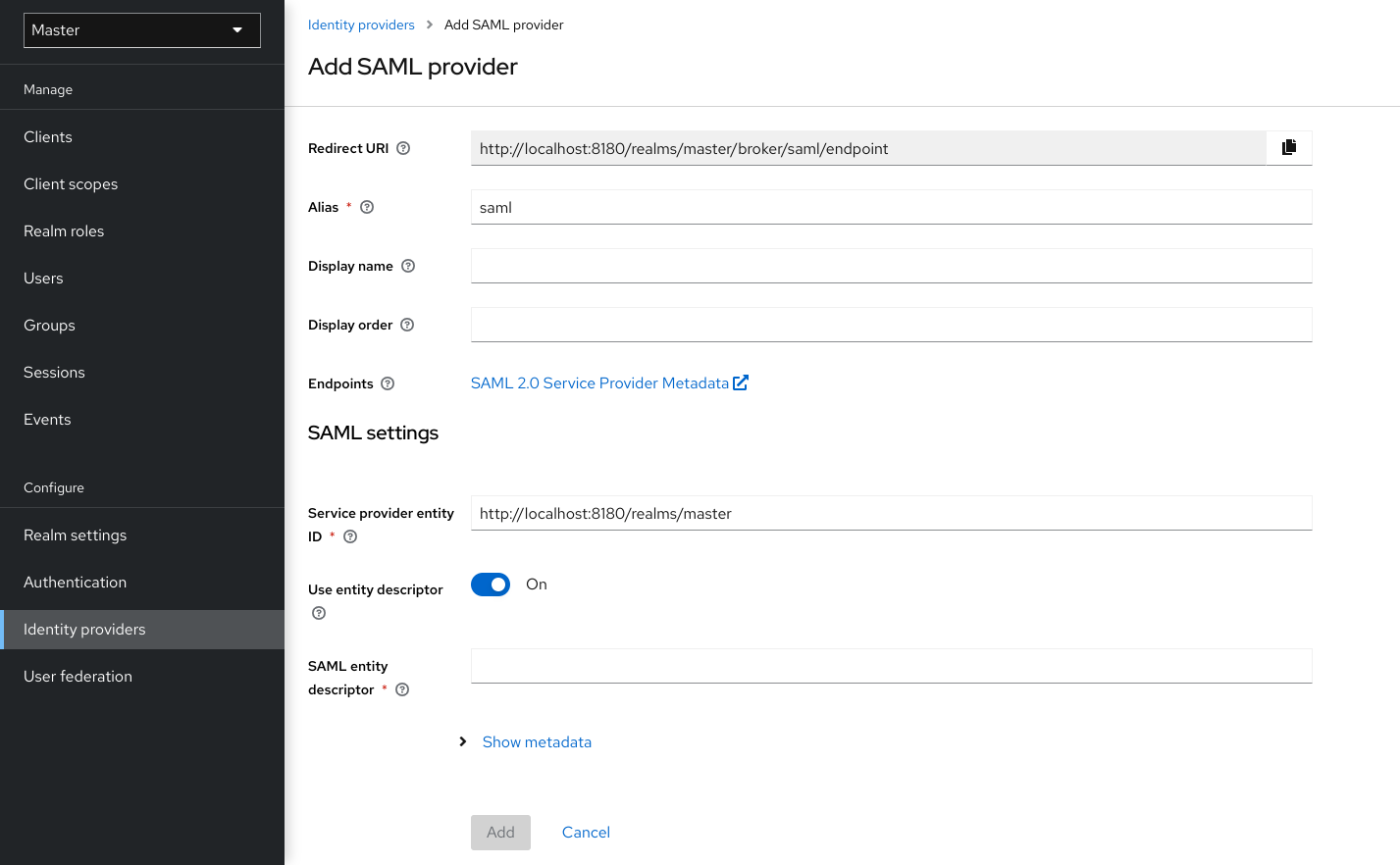

SAML 支援。

-

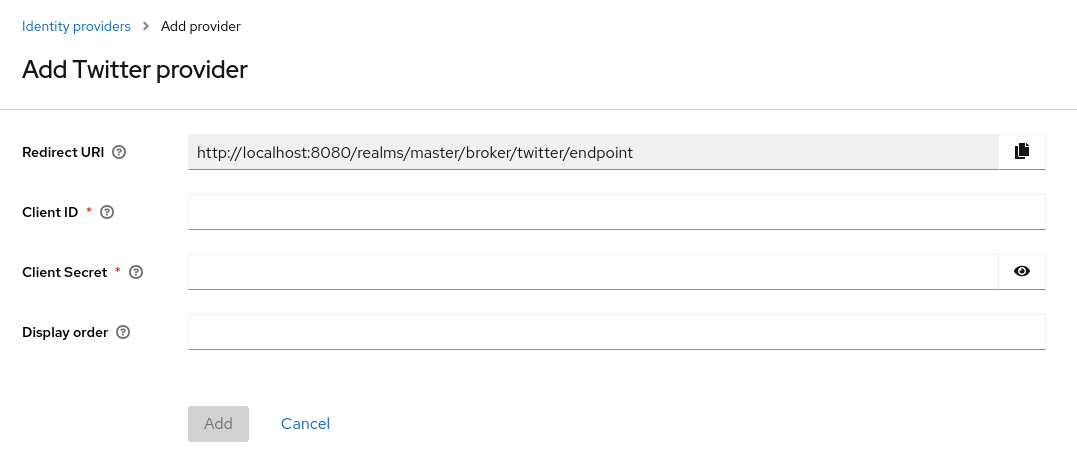

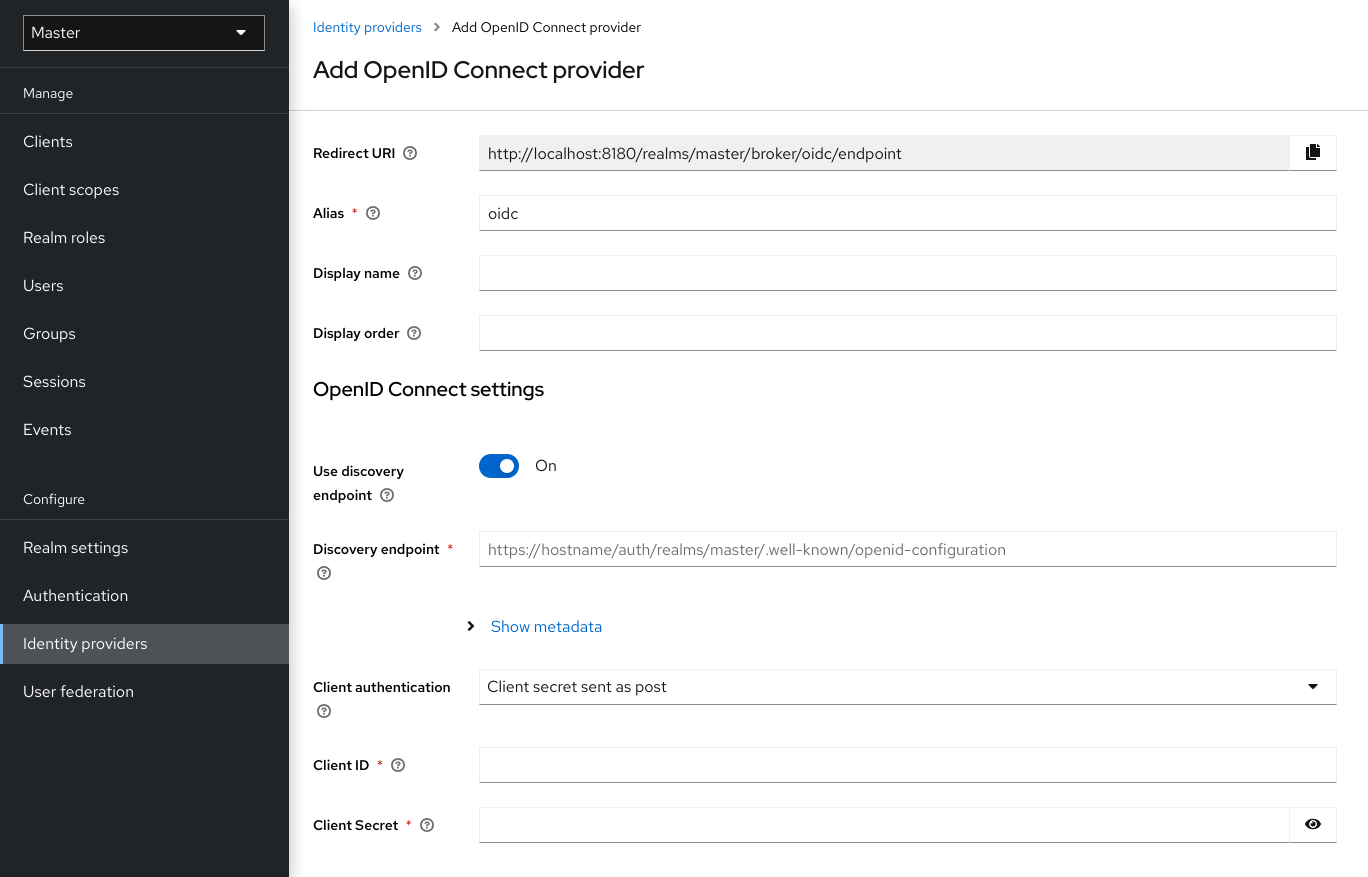

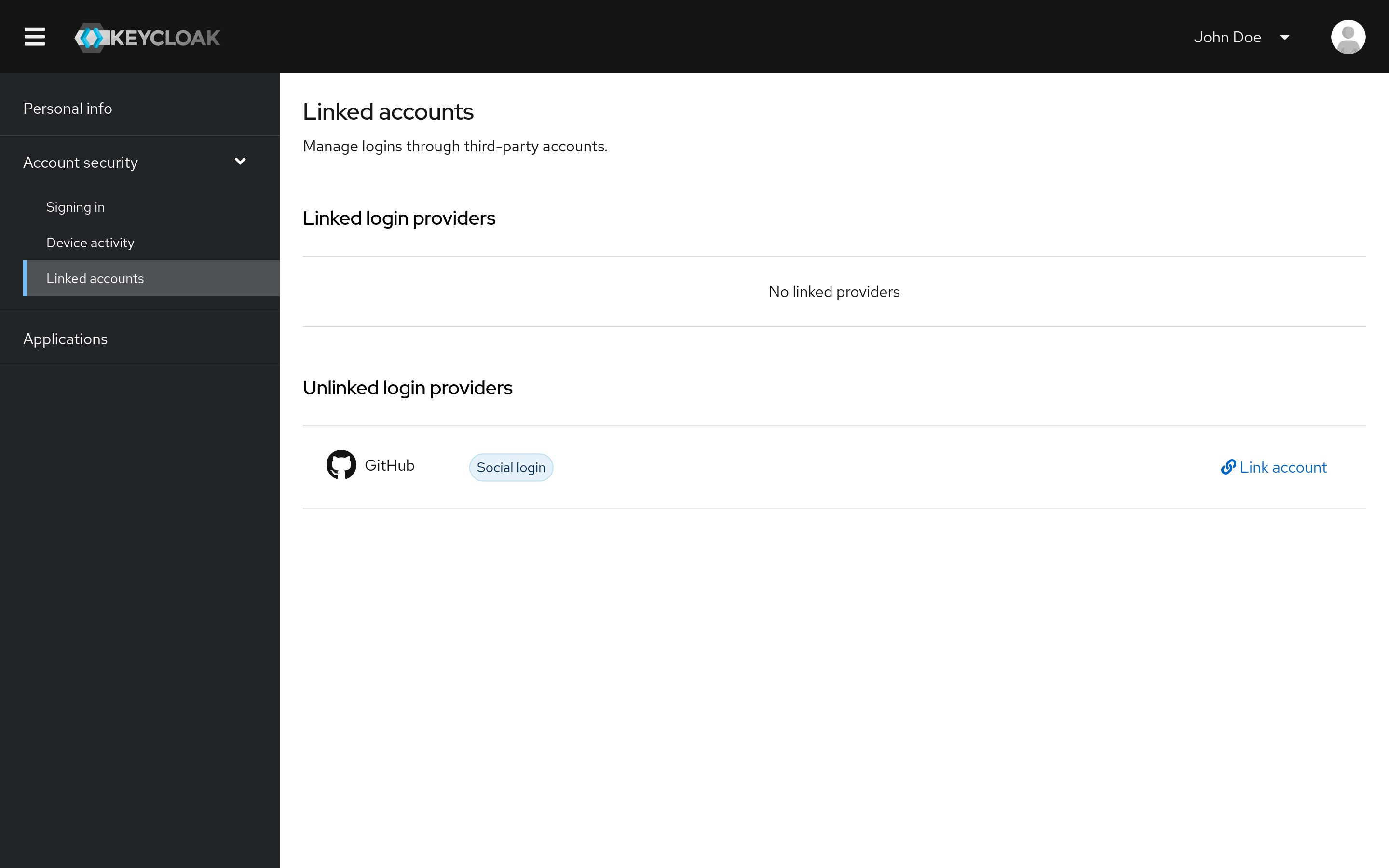

身分仲介 - 使用外部 OpenID Connect 或 SAML 身分提供者進行驗證。

-

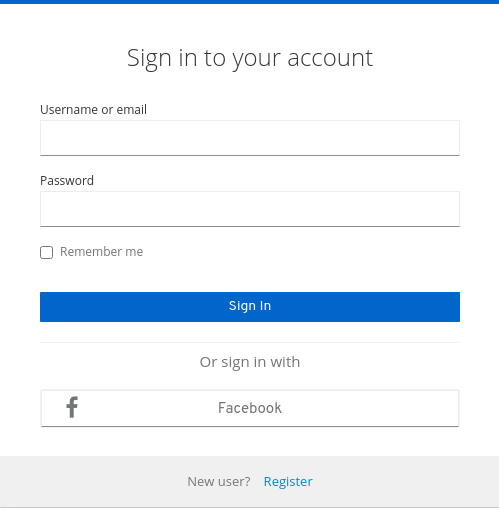

社群登入 - 啟用使用 Google、GitHub、Facebook、Twitter 和其他社群網路登入。

-

使用者聯合 - 從 LDAP 和 Active Directory 伺服器同步使用者。

-

Kerberos 橋接器 - 自動驗證已登入 Kerberos 伺服器的使用者。

-

管理控制台,用於集中管理使用者、角色、角色對應、用戶端和設定。

-

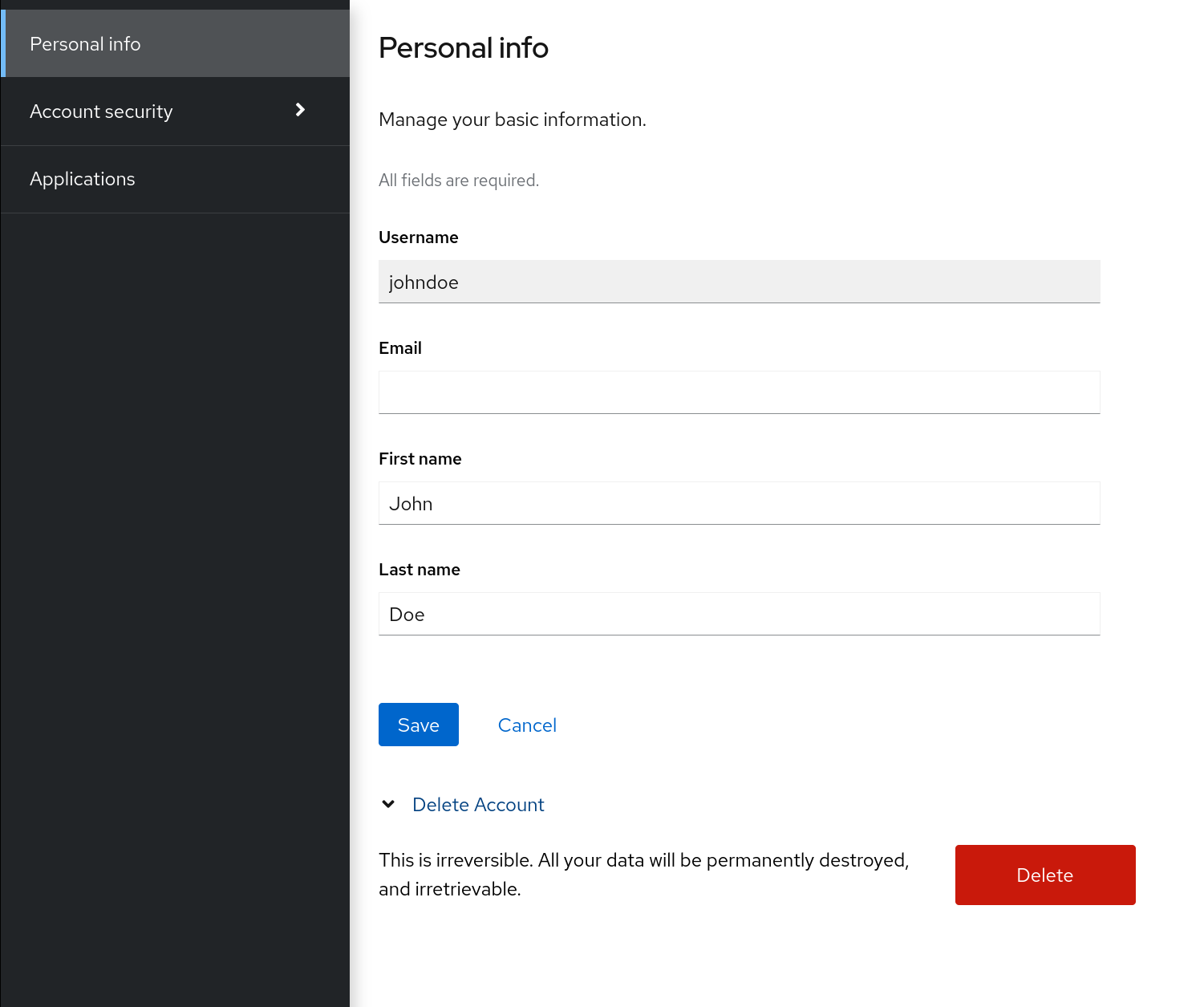

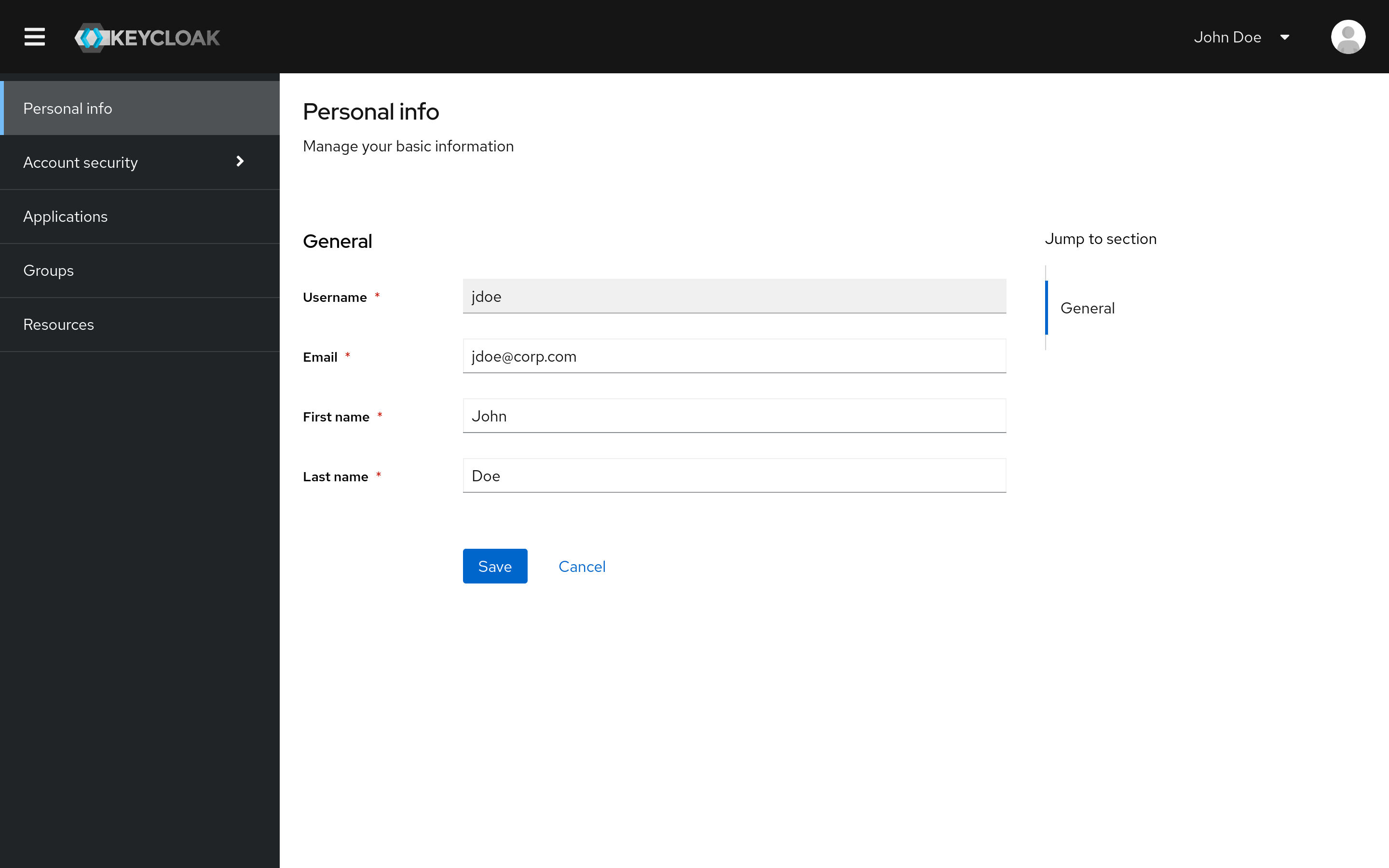

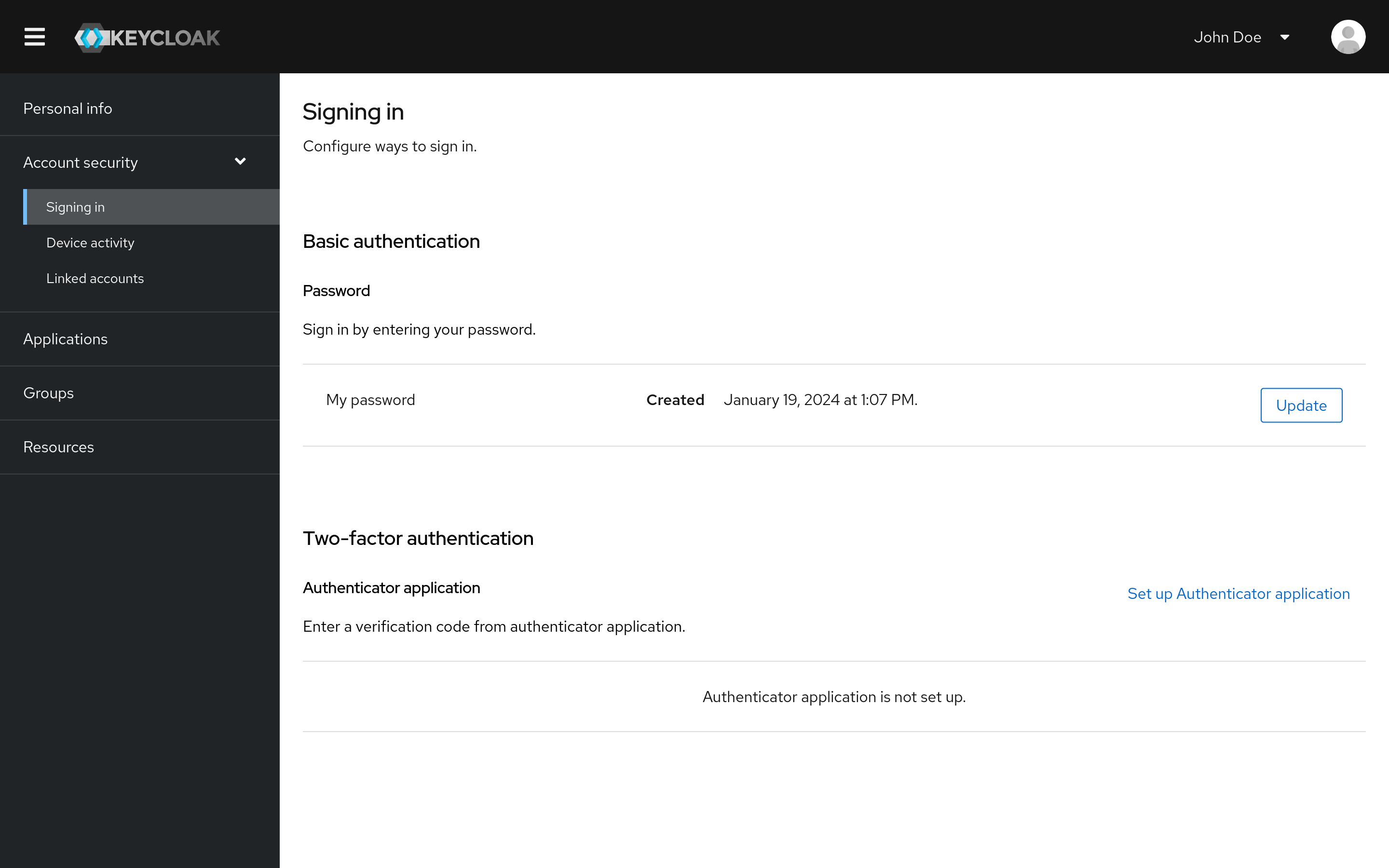

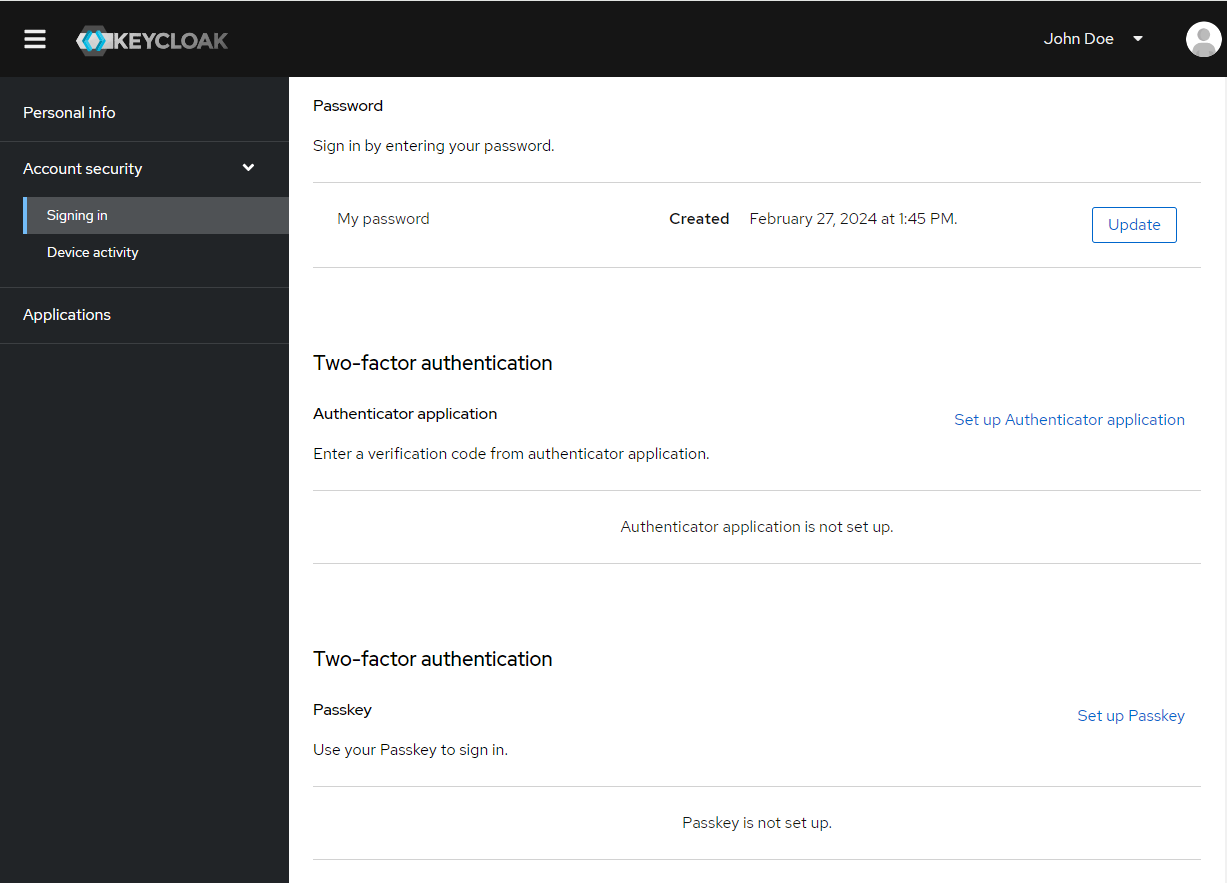

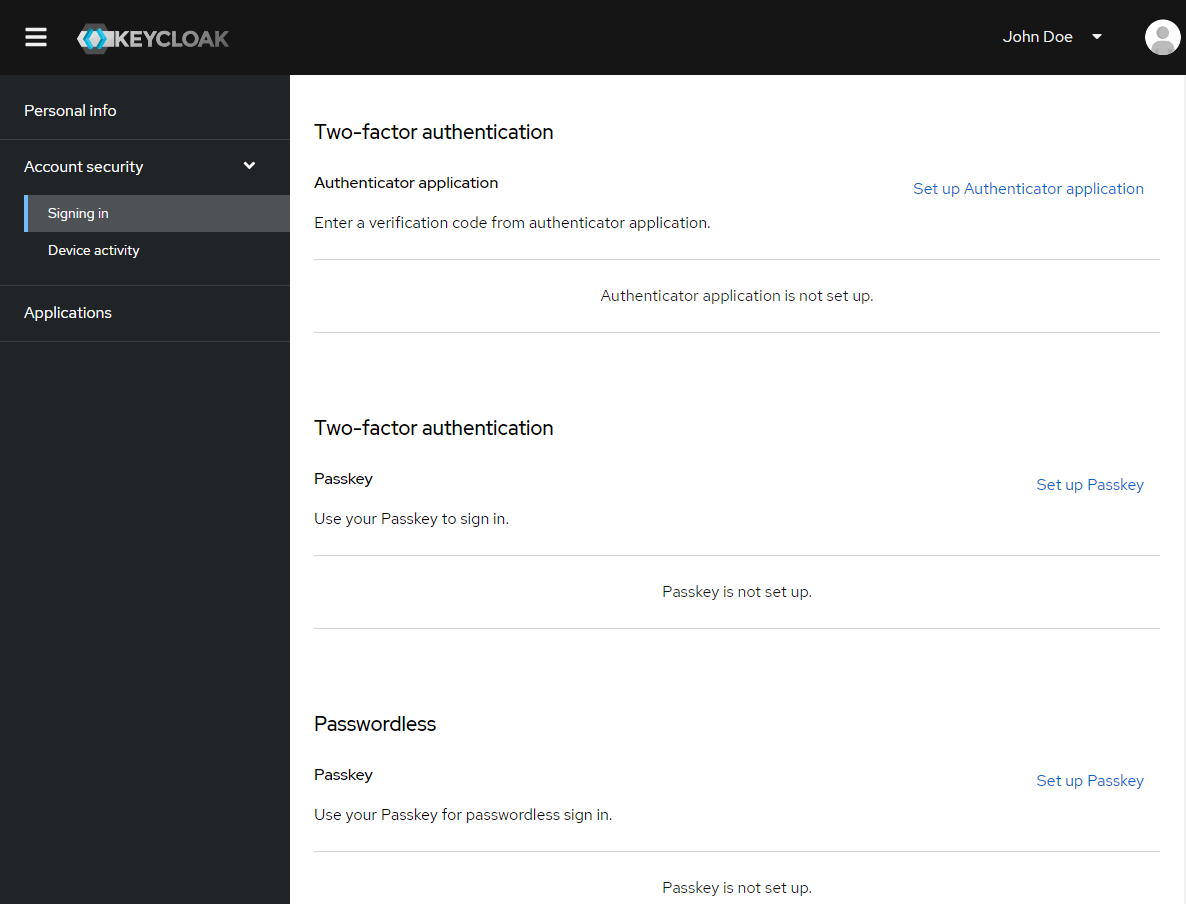

帳戶控制台,允許使用者集中管理其帳戶。

-

佈景主題支援 - 自訂所有面向使用者的頁面,以與您的應用程式和品牌整合。

-

雙重驗證 - 透過 Google Authenticator 或 FreeOTP 支援 TOTP/HOTP。

-

登入流程 - 可選的使用者自助註冊、密碼恢復、驗證電子郵件、要求更新密碼等。

-

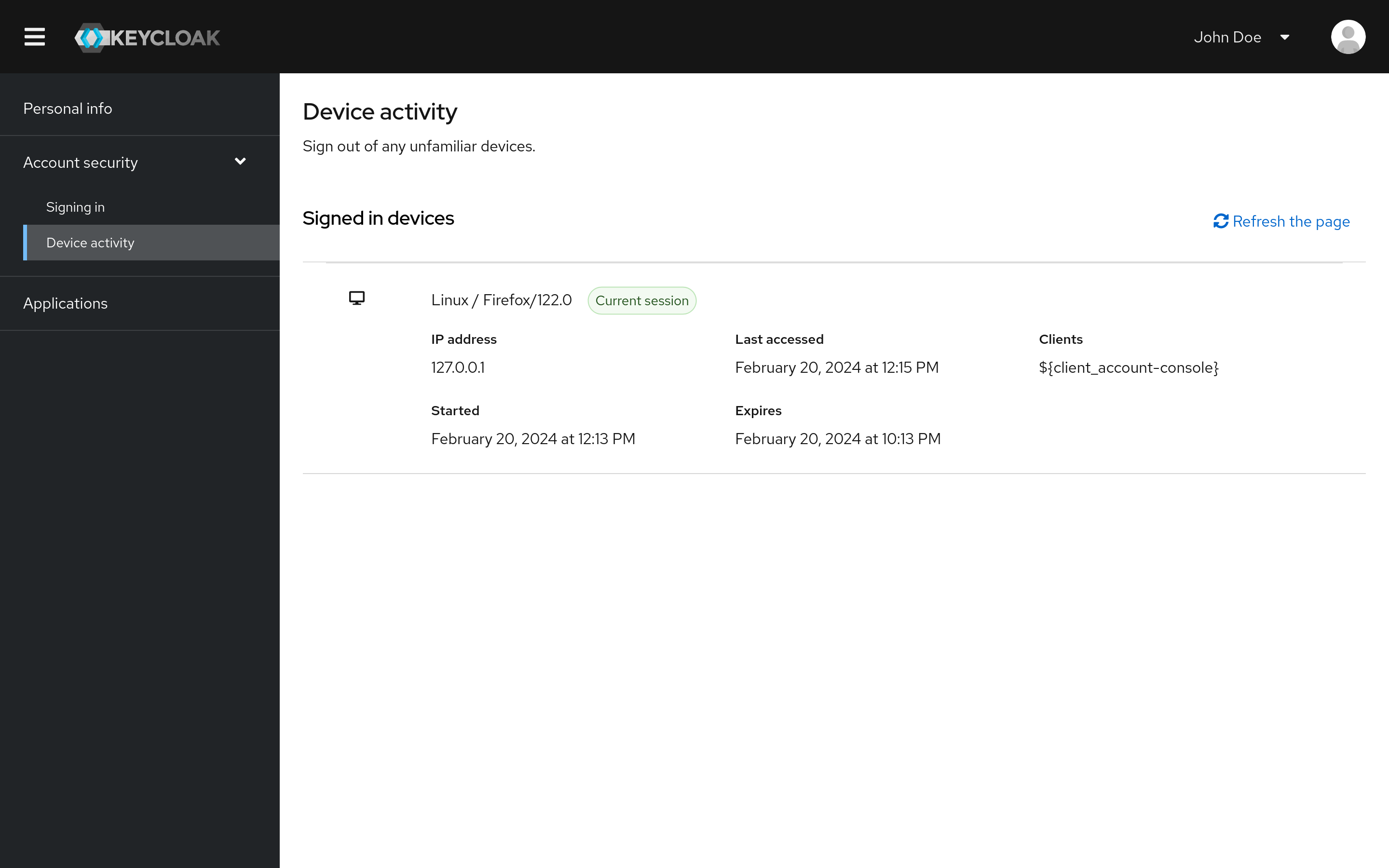

工作階段管理 - 管理員和使用者本身都可以檢視和管理使用者工作階段。

-

權杖對應器 - 將使用者屬性、角色等以您想要的方式對應到權杖和聲明中。

-

每個領域、應用程式和使用者的 Not-before 撤銷原則。

-

CORS 支援 - 用戶端配接器內建支援 CORS。

-

服務提供者介面 (SPI) - 許多 SPI 可用於自訂伺服器的各個方面。驗證流程、使用者聯合提供者、協定對應器等等。

-

支援任何具有 OpenID Connect Relying Party 程式庫或 SAML 2.0 服務提供者程式庫的平台/語言。

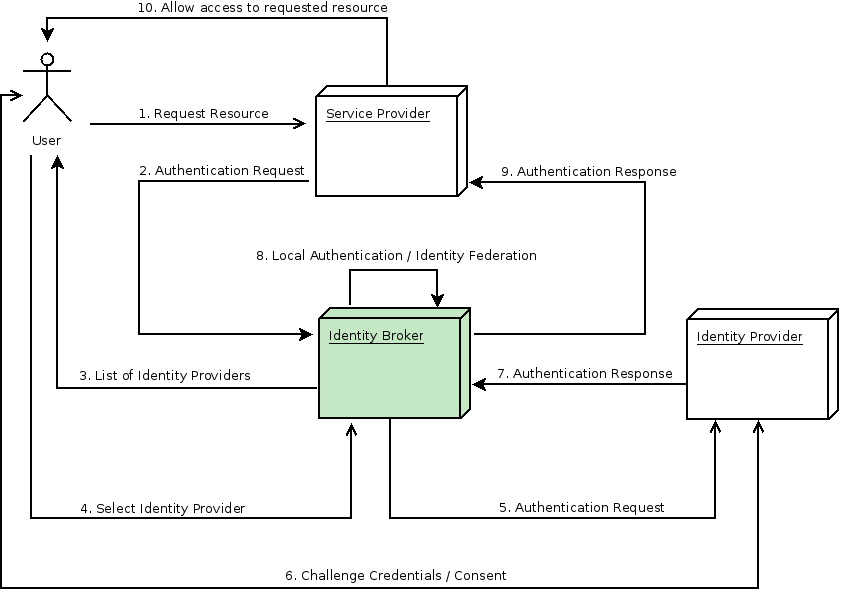

Keycloak 的基本操作

Keycloak 是一個在您的網路上管理的獨立伺服器。應用程式設定為指向並由該伺服器保護。Keycloak 使用開放協定標準(如 OpenID Connect 或 SAML 2.0)來保護您的應用程式。瀏覽器應用程式會將使用者的瀏覽器從應用程式重新導向到 Keycloak 驗證伺服器,使用者會在該處輸入其憑證。此重新導向非常重要,因為使用者完全與應用程式隔離,且應用程式永遠不會看到使用者的憑證。應用程式會收到以密碼編譯方式簽署的身分權杖或聲明。這些權杖可以包含身分資訊,例如使用者名稱、地址、電子郵件和其他個人資料。它們也可以包含權限資料,以便應用程式可以做出授權決策。這些權杖也可以用於對基於 REST 的服務進行安全呼叫。

核心概念和術語

在嘗試使用 Keycloak 保護您的 Web 應用程式和 REST 服務之前,請考慮以下核心概念和術語。

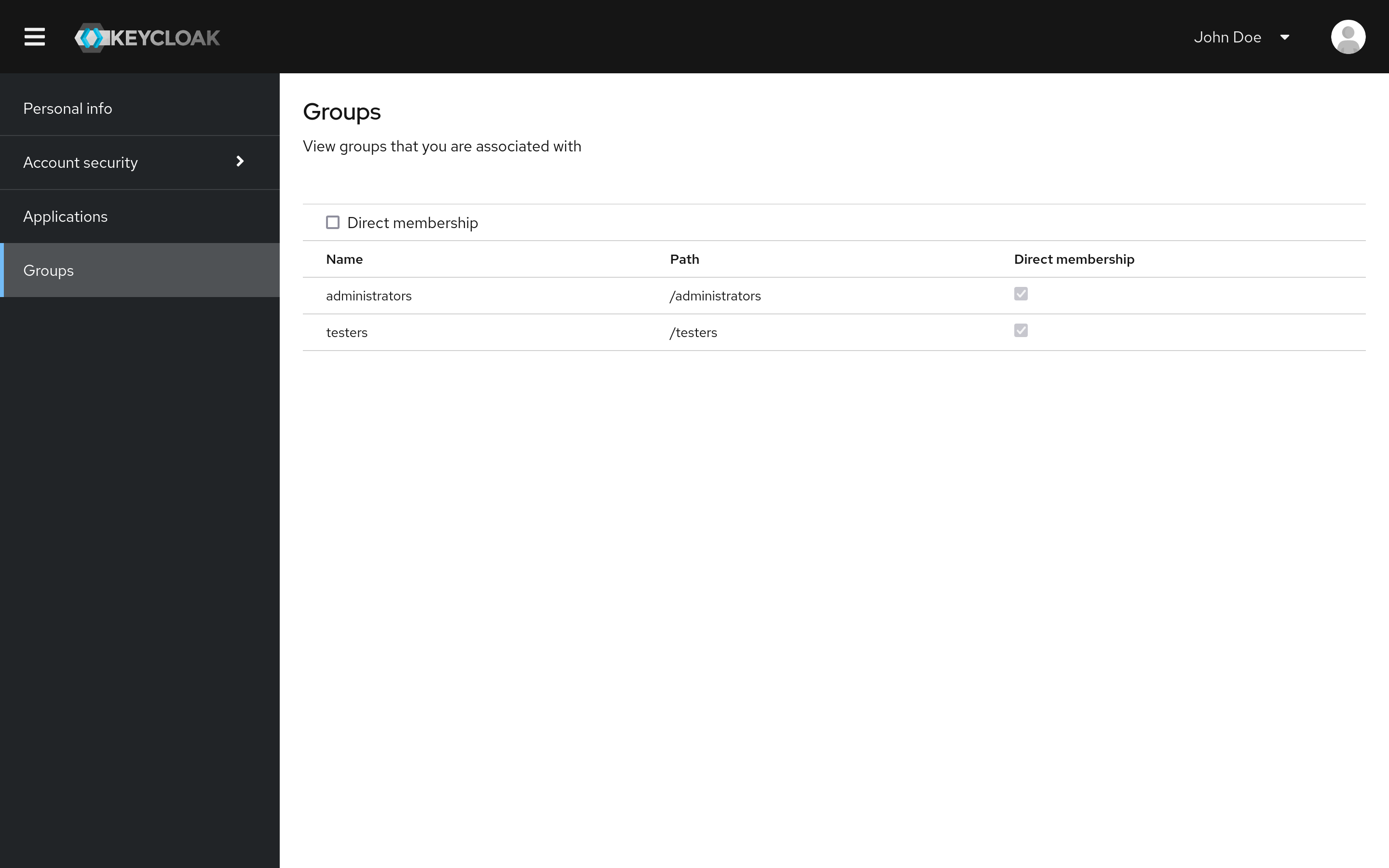

- 使用者

-

使用者是可以登入您系統的實體。它們可以具有與其關聯的屬性,例如電子郵件、使用者名稱、地址、電話號碼和生日。可以為他們分配群組成員資格並分配特定角色。

- 驗證

-

識別和驗證使用者的過程。

- 授權

-

授予使用者存取權的過程。

- 憑證

-

憑證是 Keycloak 用於驗證使用者身分的一段資料。一些範例包括密碼、一次性密碼、數位憑證,甚至是指紋。

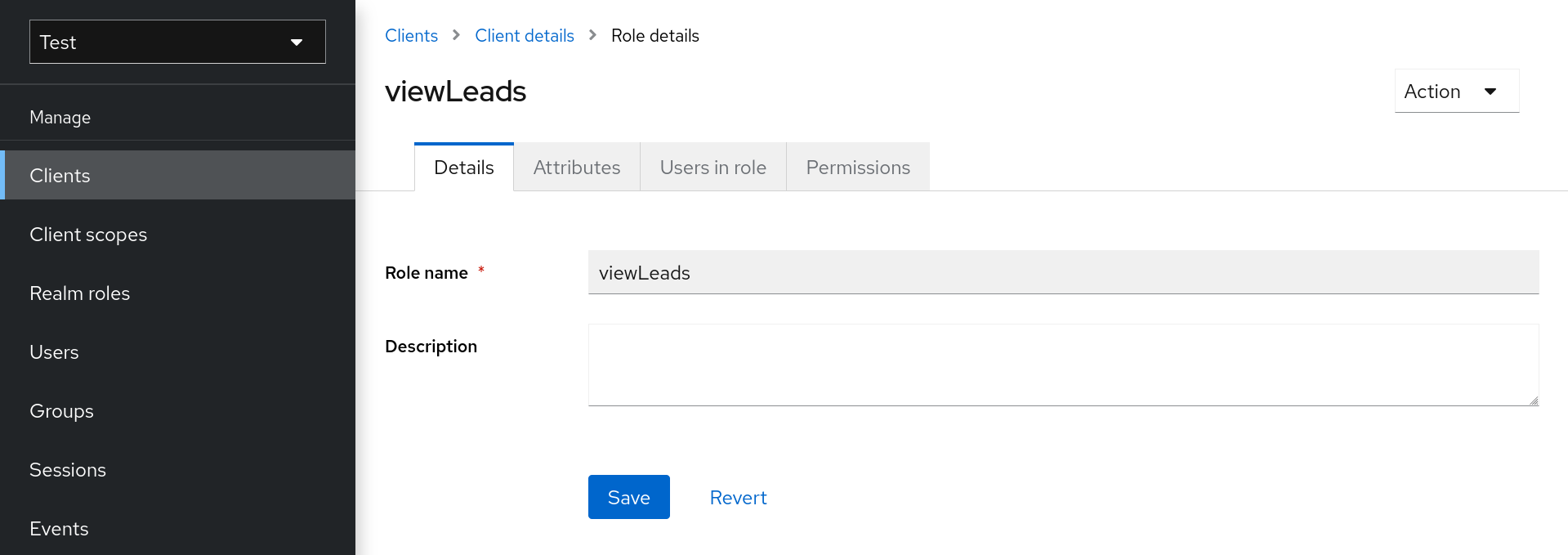

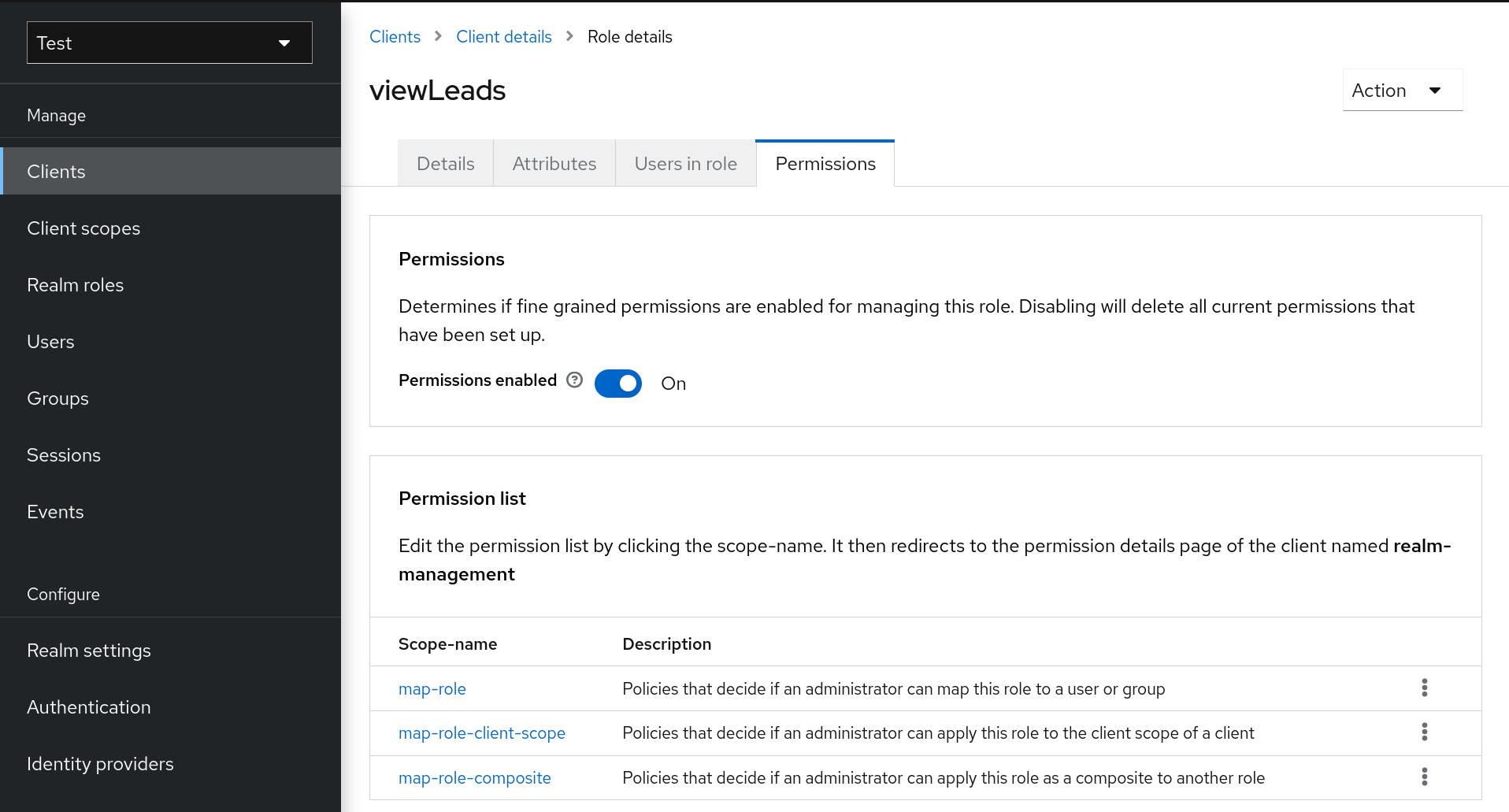

- 角色

-

角色識別使用者類型或類別。

管理員、使用者、經理和員工都是組織中可能存在的典型角色。應用程式通常會將存取權和權限分配給特定角色,而不是個別使用者,因為處理使用者可能太過精細且難以管理。 - 使用者角色對應

-

使用者角色對應定義角色和使用者之間的對應。使用者可以與零個或多個角色相關聯。此角色對應資訊可以封裝到權杖和聲明中,以便應用程式可以決定對其管理的各種資源的存取權限。

- 複合角色

-

複合角色是可以與其他角色相關聯的角色。例如,

超級使用者複合角色可以與銷售管理員和訂單輸入管理員角色相關聯。如果使用者對應到超級使用者角色,他們也會繼承銷售管理員和訂單輸入管理員角色。 - 群組

-

群組管理使用者群組。可以為群組定義屬性。您也可以將角色對應到群組。成為群組成員的使用者會繼承該群組定義的屬性和角色對應。

- 領域

-

領域管理一組使用者、憑證、角色和群組。使用者屬於並登入領域。領域彼此隔離,只能管理和驗證它們控制的使用者。

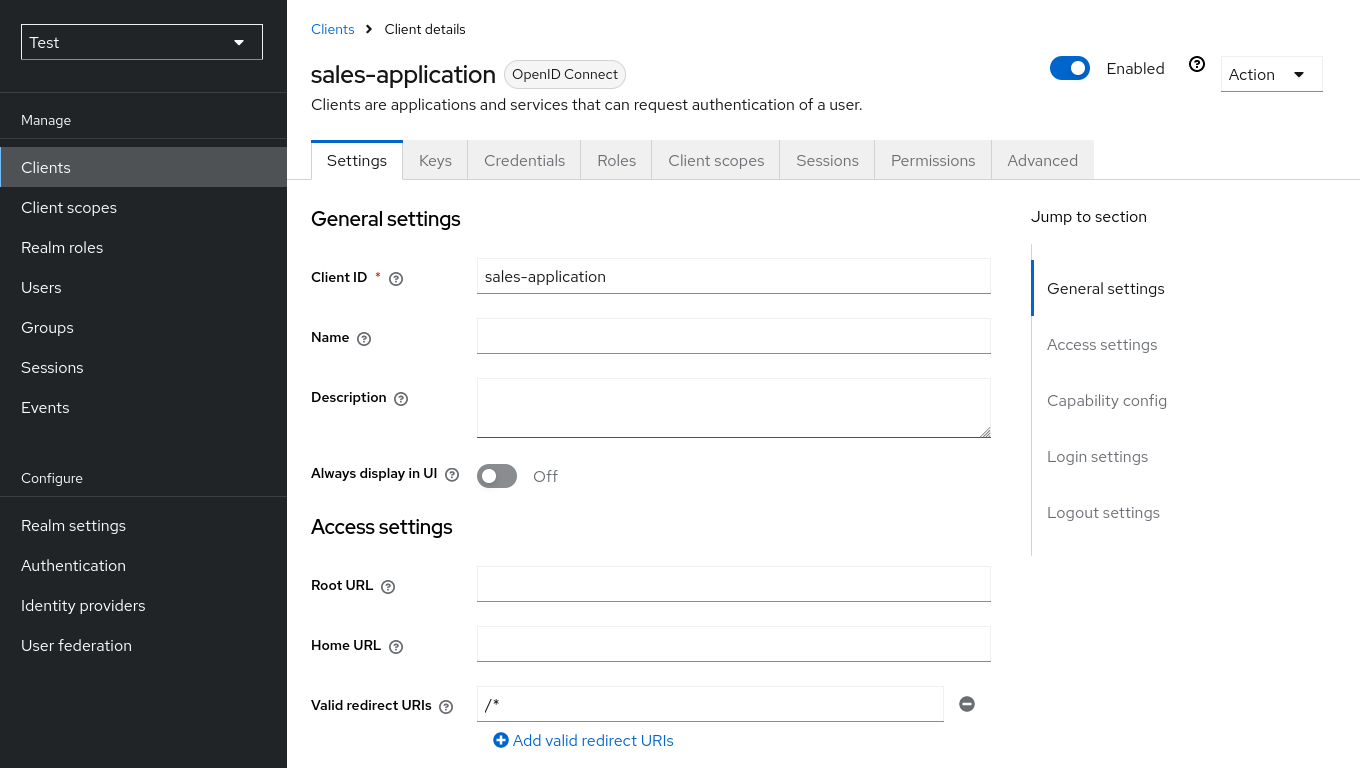

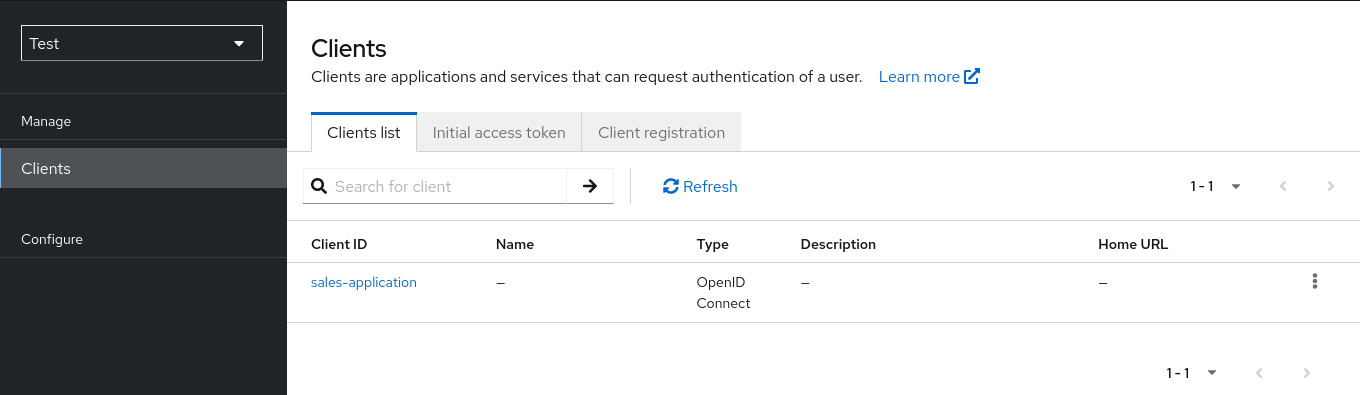

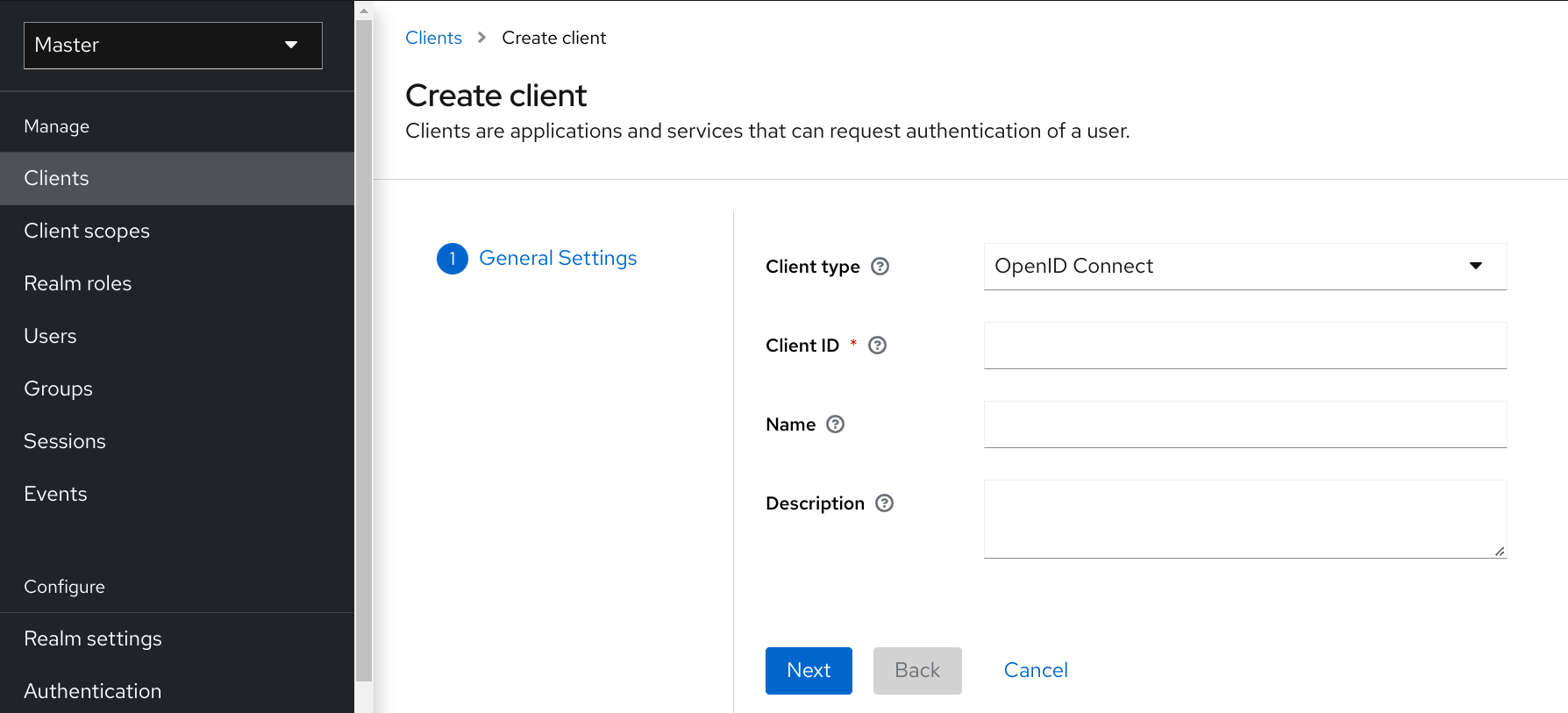

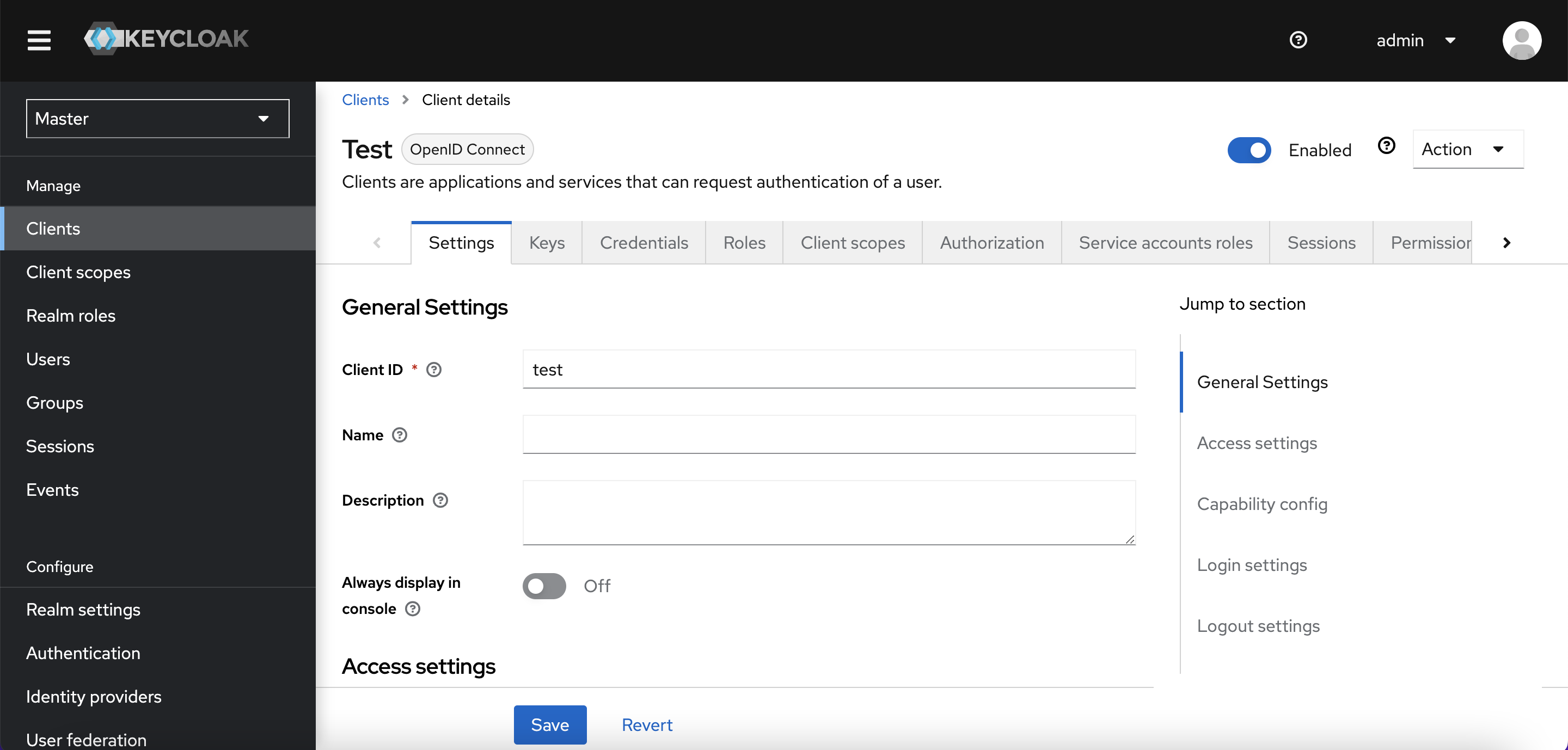

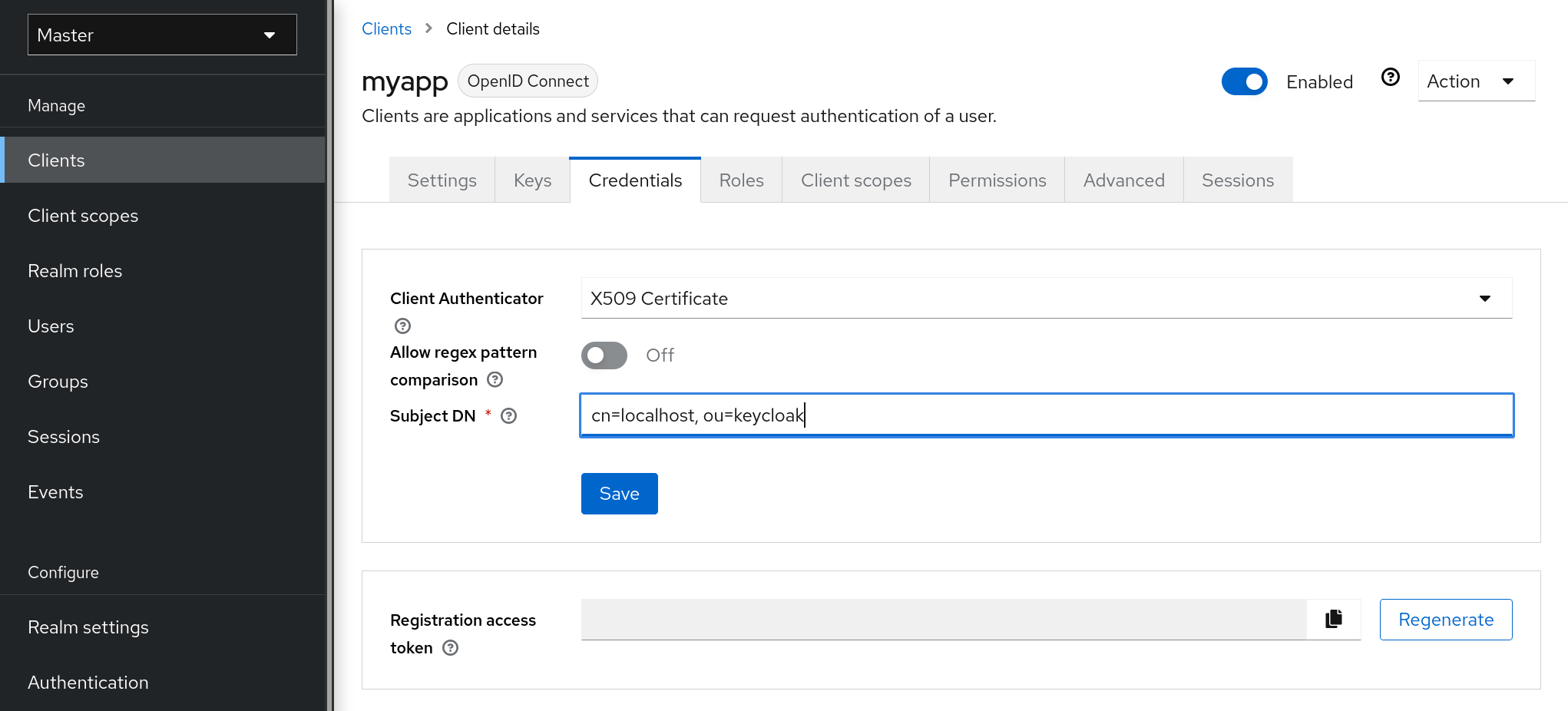

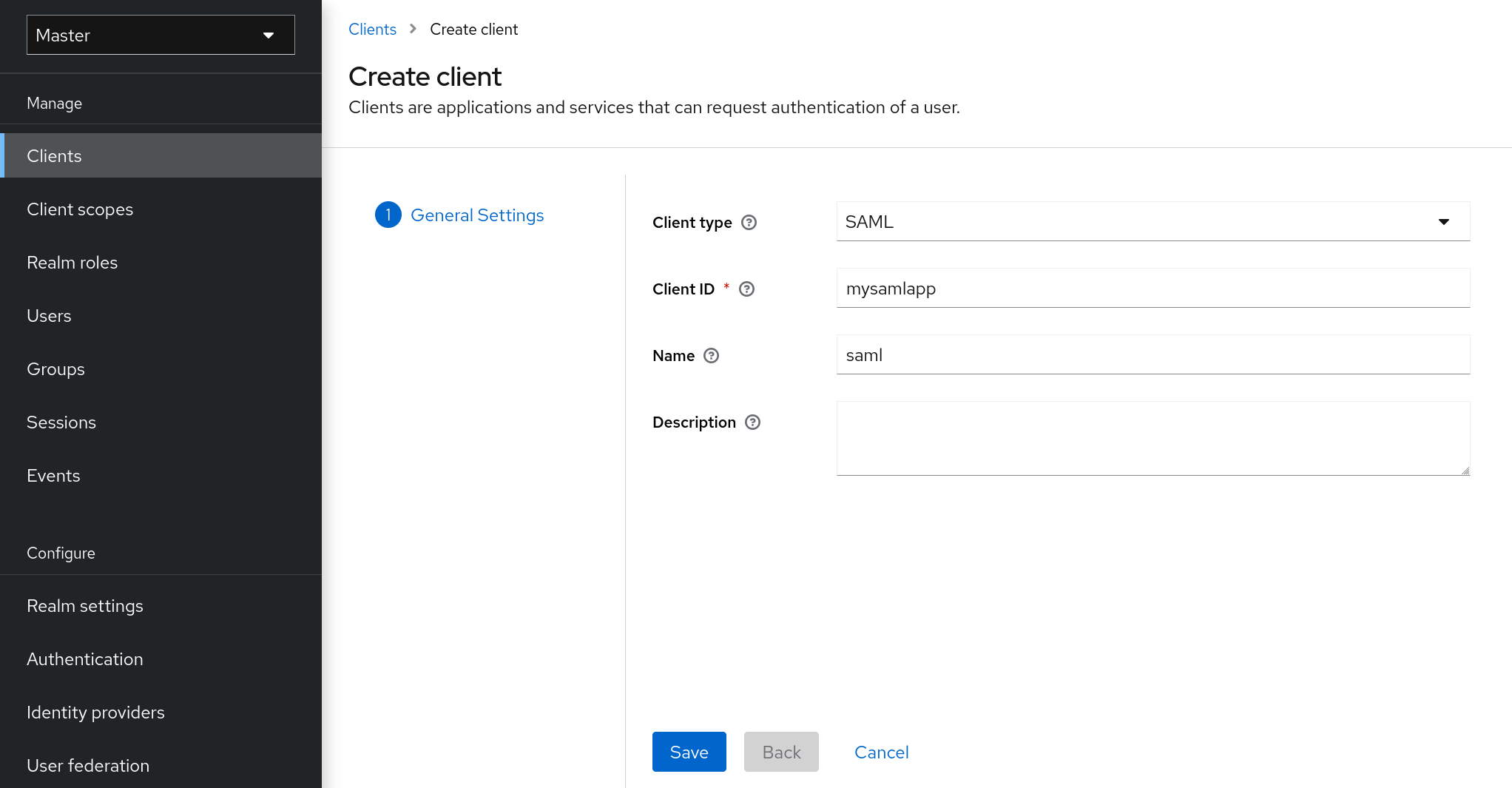

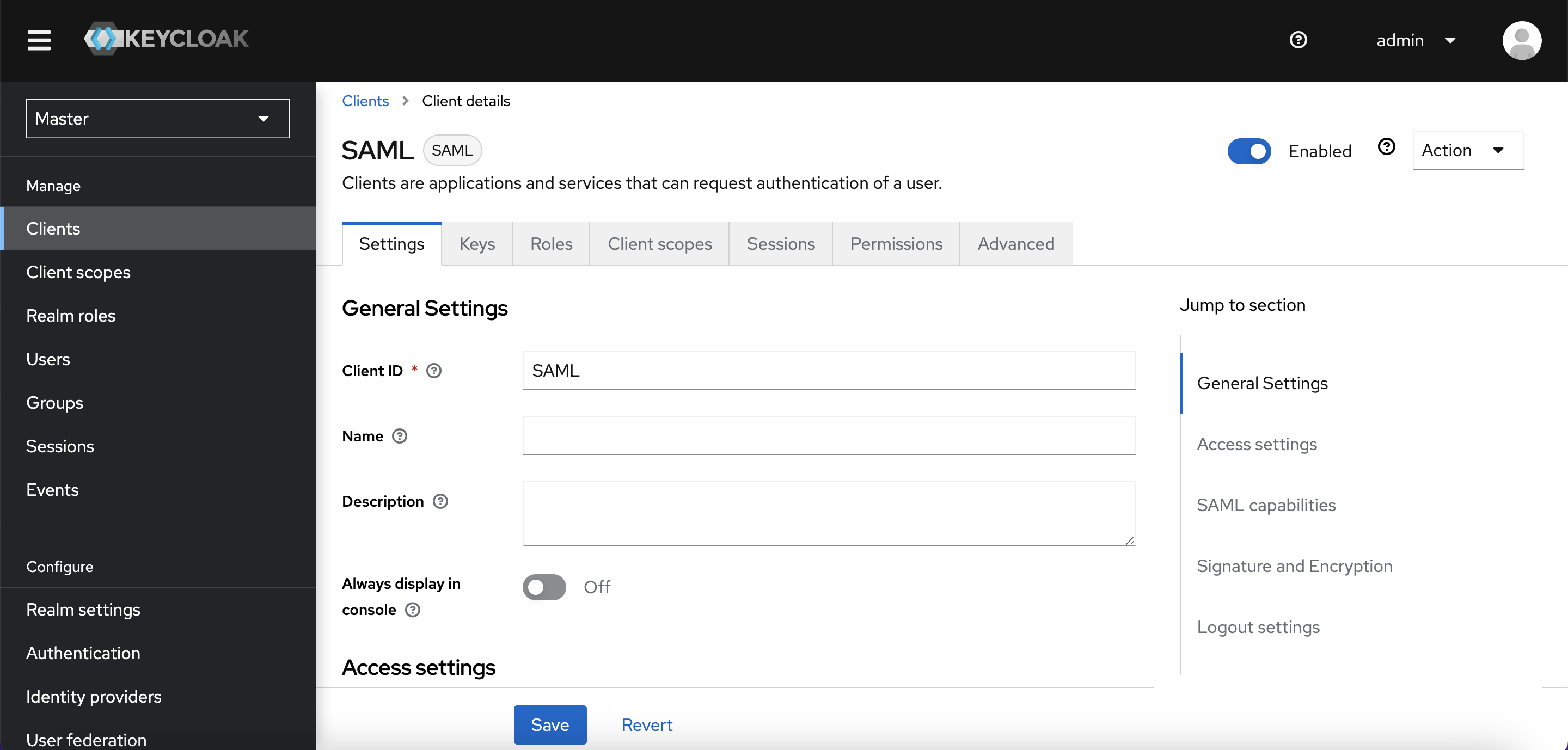

- 用戶端

-

用戶端是可以請求 Keycloak 驗證使用者的實體。大多數情況下,用戶端是想要使用 Keycloak 保護自身並提供單一登入解決方案的應用程式和服務。用戶端也可以是只想請求身分資訊或存取權杖的實體,以便它們可以安全地呼叫由 Keycloak 保護的網路上的其他服務。

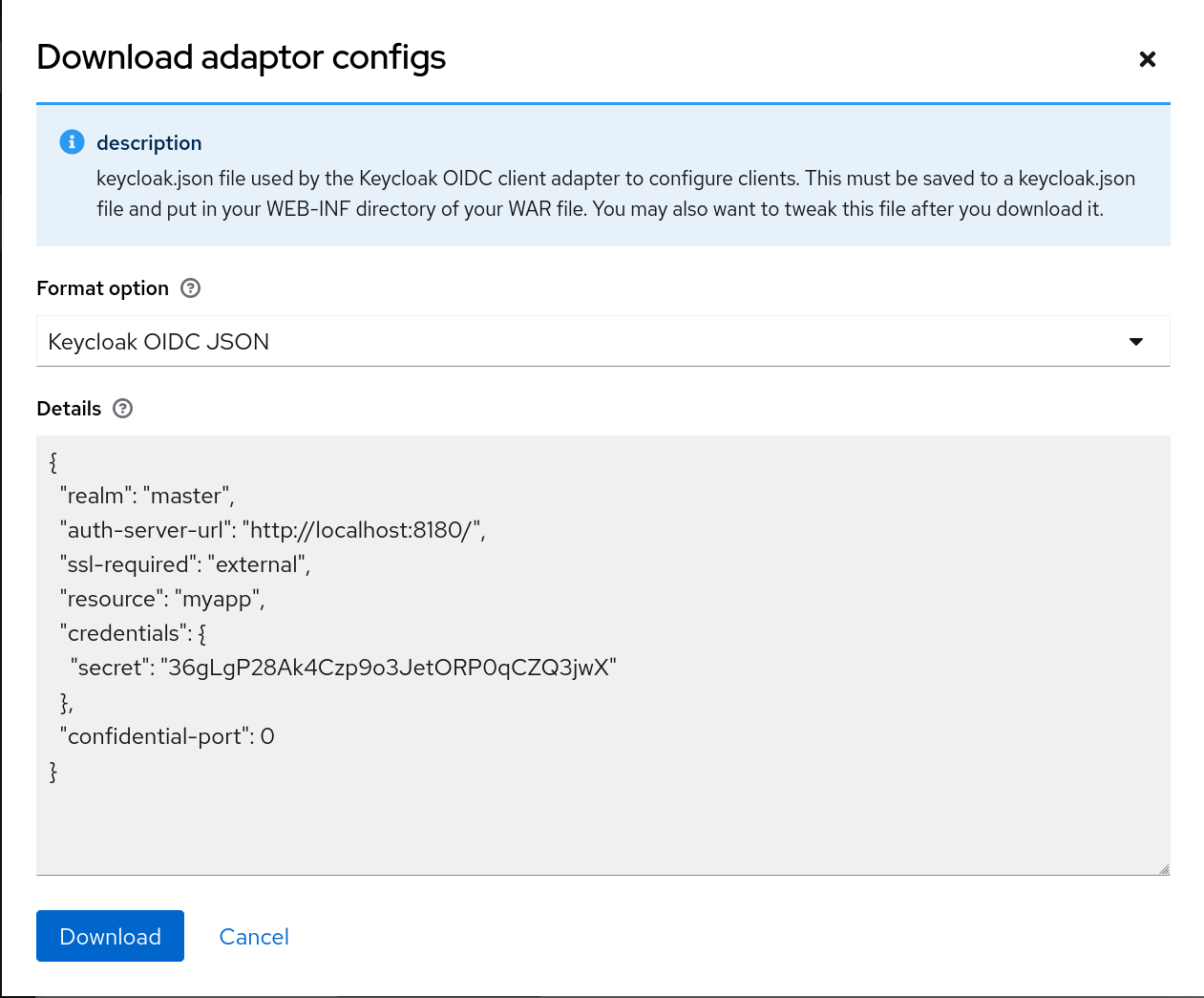

- 用戶端配接器

-

用戶端配接器是安裝到您的應用程式環境中的外掛程式,以便能夠與 Keycloak 通訊並由 Keycloak 保護。Keycloak 有許多適用於不同平台的配接器,您可以下載這些配接器。您還可以為我們未涵蓋的環境取得第三方配接器。

- 同意

-

同意是指當您作為管理員希望使用者在用戶端可以參與驗證過程之前,先給予該用戶端權限。在使用者提供其憑證後,Keycloak 將會彈出一個畫面,識別請求登入的用戶端以及使用者被要求提供的身分資訊。使用者可以決定是否批准請求。

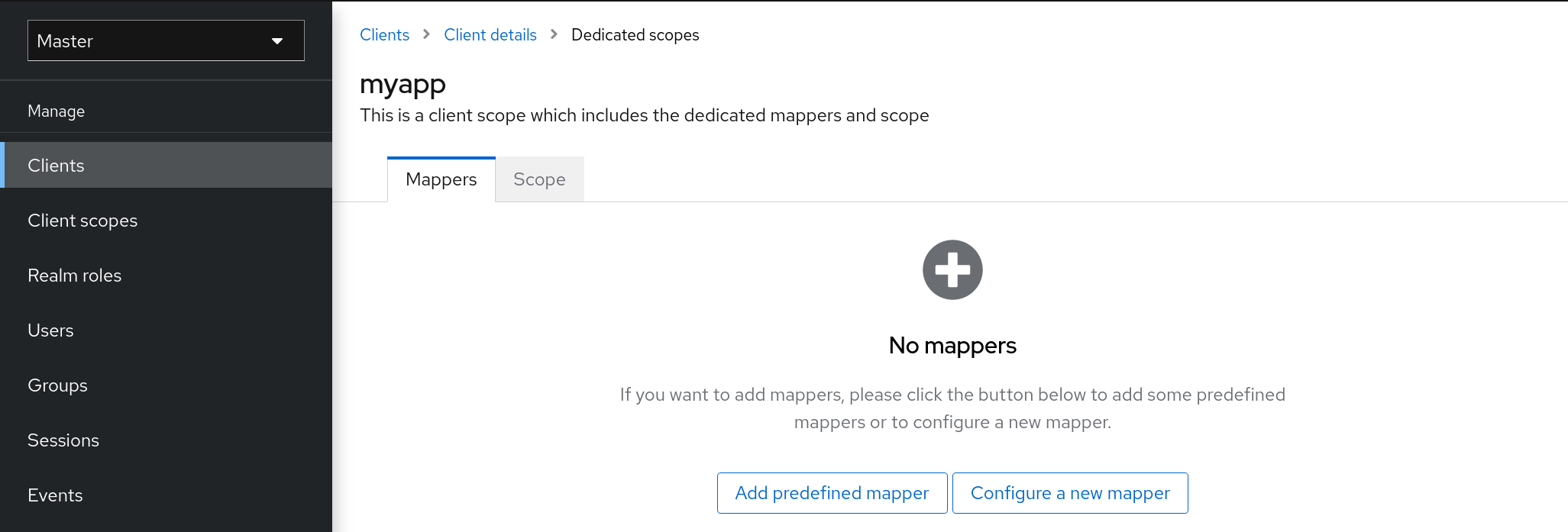

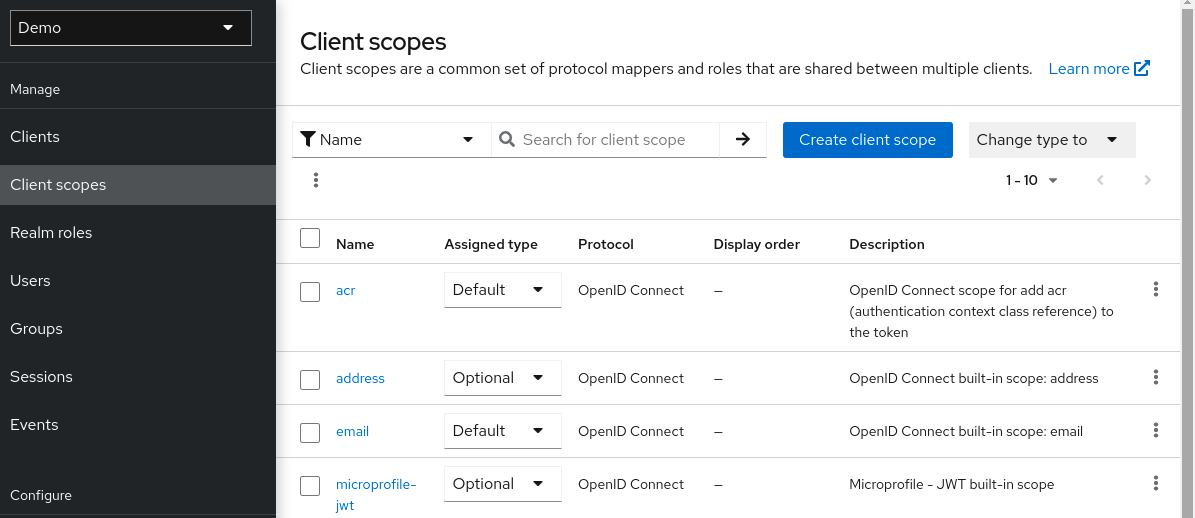

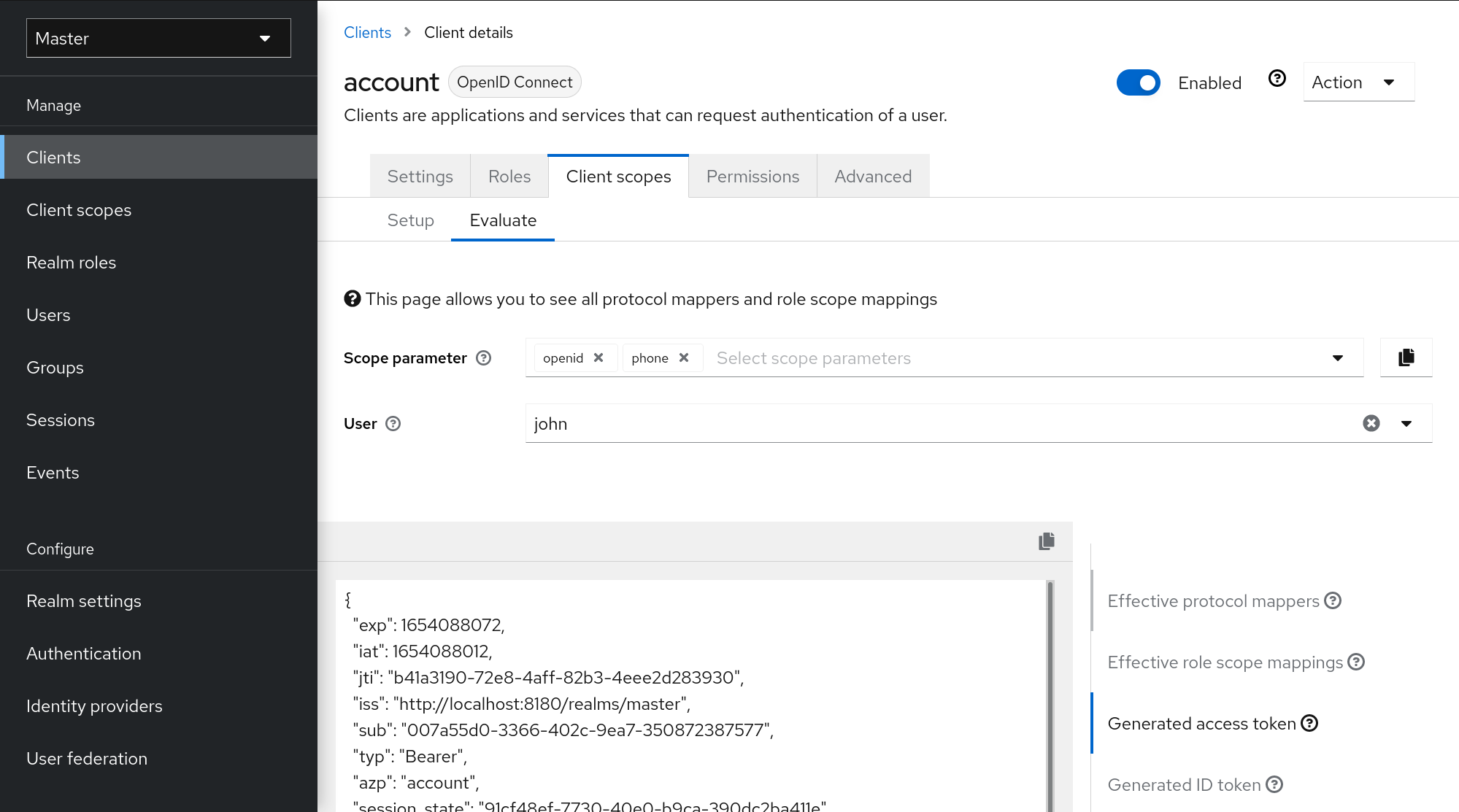

- 用戶端範圍

-

註冊用戶端時,您必須為該用戶端定義協定對應器和角色範圍對應。通常,儲存用戶端範圍很有用,因為可以透過共用一些通用設定來簡化建立新用戶端的過程。這對於根據

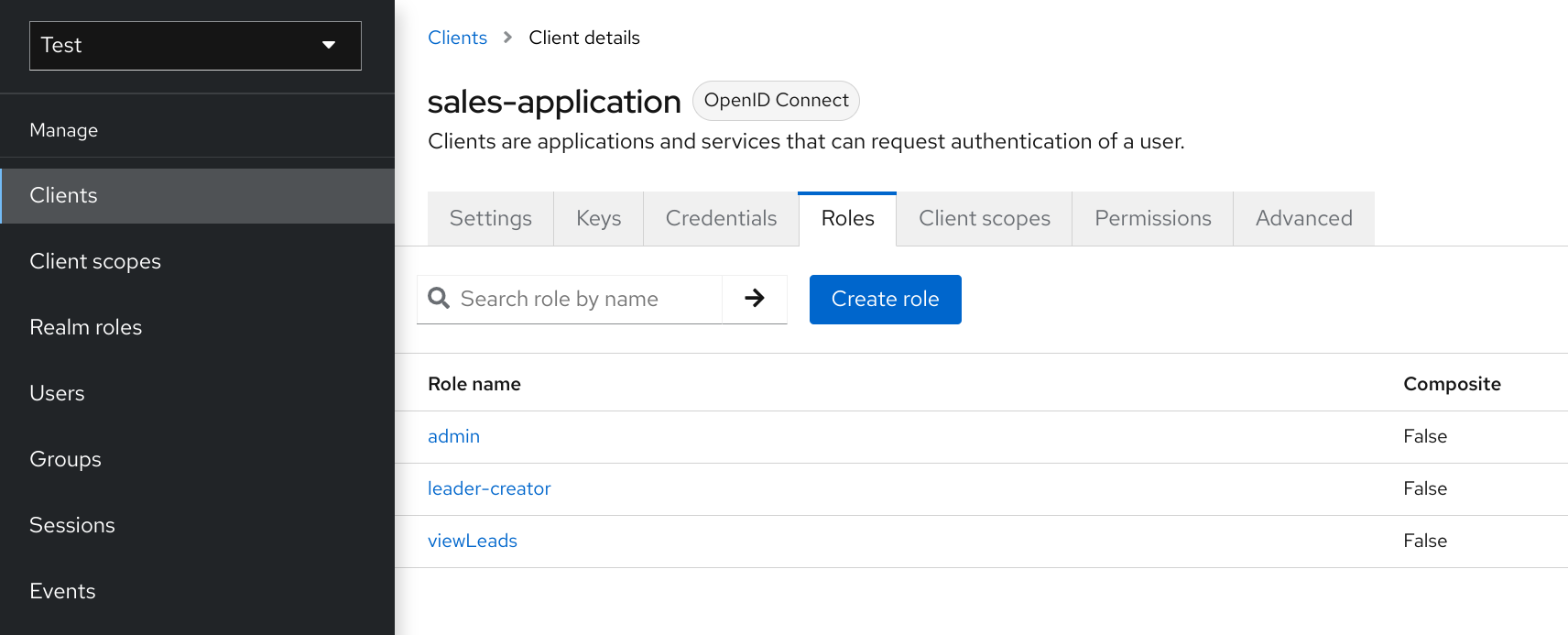

scope參數的值有條件地請求某些宣告或角色也很有用。Keycloak 為此提供了用戶端範圍的概念。 - 用戶端角色

-

用戶端可以定義特定於它們的角色。這基本上是專用於用戶端的角色命名空間。

- 身分權杖

-

提供使用者身分資訊的權杖。OpenID Connect 規格的一部分。

- 存取權杖

-

可以作為 HTTP 請求的一部分提供的權杖,該權杖授予對所調用服務的存取權。這是 OpenID Connect 和 OAuth 2.0 規格的一部分。

- 聲明

-

有關使用者的資訊。這通常與 SAML 驗證回應中包含的 XML blob 有關,該聲明提供了有關已驗證使用者的身分中繼資料。

- 服務帳戶

-

每個用戶端都有一個內建的服務帳戶,允許它取得存取權杖。

- 直接授權

-

用戶端透過 REST 呼叫代表使用者取得存取權杖的方式。

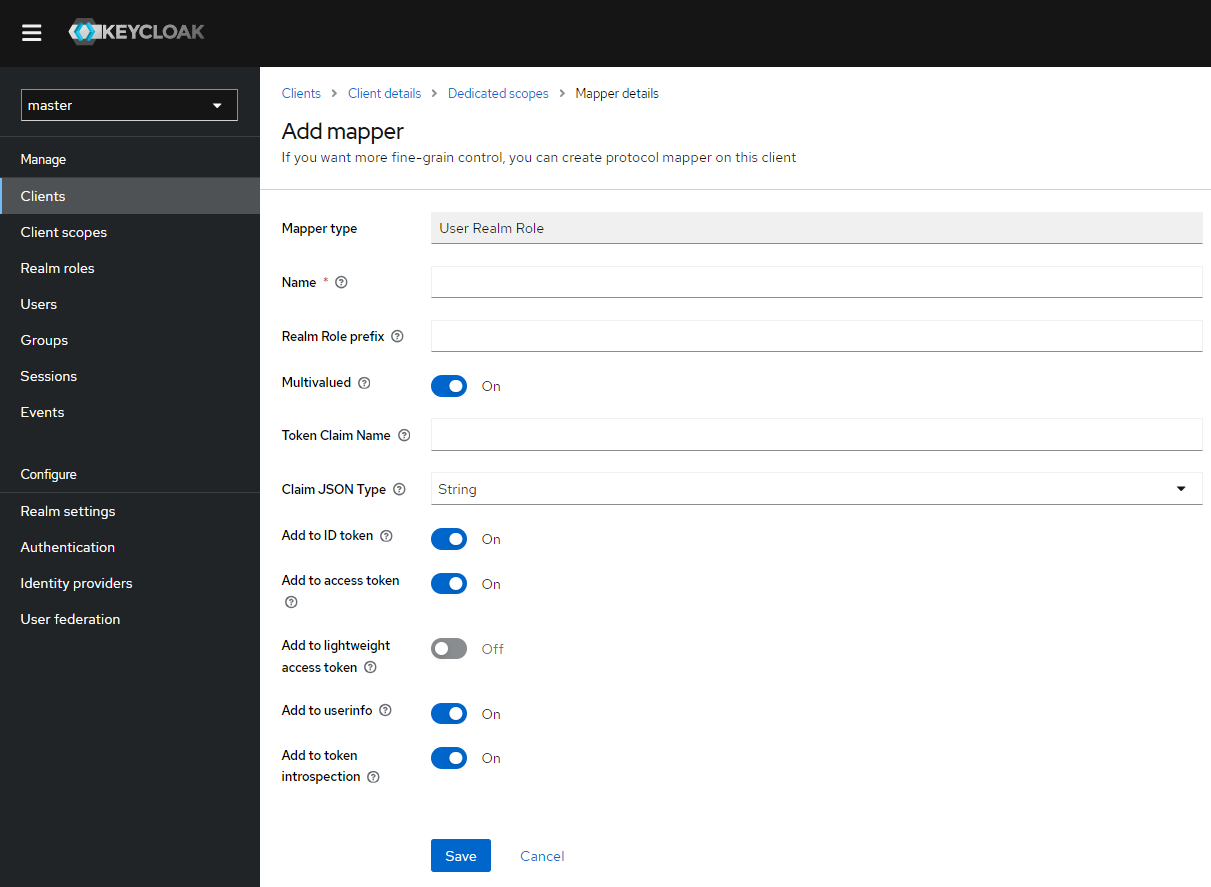

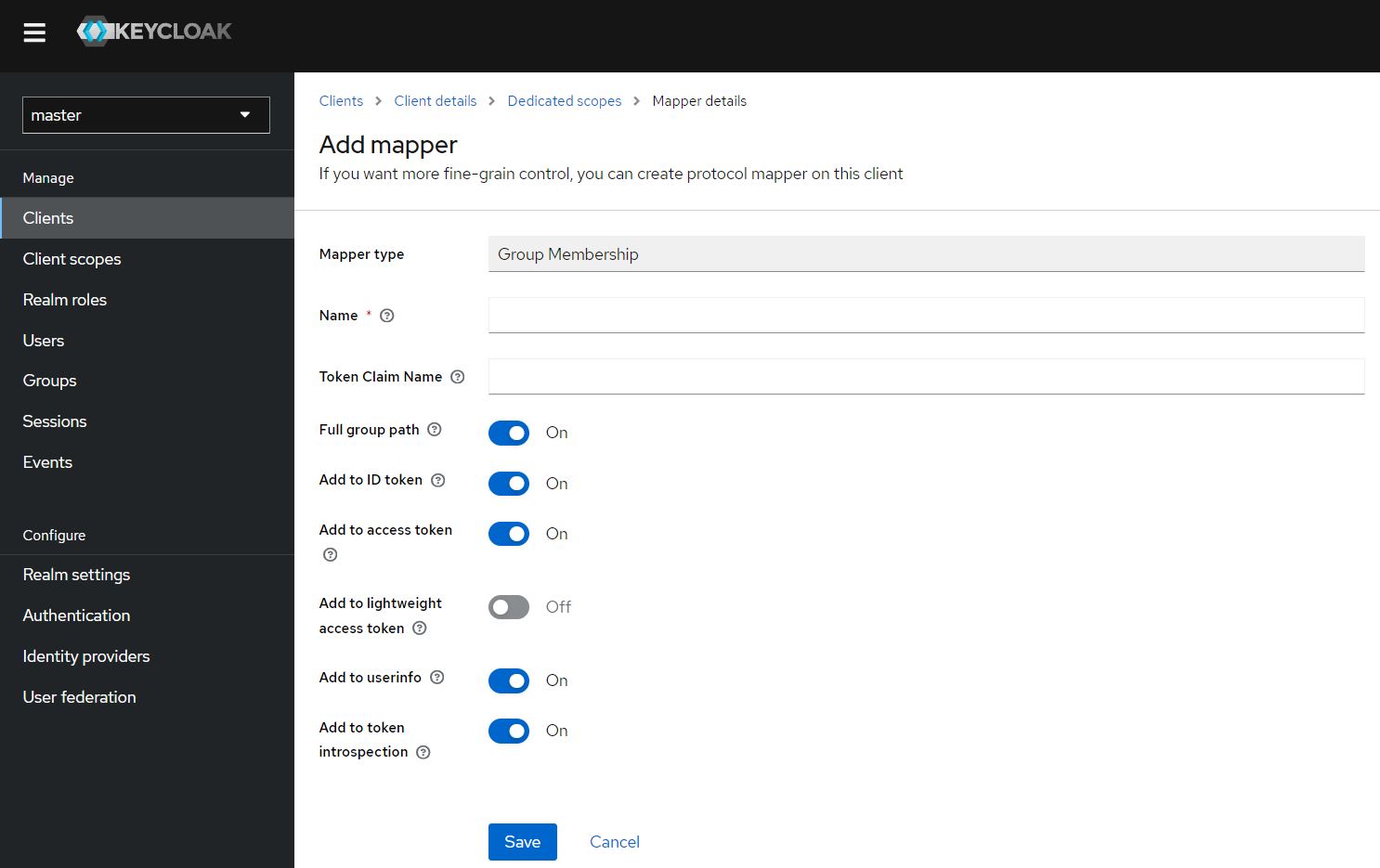

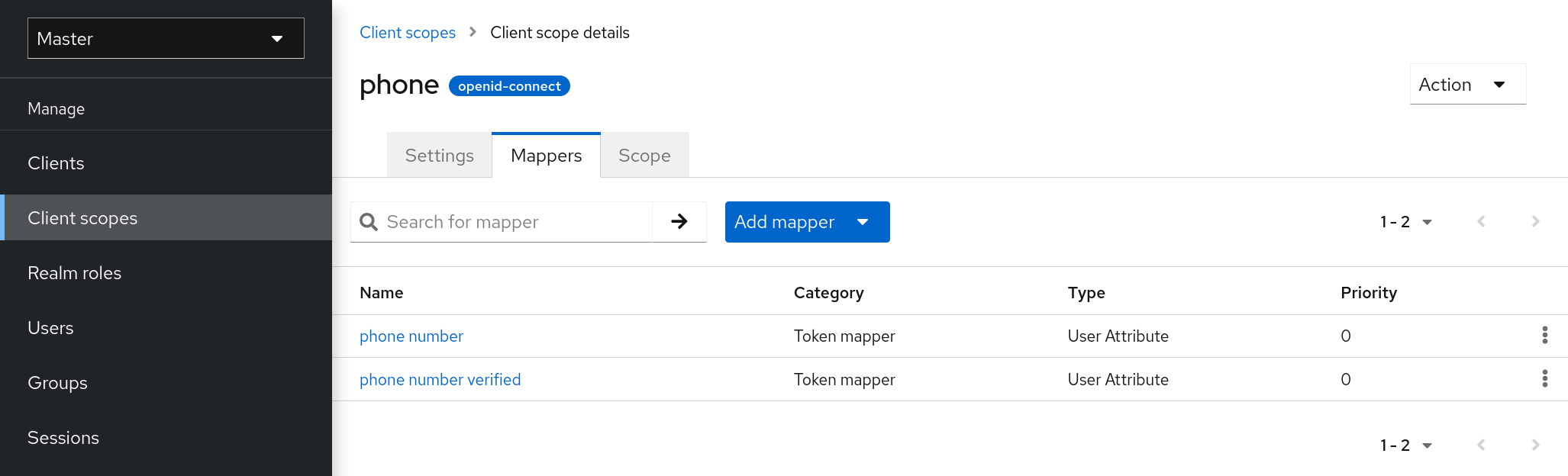

- 協定對應器

-

對於每個用戶端,您可以自訂 OIDC 權杖或 SAML 聲明中儲存的宣告和聲明。您可以透過建立和設定協定對應器來實現此目的。

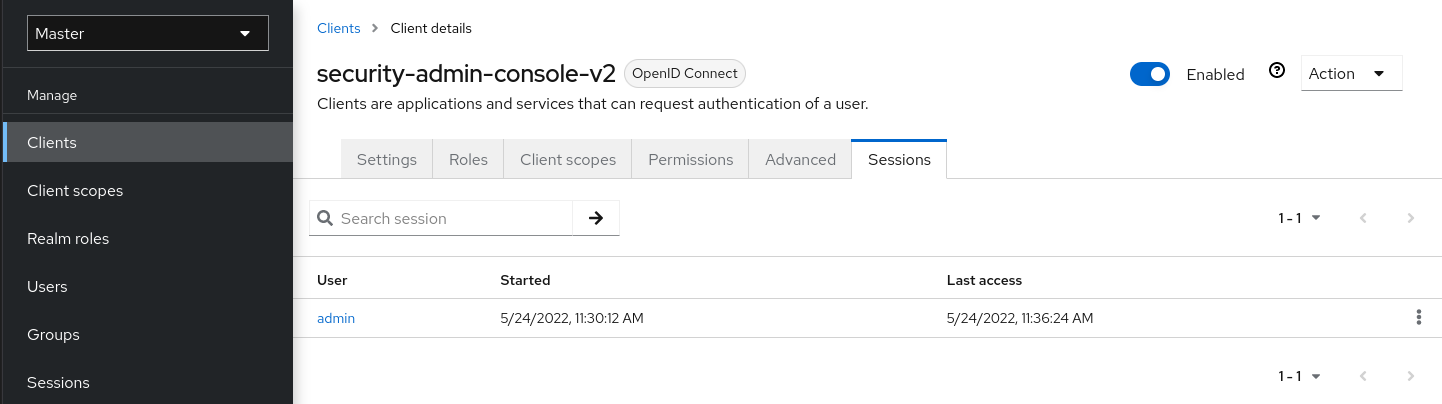

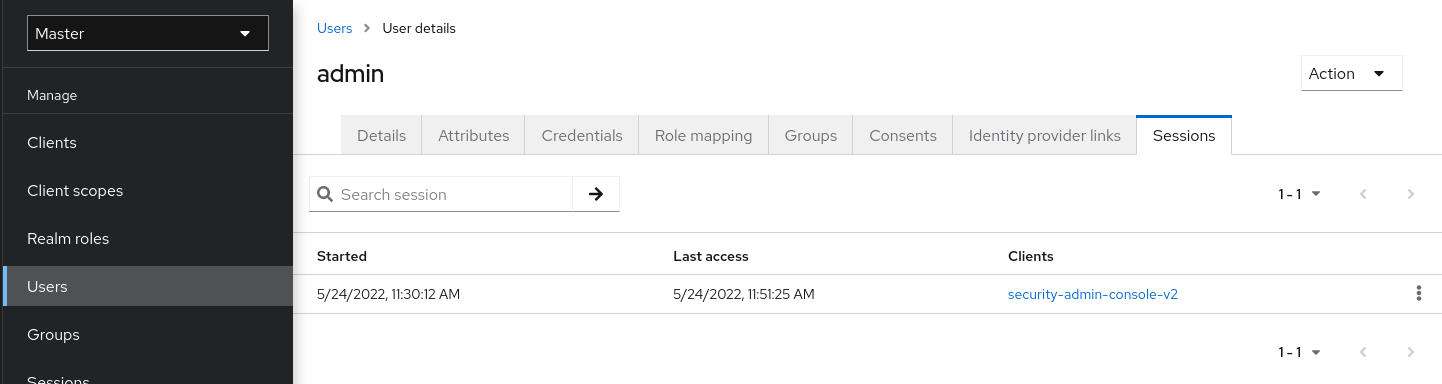

- 工作階段

-

當使用者登入時,會建立工作階段來管理登入工作階段。工作階段包含諸如使用者何時登入以及哪些應用程式在該工作階段中參與單一登入之類的信息。管理員和使用者都可以檢視工作階段資訊。

- 使用者聯合提供者

-

Keycloak 可以儲存和管理使用者。通常,公司已經擁有儲存使用者和憑證資訊的 LDAP 或 Active Directory 服務。您可以將 Keycloak 指向驗證來自這些外部儲存的憑證並提取身分資訊。

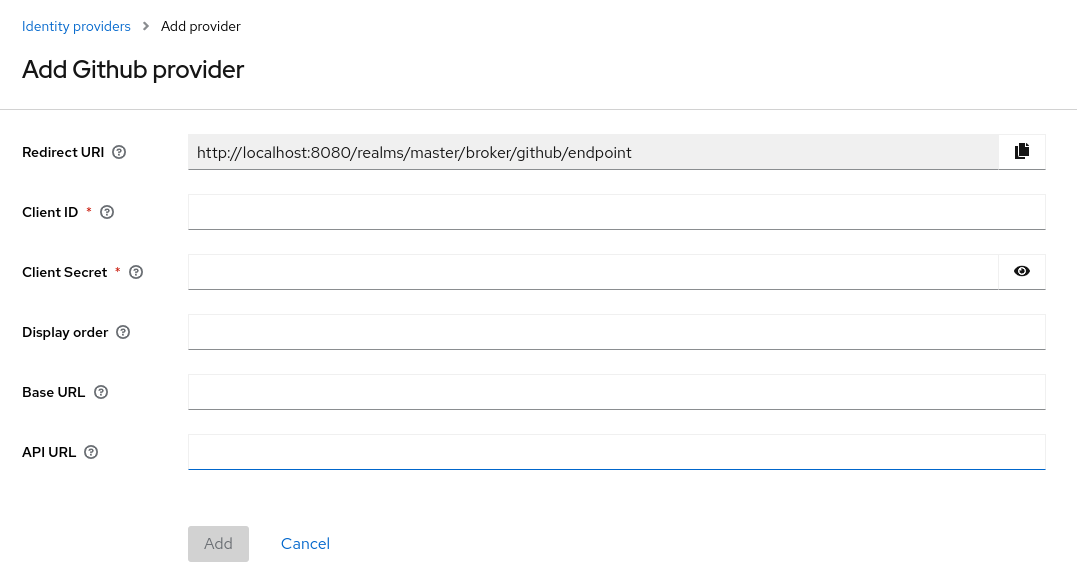

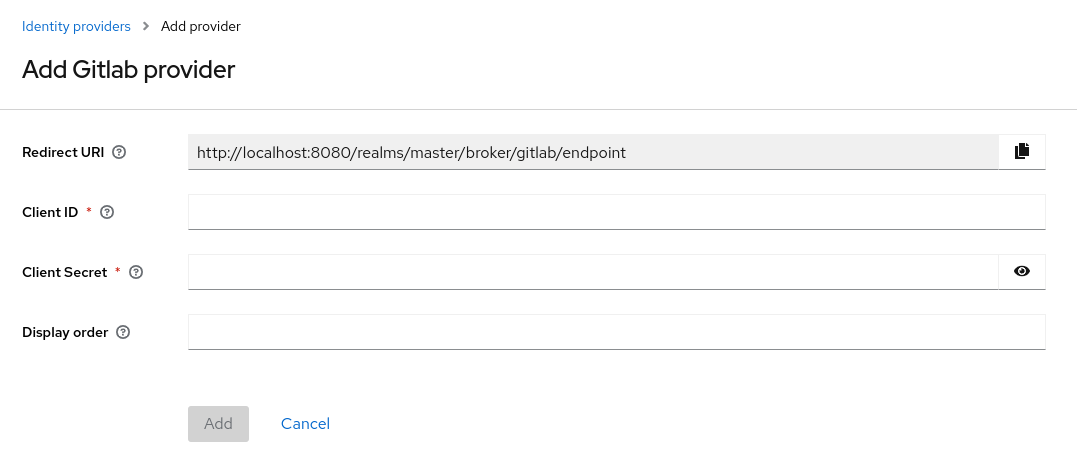

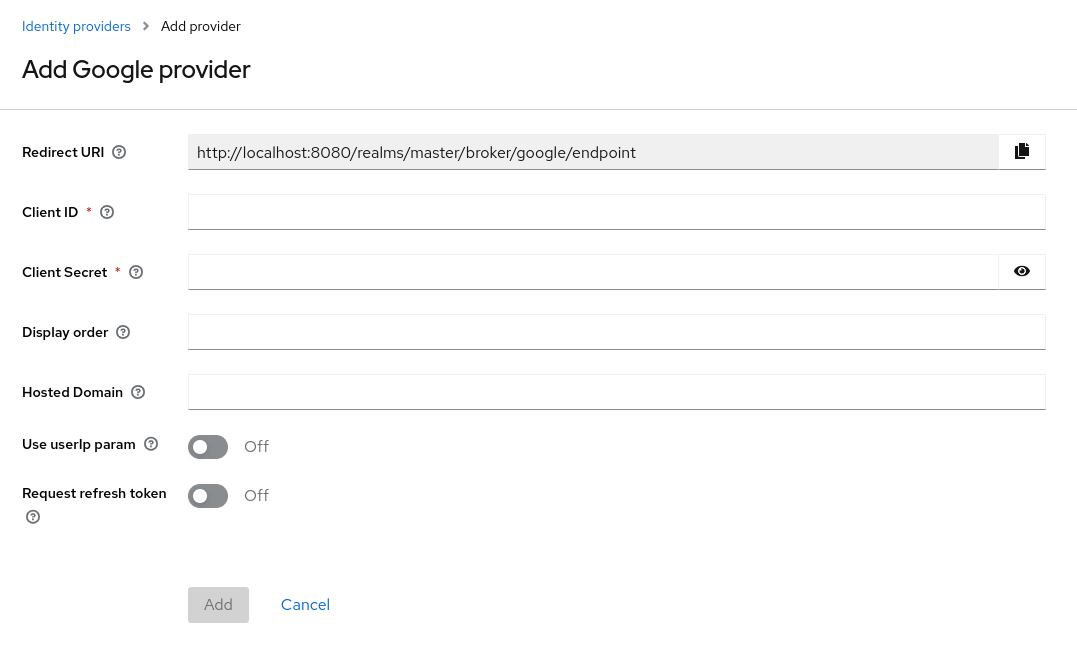

- 身分提供者

-

身分提供者 (IDP) 是一種可以驗證使用者的服務。Keycloak 是一個 IDP。

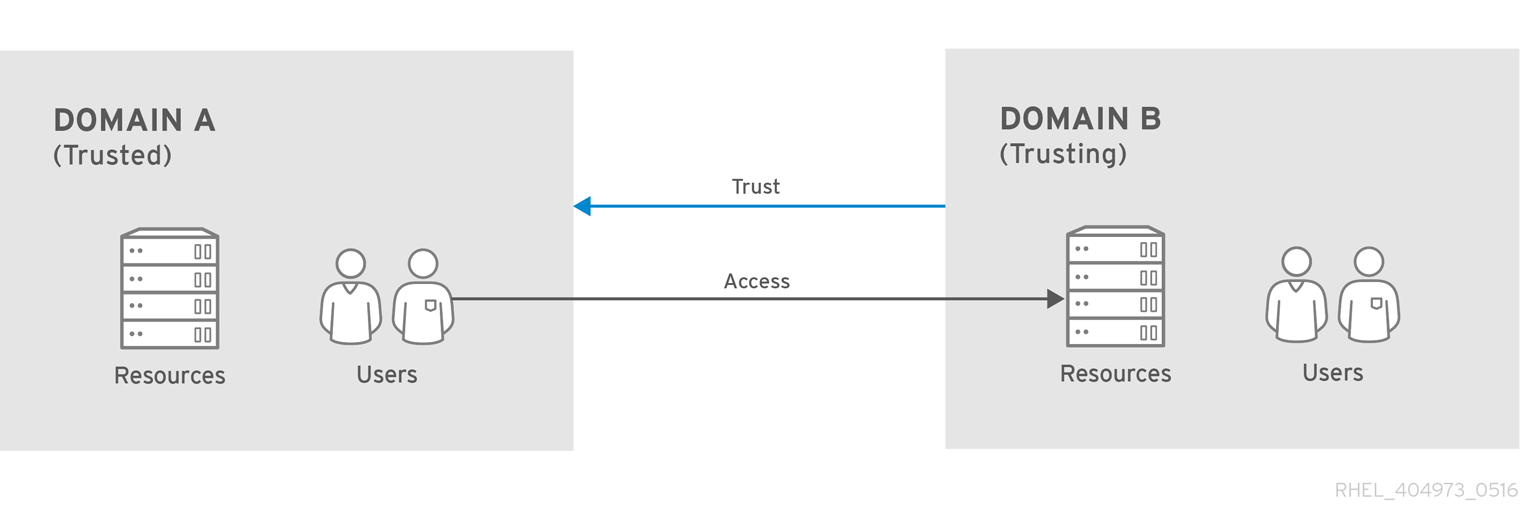

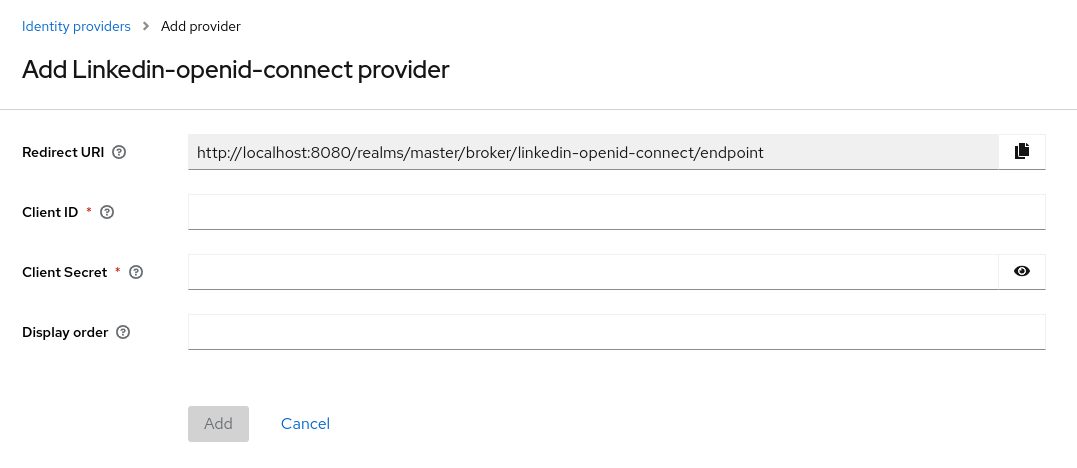

- 身分提供者聯合

-

Keycloak 可以設定為將驗證委派給一個或多個 IDP。透過 Facebook 或 Google 進行社群登入是身分提供者聯合的一個範例。您也可以連接 Keycloak,將驗證委派給任何其他 OpenID Connect 或 SAML 2.0 IDP。

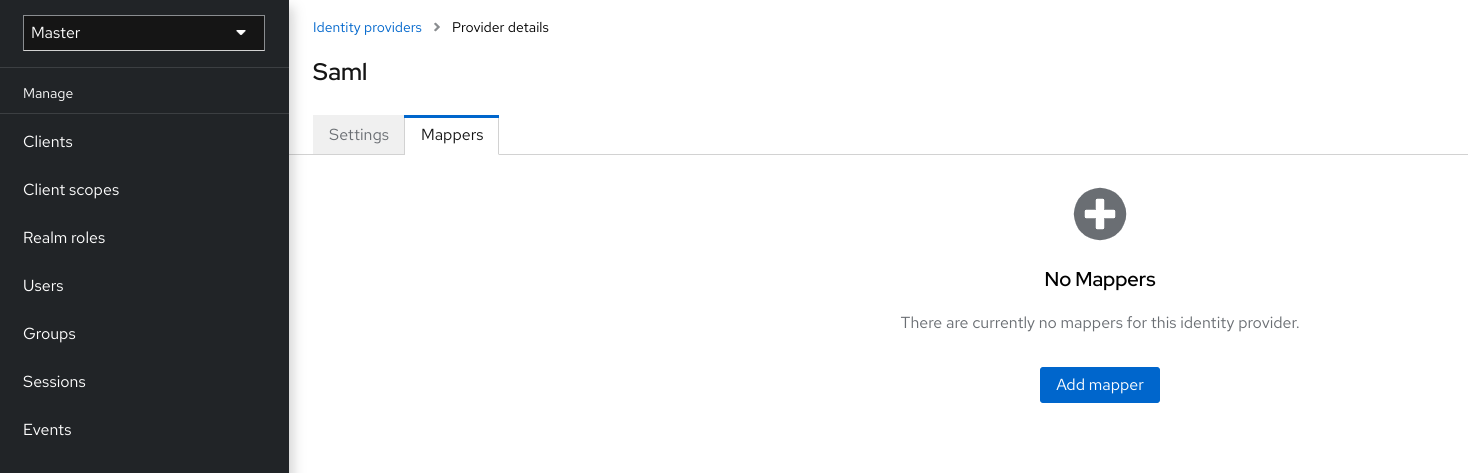

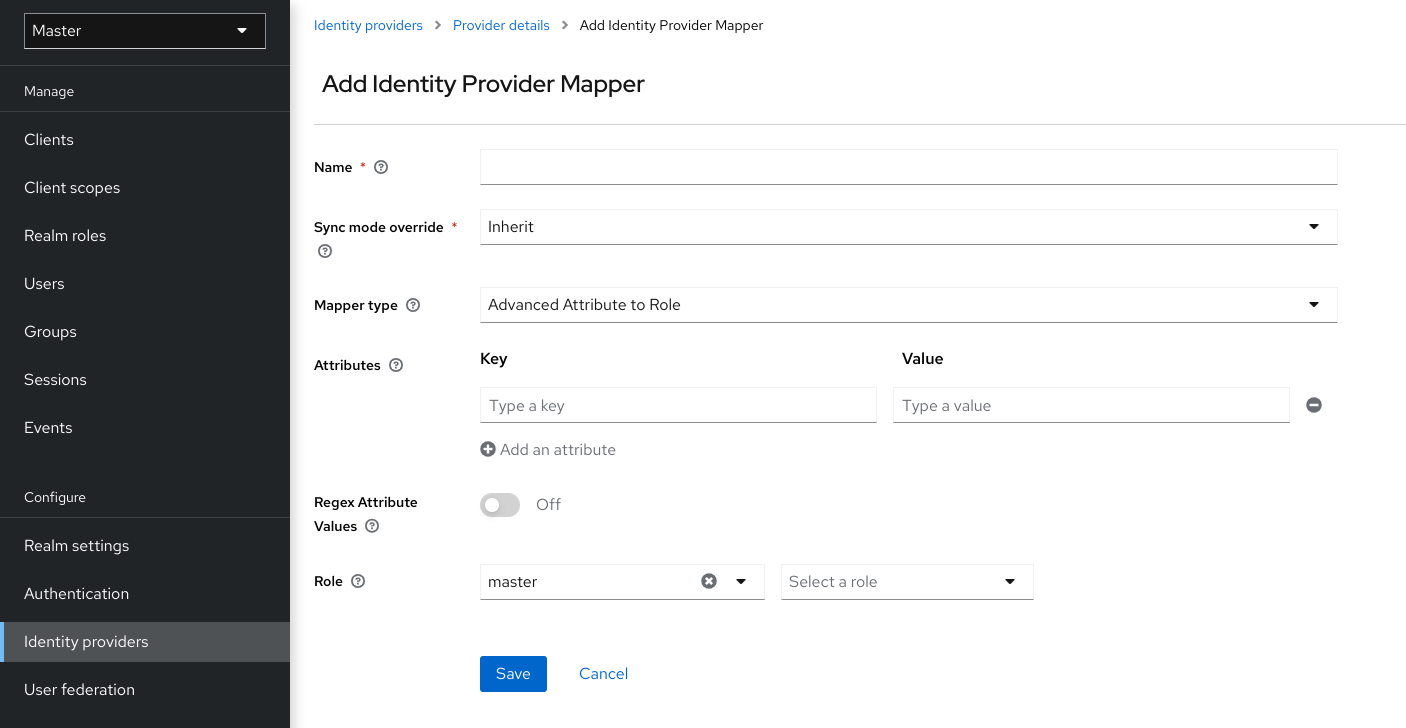

- 身分提供者對應器

-

在執行 IDP 聯合時,您可以將傳入的權杖和聲明對應到使用者和工作階段屬性。這有助於您將身分資訊從外部 IDP 傳播到請求驗證的用戶端。

- 必要動作

-

必要動作是使用者在驗證過程中必須執行的動作。在這些動作完成之前,使用者將無法完成驗證過程。例如,管理員可能會安排使用者每月重設其密碼。所有這些使用者都會設定

更新密碼必要動作。 - 驗證流程

-

驗證流程是使用者在與系統的某些方面互動時必須執行的工作流程。登入流程可以定義所需的憑證類型。註冊流程定義使用者必須輸入哪些個人資料,以及是否必須使用 reCAPTCHA 之類的功能來過濾掉機器人。憑證重設流程定義使用者在重設密碼之前必須執行的動作。

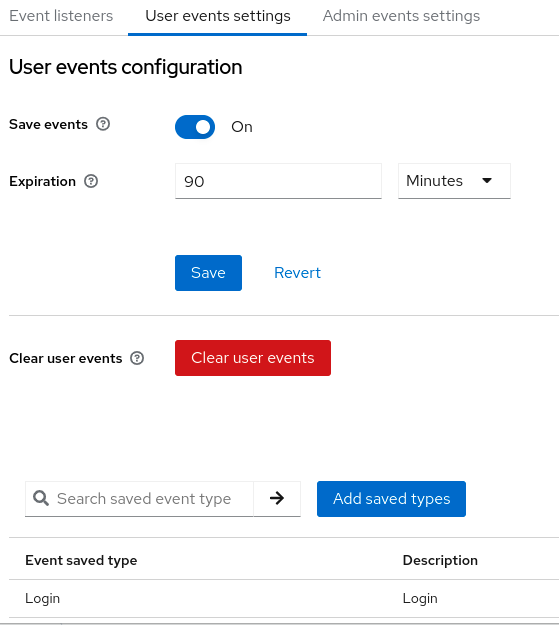

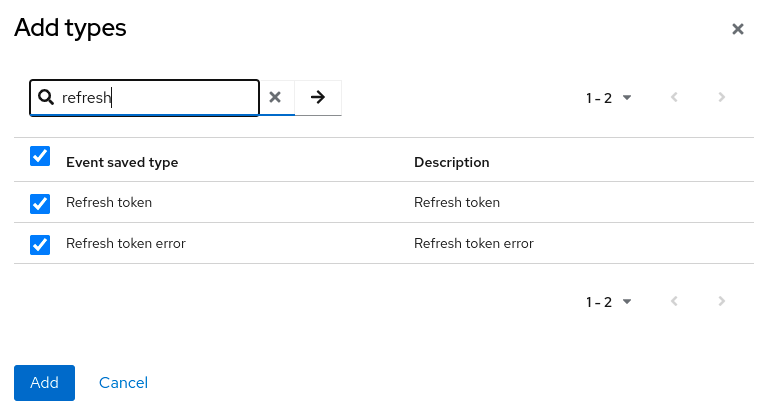

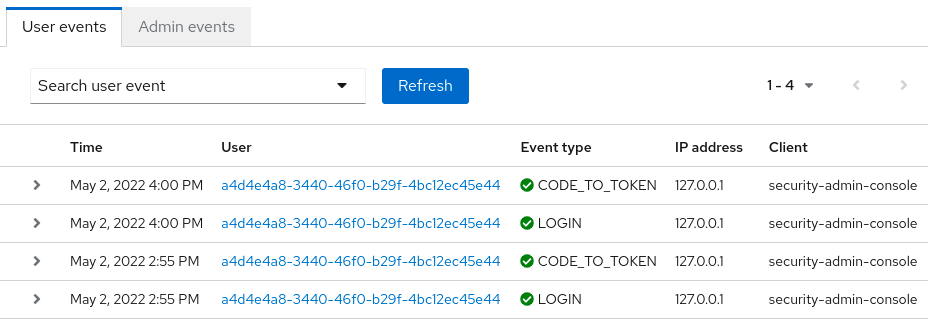

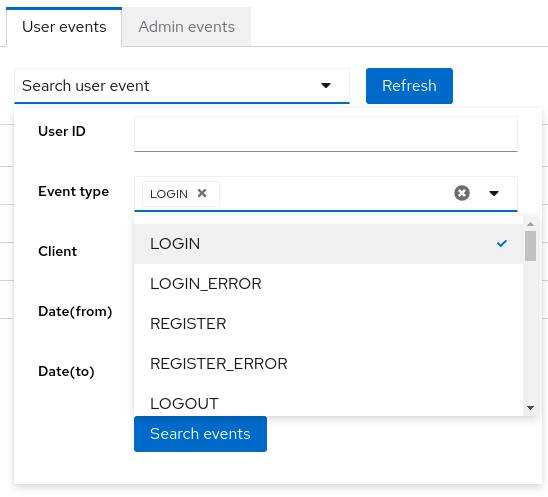

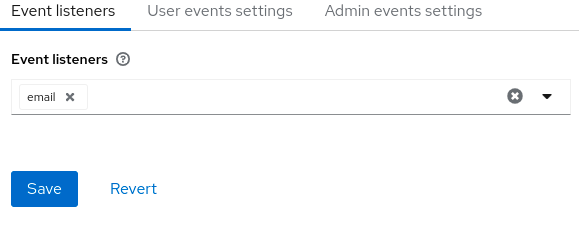

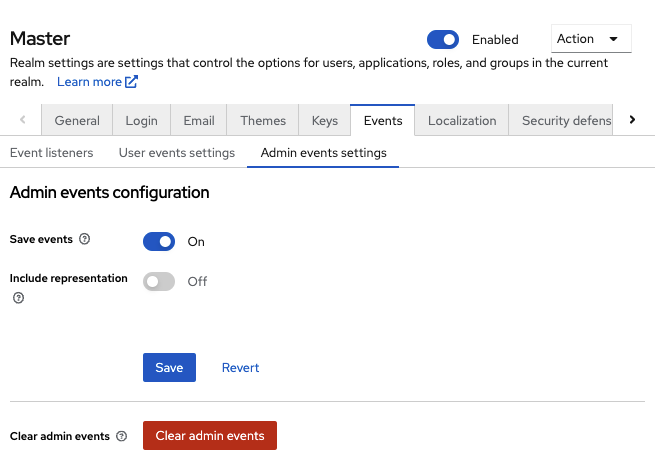

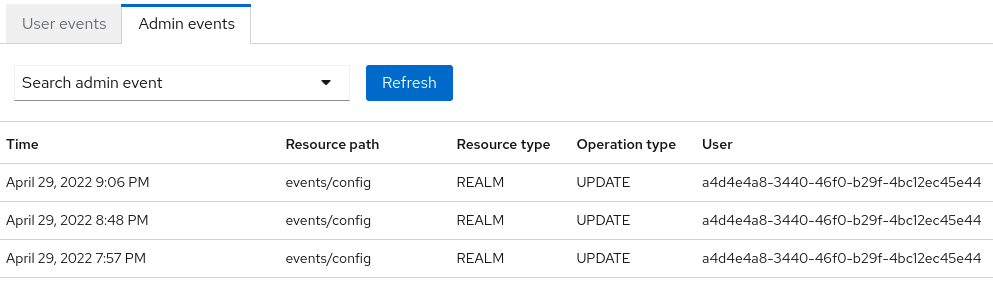

- 事件

-

事件是管理員可以檢視並掛鉤的稽核串流。

- 佈景主題

-

Keycloak 提供的每個畫面都有佈景主題支援。佈景主題定義了 HTML 範本和樣式表,您可以根據需要覆寫它們。

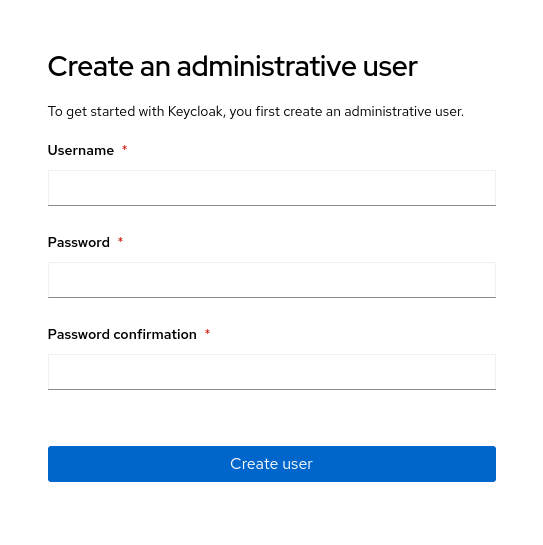

建立第一個管理員

安裝 Keycloak 後,您需要一個管理員帳戶,該帳戶可以作為超級管理員,擁有管理 Keycloak 的完整權限。有了這個帳戶,您可以登入 Keycloak 管理主控台,您可以在其中建立領域和使用者,並註冊受 Keycloak 保護的應用程式。

在本機主機上建立帳戶

如果您的伺服器可以從 localhost 存取,請執行以下步驟。

-

在網頁瀏覽器中,前往 https://127.0.0.1:8080 URL。

-

提供您記得的的使用者名稱和密碼。

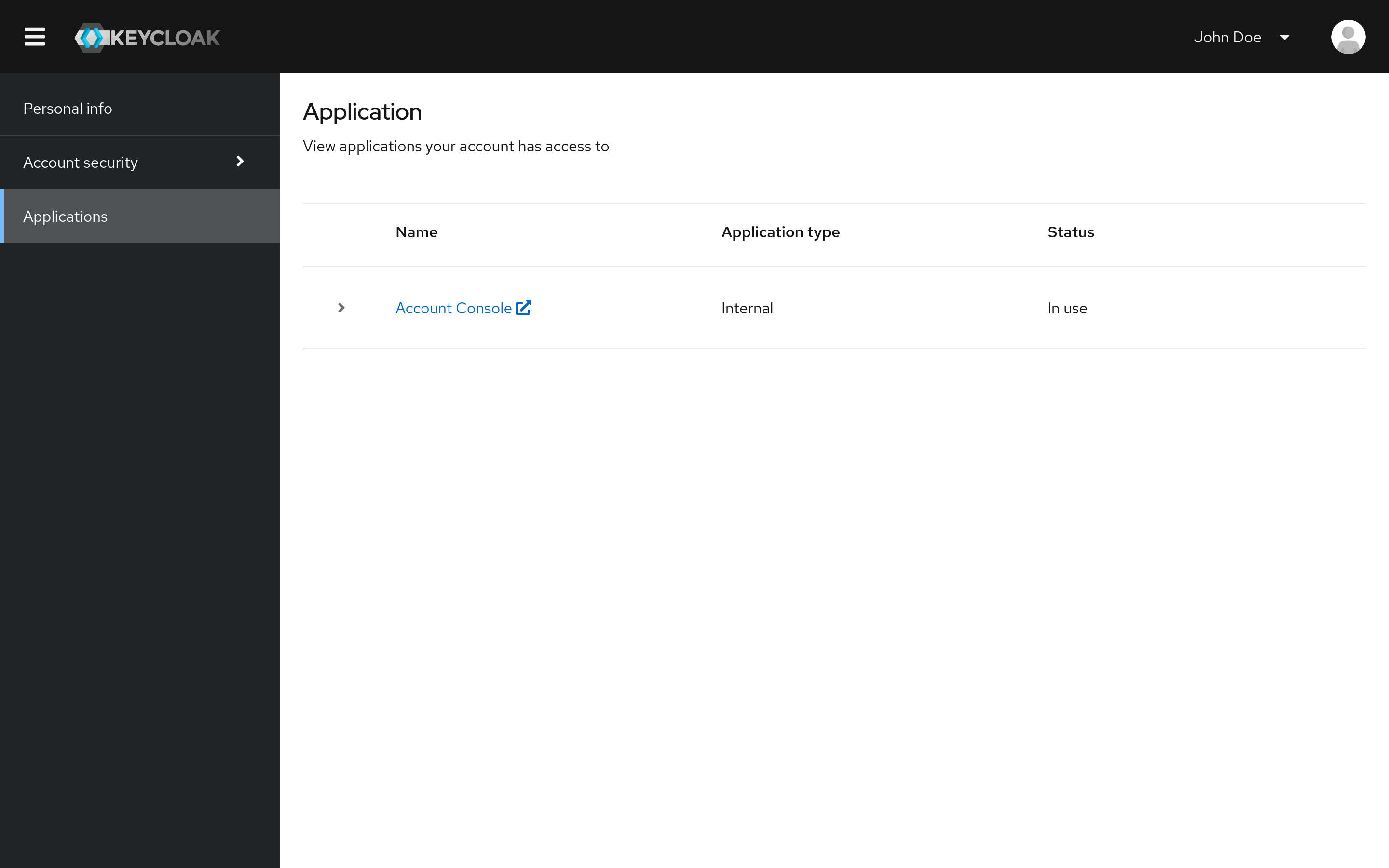

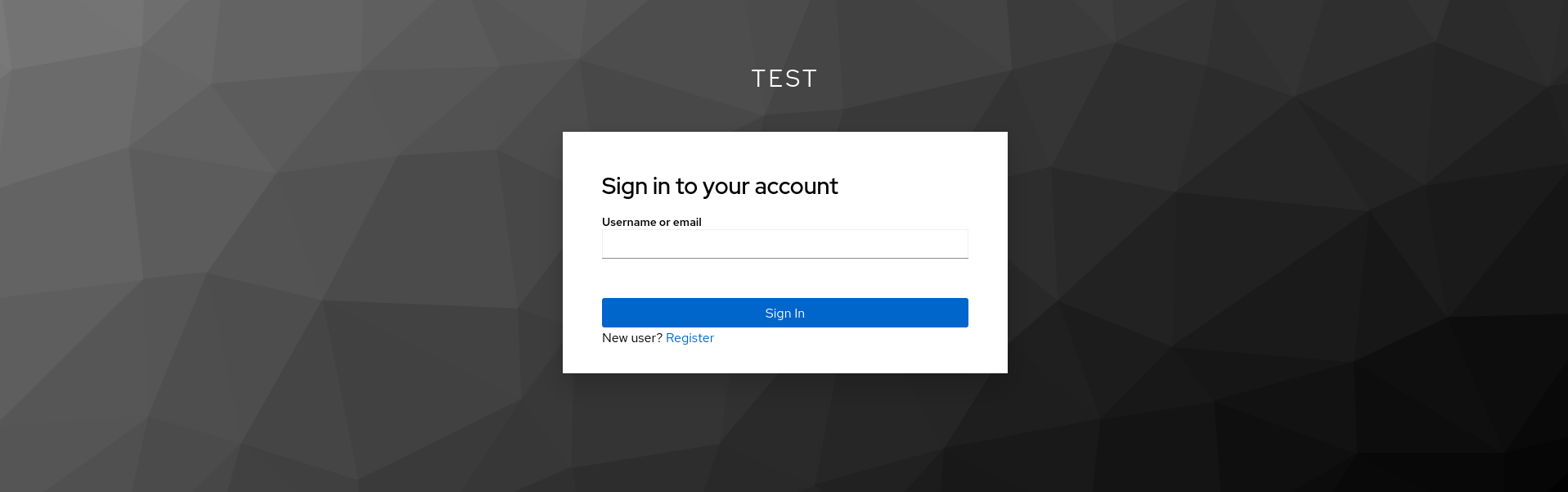

歡迎頁面

設定領域

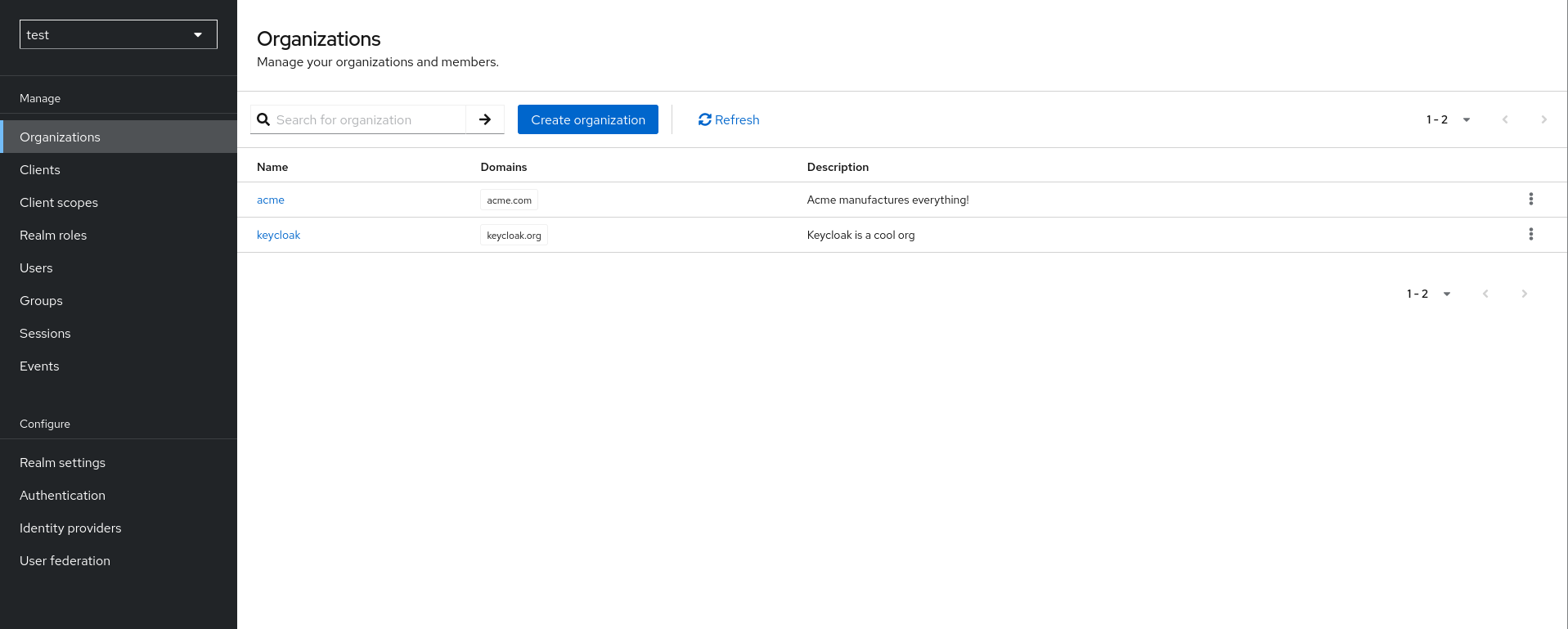

一旦您有了管理主控台的管理員帳戶,就可以設定領域。領域是您管理物件(包括使用者、應用程式、角色和群組)的空間。使用者屬於一個領域並登入該領域。一個 Keycloak 部署可以定義、儲存和管理資料庫中允許的任何數量的領域。

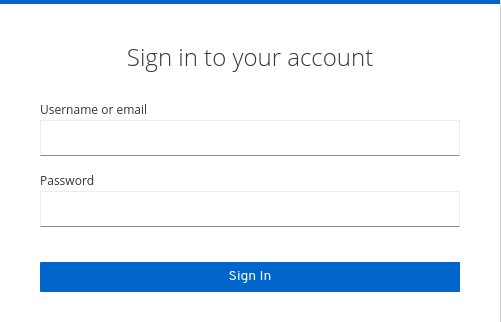

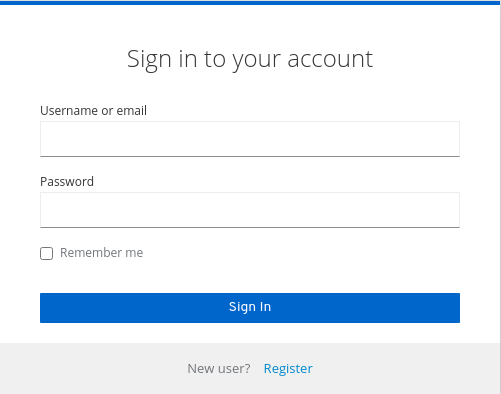

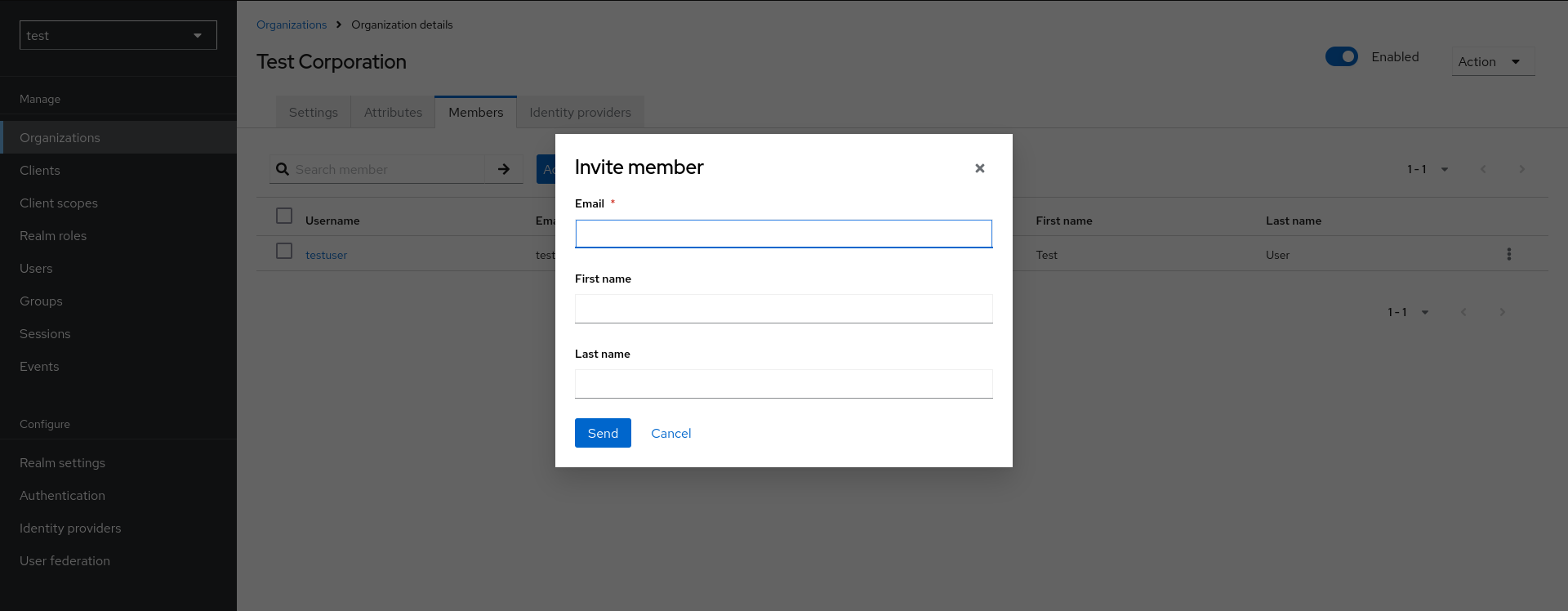

使用管理主控台

您可以在 Keycloak 管理主控台中設定領域並執行大多數管理工作。

-

您需要一個管理員帳戶。請參閱建立第一個管理員。

-

前往管理主控台的 URL。

例如,對於 localhost,請使用此 URL:https://127.0.0.1:8080/admin/

登入頁面

-

輸入您在歡迎頁面或透過環境變數建立的使用者名稱和密碼,如建立初始管理員使用者指南所述。此操作會顯示管理主控台。

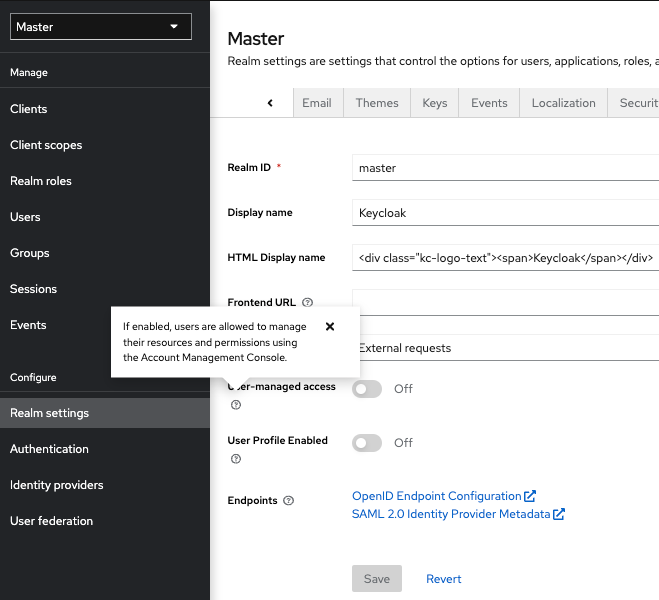

管理主控台

-

請注意您可以使用功能表和其他選項

-

點擊標記為 Master 的功能表,以選擇您要管理的領域或建立一個新的領域。

-

點擊右上角的列表以檢視您的帳戶或登出。

-

將滑鼠游標懸停在問號 ? 圖示上,以顯示描述該欄位的工具提示文字。上面的影像顯示了工具提示的運作方式。

-

點擊問號 ? 圖示,以顯示描述該欄位的工具提示文字。上面的影像顯示了工具提示的運作方式。

-

| 從管理主控台匯出的檔案不適合用於備份或伺服器之間的資料傳輸。只有啟動時間匯出才適合用於備份或伺服器之間的資料傳輸。 |

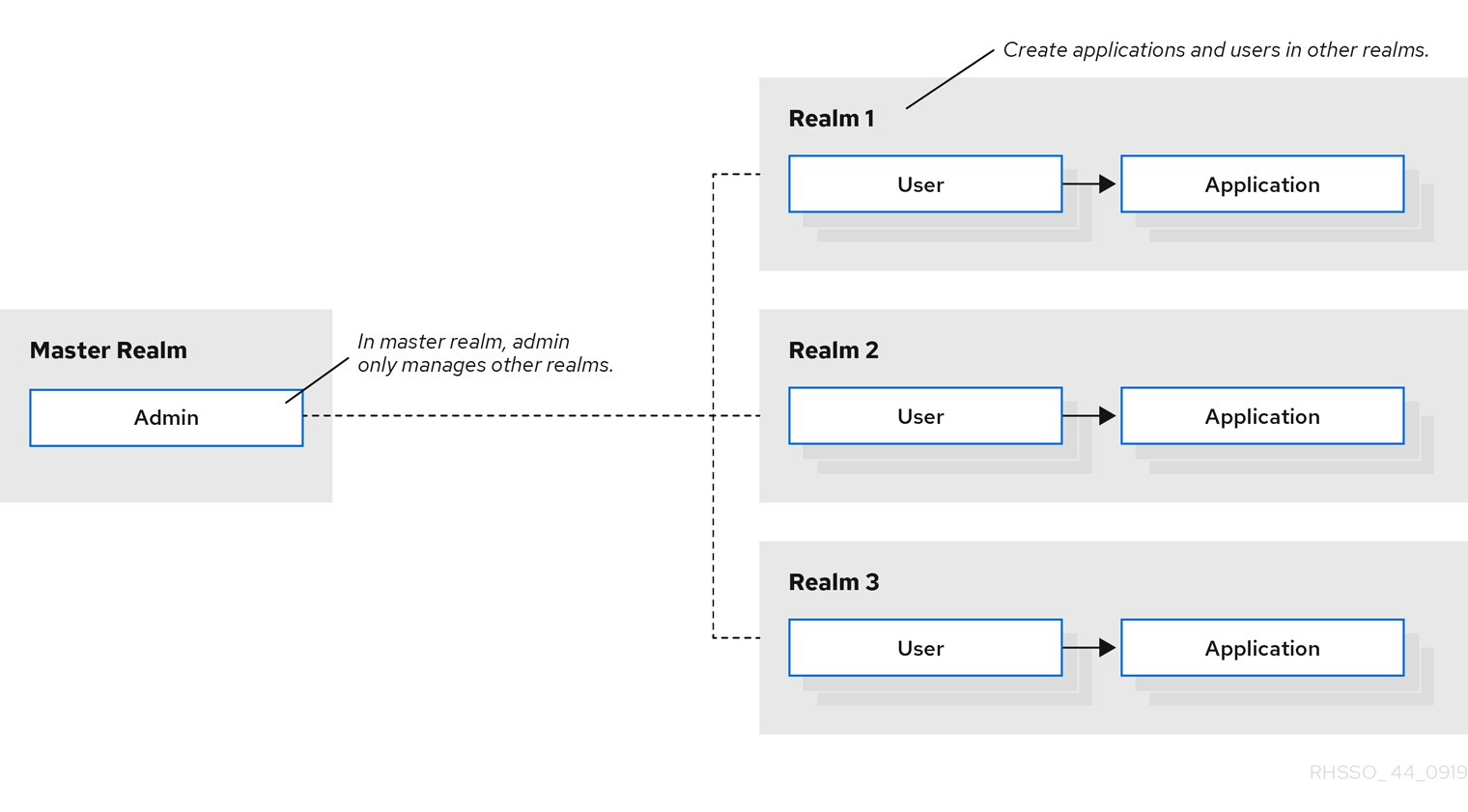

主領域

在管理主控台中,存在兩種領域

-

主領域- 此領域是在您第一次啟動 Keycloak 時為您建立的。它包含您在第一次登入時建立的管理員帳戶。僅使用主領域來建立和管理系統中的領域。 -

其他領域- 這些領域是由主領域中的管理員建立的。在這些領域中,管理員會管理您組織中的使用者及其需要的應用程式。應用程式歸使用者所有。

領域彼此隔離,只能管理和驗證它們控制的使用者。遵循此安全性模型有助於防止意外變更,並遵循僅允許使用者帳戶存取成功完成目前任務所需的權限和權力的傳統。

-

如果您想停用主領域並在您建立的任何新領域中定義管理員帳戶,請參閱專用領域管理主控台。每個領域都有其自己的專用管理主控台,您可以使用本機帳戶登入。

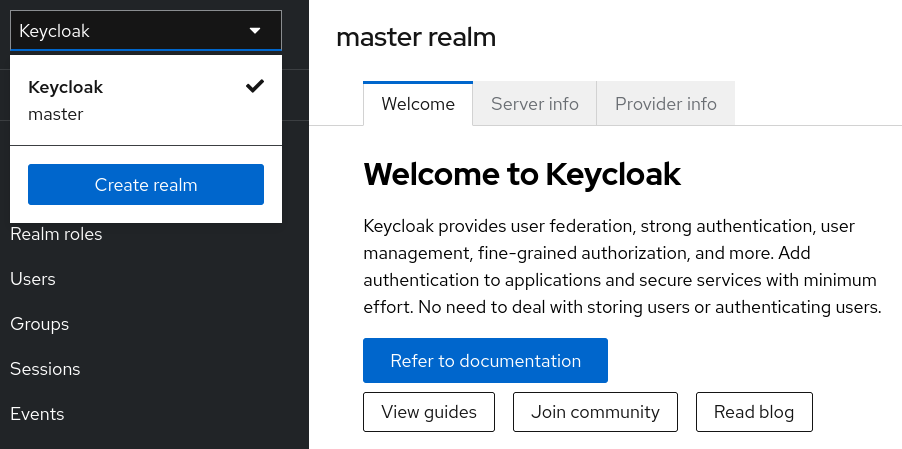

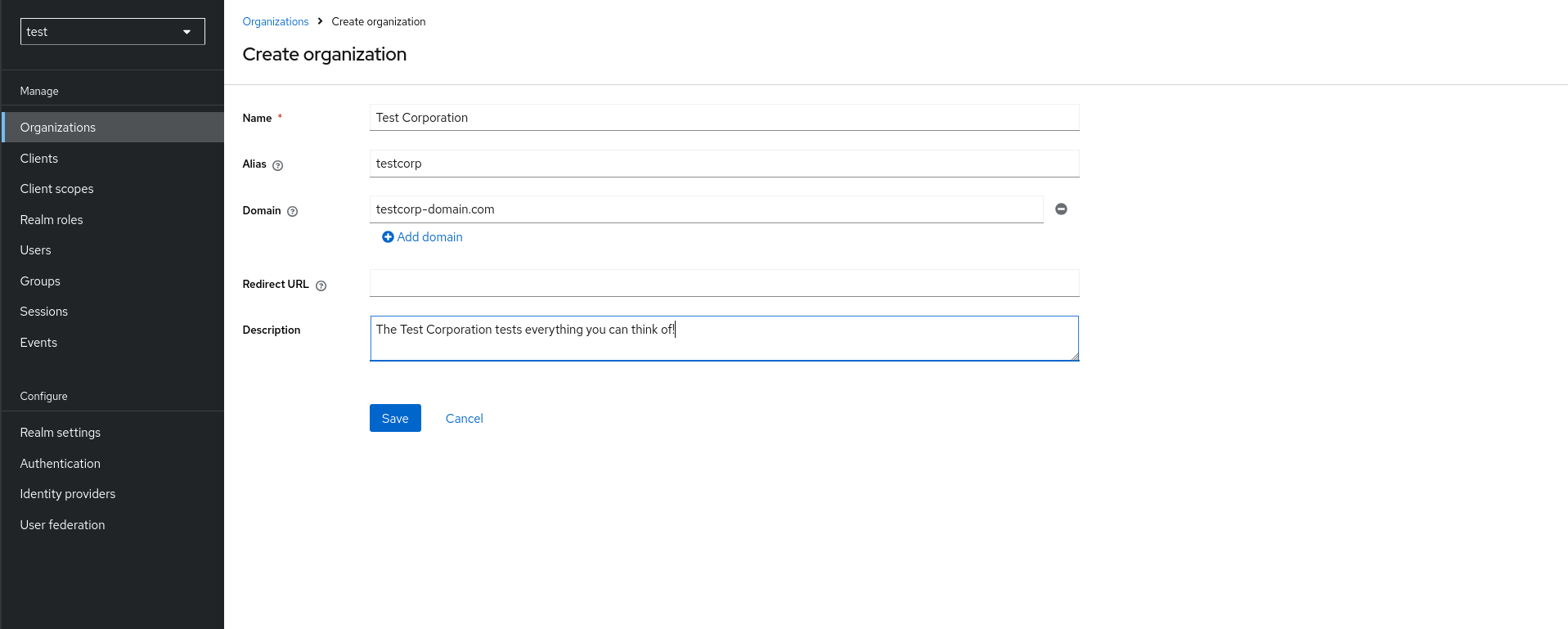

建立領域

您建立領域是為了提供管理空間,您可以在其中建立使用者並授予他們使用應用程式的權限。在首次登入時,您通常位於主領域,這是您在其中建立其他領域的頂級領域。

在決定您需要哪些領域時,請考慮您希望為您的使用者和應用程式提供哪種隔離。例如,您可能會為您公司的員工建立一個領域,並為您的客戶建立一個單獨的領域。您的員工將登入員工領域,並且只能造訪公司內部應用程式。客戶將登入客戶領域,並且只能與面向客戶的應用程式互動。

-

點擊 master realm 旁邊的 Keycloak,然後點擊 建立領域。

新增領域功能表

-

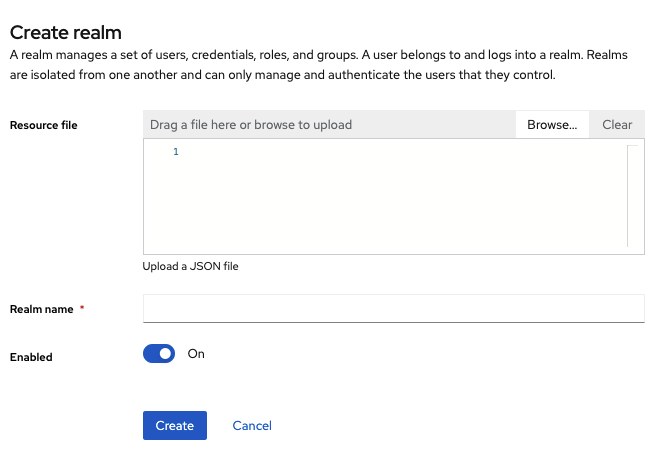

輸入領域的名稱。

-

點擊 建立。

建立領域

目前的領域現在設定為您剛建立的領域。您可以透過點擊功能表中的領域名稱來在領域之間切換。

設定領域的 SSL

每個領域都有一個相關聯的 SSL 模式,該模式定義了與領域互動的 SSL/HTTPS 要求。與領域互動的瀏覽器和應用程式必須遵循 SSL 模式定義的 SSL/HTTPS 要求,否則它們無法與伺服器互動。

-

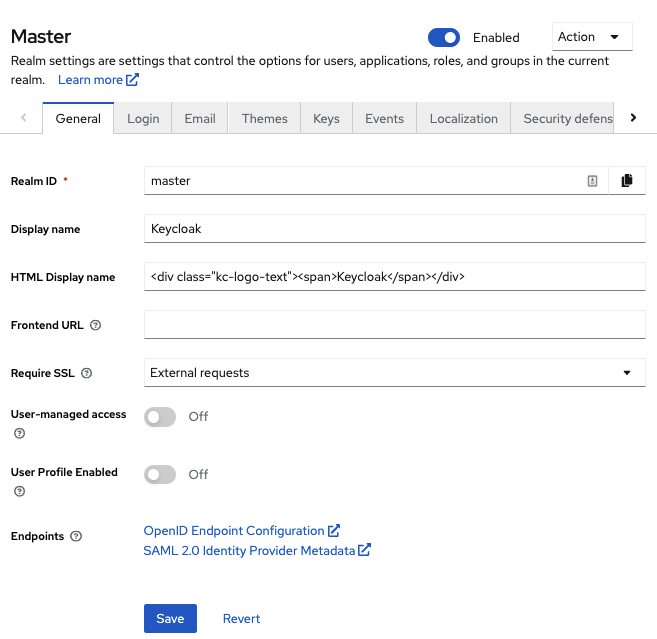

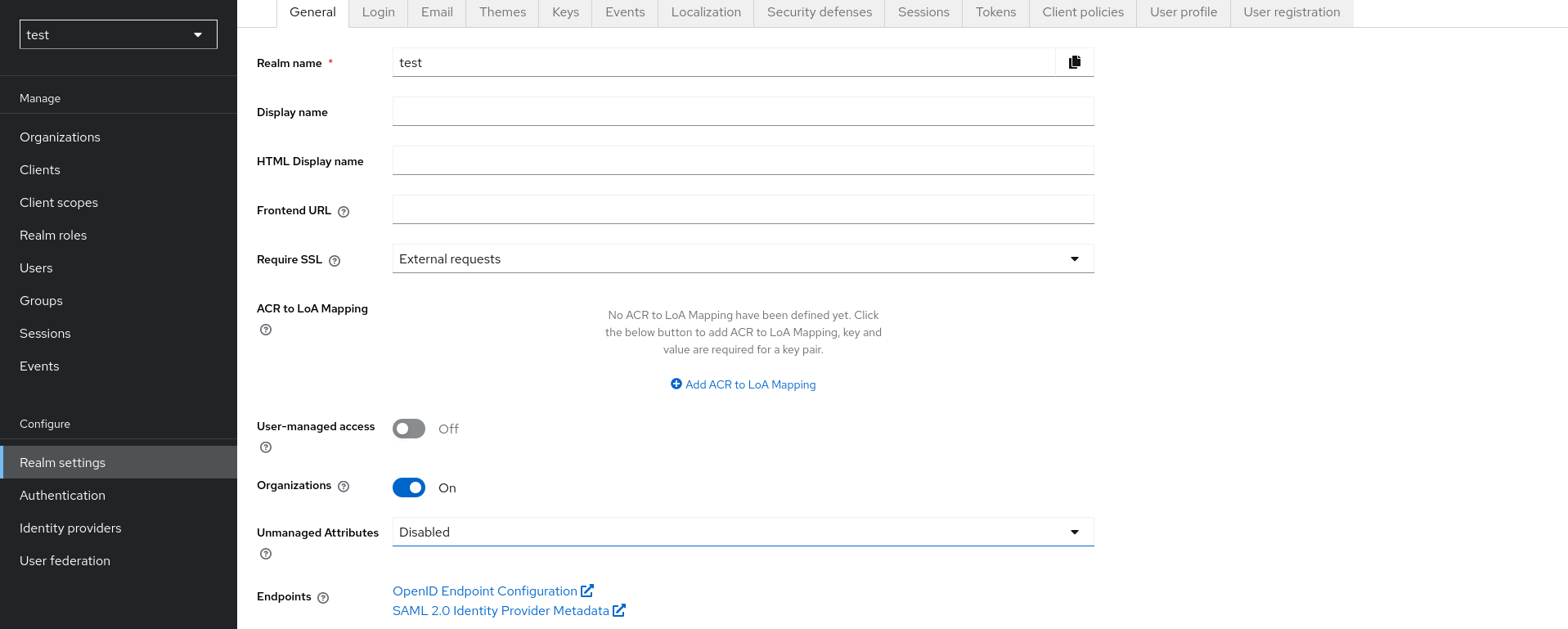

點擊功能表中的 領域設定。

-

點擊 一般 標籤。

一般標籤

-

將 需要 SSL 設定為以下 SSL 模式之一

-

外部請求 只要使用者堅持使用私有 IPv4 位址(例如

localhost、127.0.0.1、10.x.x.x、192.168.x.x、172.16.x.x或 IPv6 連結本機和唯一本機位址),使用者就可以在沒有 SSL 的情況下與 Keycloak 互動。如果您嘗試從非私有 IP 位址在沒有 SSL 的情況下存取 Keycloak,您將會收到錯誤。 -

無 Keycloak 不需要 SSL。此選擇僅適用於您在實驗且不打算支援此部署時的開發。

-

所有請求 Keycloak 需要所有 IP 位址的 SSL。

-

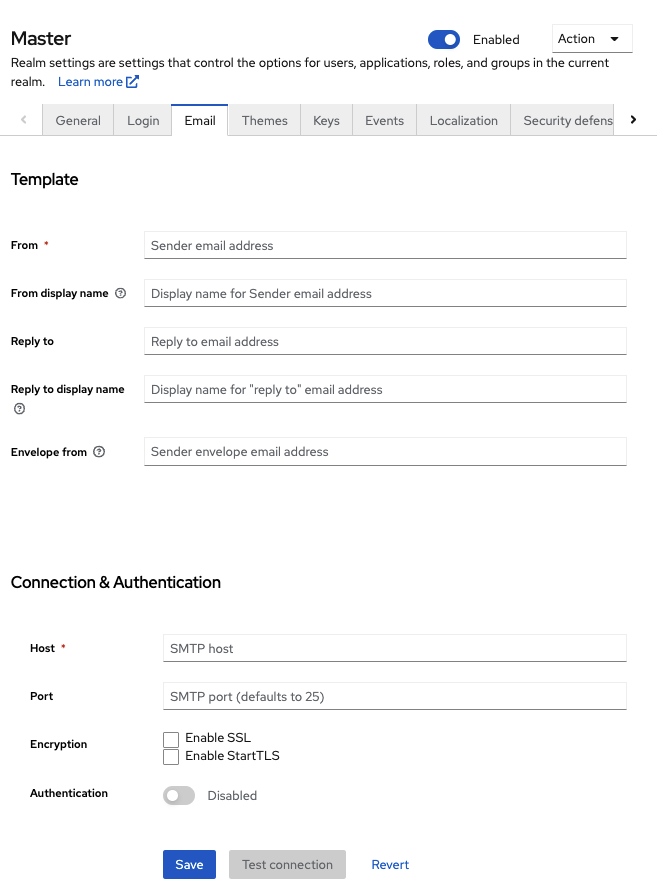

設定領域的電子郵件

Keycloak 會向使用者傳送電子郵件以驗證他們的電子郵件地址、在他們忘記密碼時,或在管理員需要接收有關伺服器事件的通知時。若要讓 Keycloak 能夠傳送電子郵件,請向 Keycloak 提供您的 SMTP 伺服器設定。

-

點擊功能表中的 領域設定。

-

點擊 電子郵件 標籤。

電子郵件標籤

-

根據需要填寫欄位並切換開關。

- 寄件者

-

寄件者 表示用於傳送電子郵件的 寄件者 SMTP 標頭的位址。

- 寄件者顯示名稱

-

寄件者顯示名稱 允許設定使用者友善的電子郵件地址別名(選用)。如果未設定,則會在電子郵件用戶端中顯示純 寄件者 電子郵件地址。

- 回覆至

-

回覆至 表示用於傳送郵件的 回覆至 SMTP 標頭的位址(選用)。如果未設定,則會使用純 寄件者 電子郵件地址。

- 回覆至顯示名稱

-

回覆至顯示名稱 允許設定使用者友善的電子郵件地址別名(選用)。如果未設定,則會顯示純 回覆至 電子郵件地址。

- 信封寄件者

-

信封寄件者 表示用於傳送郵件的 返回路徑 SMTP 標頭的 退回地址(選用)。

- 主機

-

主機 表示用於傳送電子郵件的 SMTP 伺服器主機名稱。

- 連接埠

-

連接埠 表示 SMTP 伺服器連接埠。

- 加密

-

勾選其中一個核取方塊以支援發送電子郵件來恢復使用者名稱和密碼,特別是當 SMTP 伺服器位於外部網路時。您很可能需要將連接埠變更為 465,這是 SSL/TLS 的預設連接埠。

- 驗證

-

如果您的 SMTP 伺服器需要驗證,請將此開關設定為開啟。出現提示時,請提供使用者名稱和密碼。密碼欄位的值可以參考來自外部金鑰庫的值。

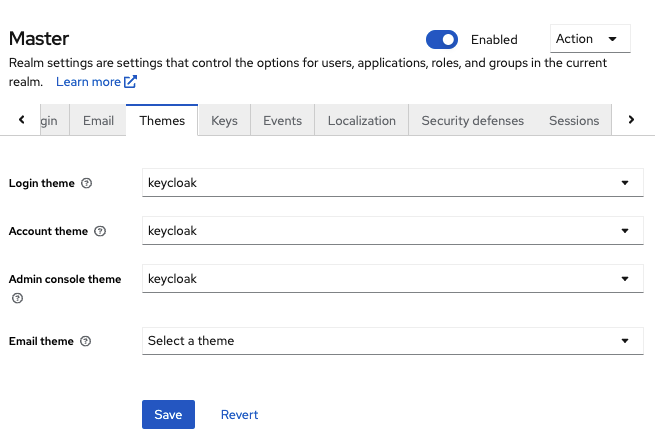

設定主題

對於給定的領域,您可以使用主題變更 Keycloak 中任何 UI 的外觀。

-

在選單中點擊領域設定。

-

點擊主題索引標籤。

主題索引標籤

-

為每個 UI 類別選擇您想要的主題,然後點擊儲存。

- 登入主題

-

使用者名稱密碼輸入、OTP 輸入、新使用者註冊以及其他與登入相關的類似畫面。

- 帳戶主題

-

使用者用來管理其帳戶的控制台。

- 管理控制台主題

-

Keycloak 管理控制台的外觀。

- 電子郵件主題

-

每當 Keycloak 必須發送電子郵件時,它會使用此主題中定義的範本來製作電子郵件。

-

伺服器開發人員指南說明如何建立新主題或修改現有主題。

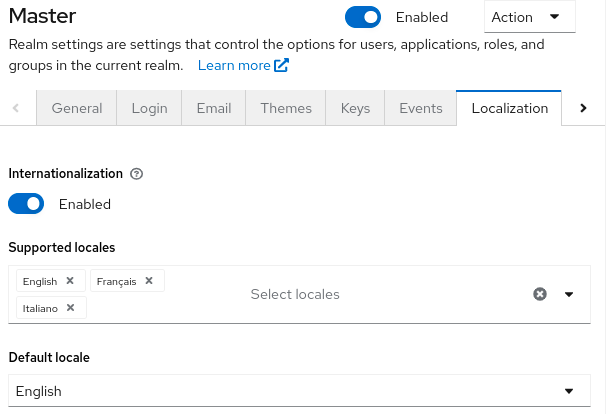

啟用國際化

Keycloak 中的每個 UI 畫面都已國際化。預設語言為英文,但您可以選擇要支援的語言環境以及預設語言環境。

-

在選單中點擊領域設定。

-

點擊本地化索引標籤。

-

啟用國際化。

-

選擇您要支援的語言。

本地化索引標籤

下次使用者登入時,該使用者可以在登入頁面上選擇一種語言,以用於登入畫面、帳戶控制台和管理控制台。

-

伺服器開發人員指南說明如何提供其他語言。主題提供的所有國際化文字都可以被本地化索引標籤上特定於領域的文字覆寫。

使用者語言環境選擇

語言環境選擇器提供者會根據可用的資訊建議最佳語言環境。但是,使用者通常是未知的。因此,先前經過驗證的使用者的語言環境會儲存在持久的 Cookie 中。

選擇語言環境的邏輯使用以下可用的第一項

-

使用者選取 - 當使用者使用下拉式語言環境選擇器選取了語言環境時

-

使用者個人資料 - 當有經過驗證的使用者,且該使用者設定了偏好的語言環境時

-

用戶端選取 - 由用戶端傳遞,例如使用 ui_locales 參數

-

Cookie - 瀏覽器上次選取的語言環境

-

接受的語言 - 來自 Accept-Language 標頭的語言環境

-

領域預設

-

如果以上皆無,則退回英文

當使用者經過驗證時,會觸發一個動作來更新前面提到的持久 Cookie 中的語言環境。如果使用者已在登入頁面上透過語言環境選擇器主動切換語言環境,則使用者的語言環境也會在此時更新。

如果您想要變更選擇語言環境的邏輯,您可以選擇建立自訂的 LocaleSelectorProvider。如需詳細資訊,請參閱伺服器開發人員指南。

控制登入選項

Keycloak 包含數個內建的登入頁面功能。

啟用忘記密碼

如果您啟用 忘記密碼,使用者如果忘記密碼或遺失 OTP 產生器,可以重設其登入憑證。

-

點擊功能表中的 領域設定。

-

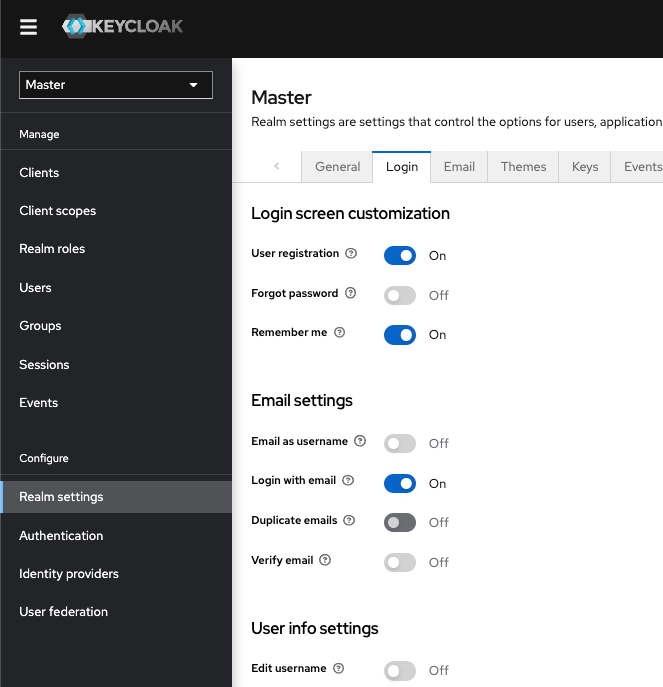

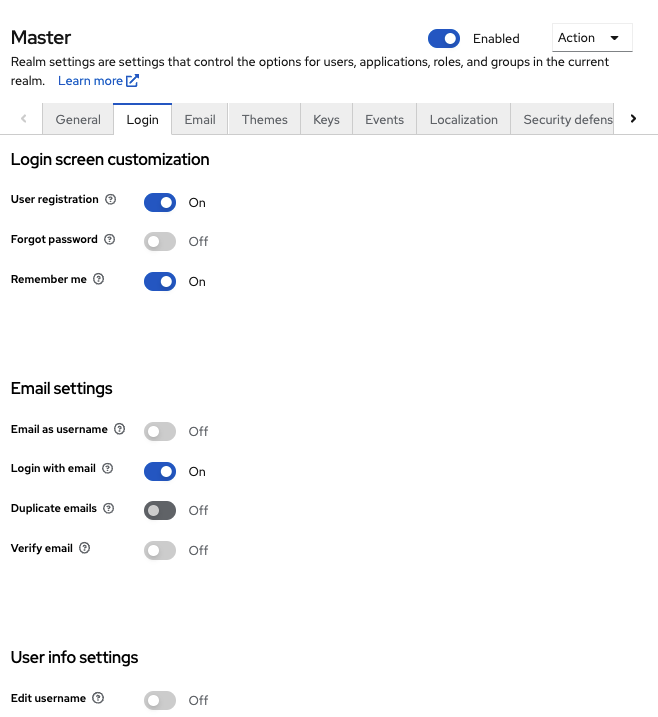

點擊登入索引標籤。

登入索引標籤

-

將忘記密碼切換為開啟。

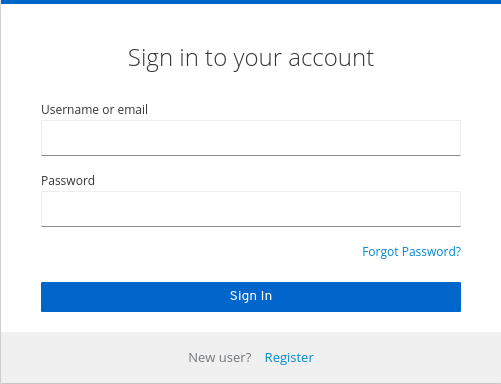

您的登入頁面會顯示

忘記密碼?連結。忘記密碼連結

-

在電子郵件索引標籤中指定

主機和寄件者,以便 Keycloak 能夠傳送重設電子郵件。 -

點擊此連結以將使用者帶到他們可以輸入使用者名稱或電子郵件地址的地方,並接收一封包含重設憑證連結的電子郵件。

忘記密碼頁面

電子郵件中傳送的文字是可設定的。如需更多資訊,請參閱伺服器開發人員指南。

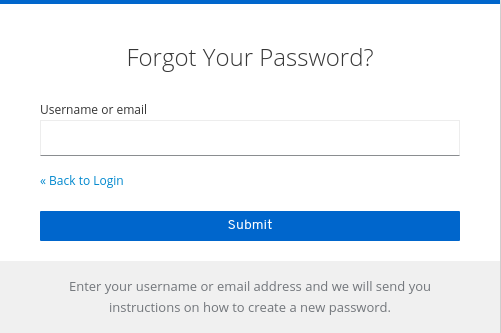

當使用者點擊電子郵件連結時,Keycloak 會要求他們更新密碼,如果他們設定了 OTP 產生器,Keycloak 會要求他們重新設定 OTP 產生器。根據您組織的安全性要求,您可能不希望使用者透過電子郵件重設其 OTP 產生器。

若要變更此行為,請執行下列步驟

-

在選單中點擊驗證。

-

點擊流程索引標籤。

-

選取重設憑證流程。

重設憑證流程

如果您不想重設 OTP,請將

重設 - 條件式 OTP子流程要求設定為停用。 -

在選單中點擊驗證。

-

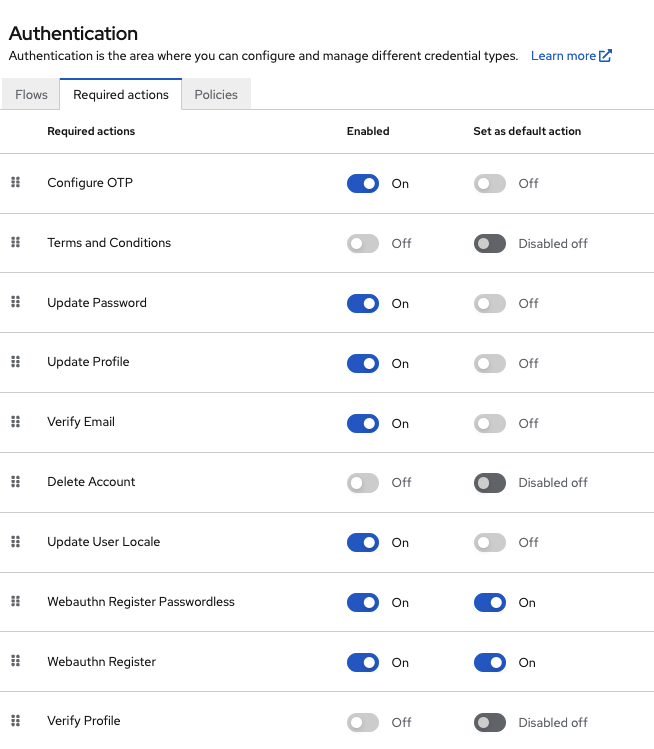

點擊必要動作索引標籤。

-

確認已啟用更新密碼。

必要動作

啟用記住我

已登入的使用者關閉其瀏覽器會終止其工作階段,而該使用者必須再次登入。如果該使用者在登入時點擊記住我核取方塊,您可以將 Keycloak 設定為保持使用者的登入工作階段開啟。此動作會將登入 Cookie 從僅限工作階段的 Cookie 變更為持久的 Cookie。

-

點擊功能表中的 領域設定。

-

點擊登入索引標籤。

-

將記住我開關切換為開啟。

登入索引標籤

當您儲存此設定時,領域的登入頁面會顯示

記住我核取方塊。記住我

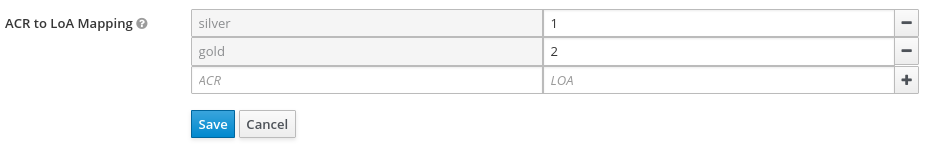

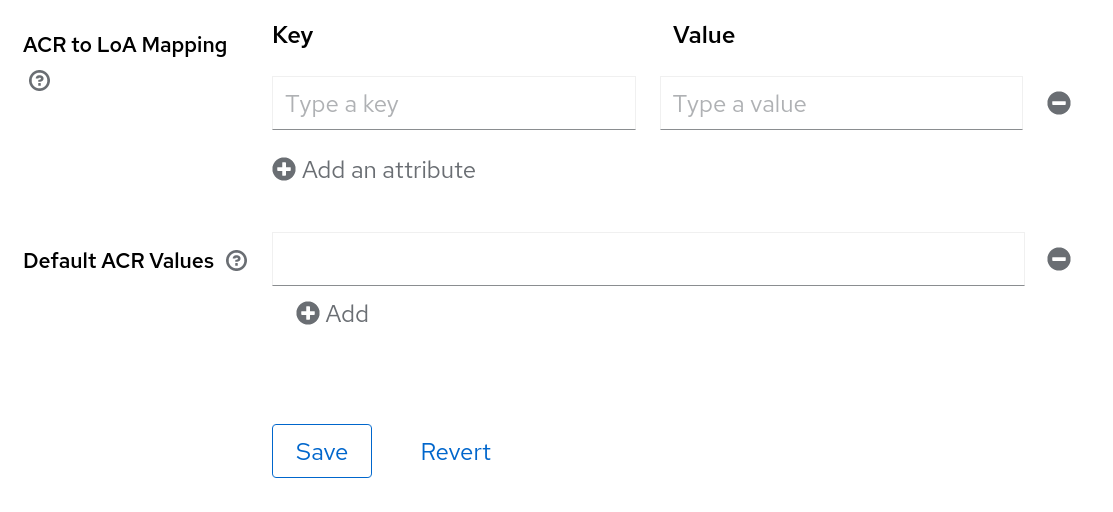

ACR 到驗證等級 (LoA) 對應

在領域的一般設定中,您可以定義哪個 驗證內容類別參考 (ACR) 值對應到哪個 驗證等級 (LoA)。ACR 可以是任何值,而 LoA 必須是數值。acr 宣告可以在 OIDC 請求中傳送的 claims 或 acr_values 參數中請求,並且也包含在存取權杖和 ID 權杖中。對應的數字會用於驗證流程條件中。

如果特定用戶端需要使用與領域不同的值,也可以在用戶端層級指定對應。但是,最佳做法是堅持使用領域對應。

如需更多詳細資訊,請參閱逐步驗證和官方 OIDC 規格。

更新電子郵件工作流程 (UpdateEmail)

使用此工作流程,使用者必須使用 UPDATE_EMAIL 動作來變更自己的電子郵件地址。

此動作與單一電子郵件輸入表單相關聯。如果領域停用了電子郵件驗證,此動作將允許在沒有驗證的情況下更新電子郵件。如果領域啟用了電子郵件驗證,此動作將傳送電子郵件更新動作權杖到新的電子郵件地址,而不會變更帳戶電子郵件。只有觸發動作權杖才會完成電子郵件更新。

應用程式能夠透過將 UPDATE_EMAIL 作為AIA (應用程式起始的動作)來將其使用者傳送到電子郵件更新表單。

|

UpdateEmail 是預覽,並且未完全支援。此功能預設為停用。 若要啟用,請使用 |

|

如果您啟用此功能,並且正在從先前的版本移轉,請在您的領域中啟用更新電子郵件必要動作。否則,使用者將無法更新其電子郵件地址。 |

設定領域金鑰

Keycloak 使用的驗證協定需要密碼簽章,有時也需要加密。Keycloak 使用非對稱金鑰配對 (私密金鑰和公開金鑰) 來完成此操作。

Keycloak 一次只會有一個有效的金鑰配對,但也可以有多個被動金鑰。有效金鑰配對用於建立新的簽名,而被動金鑰配對可用於驗證先前的簽名。這使得定期輪換金鑰成為可能,而不會對使用者造成任何停機或中斷。

建立 realm 時,會自動產生金鑰配對和自我簽署憑證。

-

點擊功能表中的 領域設定。

-

點擊 金鑰。

-

從篩選下拉選單中選擇 被動金鑰 以檢視被動金鑰。

-

從篩選下拉選單中選擇 已停用金鑰 以檢視已停用金鑰。

金鑰配對的狀態可以是 Active (啟用中),但仍可能未被選為 realm 目前使用的有效金鑰配對。用於簽名的選定有效配對,是根據第一個能夠提供有效金鑰配對且依優先順序排序的金鑰提供者來選定的。

輪換金鑰

我們建議您定期輪換金鑰。首先,建立優先順序高於現有有效金鑰的新金鑰。您也可以建立與先前金鑰相同優先順序的新金鑰,並將先前的金鑰設為被動。

一旦新的金鑰可用,所有新的權杖和 Cookie 都將使用新的金鑰簽署。當使用者向應用程式驗證身分時,SSO Cookie 會以新的簽名更新。當 OpenID Connect 權杖更新時,新的權杖會使用新的金鑰簽署。最終,所有 Cookie 和權杖都將使用新的金鑰,過一段時間後,舊的金鑰即可移除。

刪除舊金鑰的頻率是在安全性與確保所有 Cookie 和權杖都更新之間的一種權衡。考慮每三到六個月建立新的金鑰,並在建立新金鑰後的一到兩個月刪除舊的金鑰。如果使用者在新金鑰新增到舊金鑰移除期間處於非活動狀態,則該使用者必須重新驗證身分。

輪換金鑰也適用於離線權杖。為了確保它們已更新,應用程式需要在移除舊金鑰之前重新整理權杖。

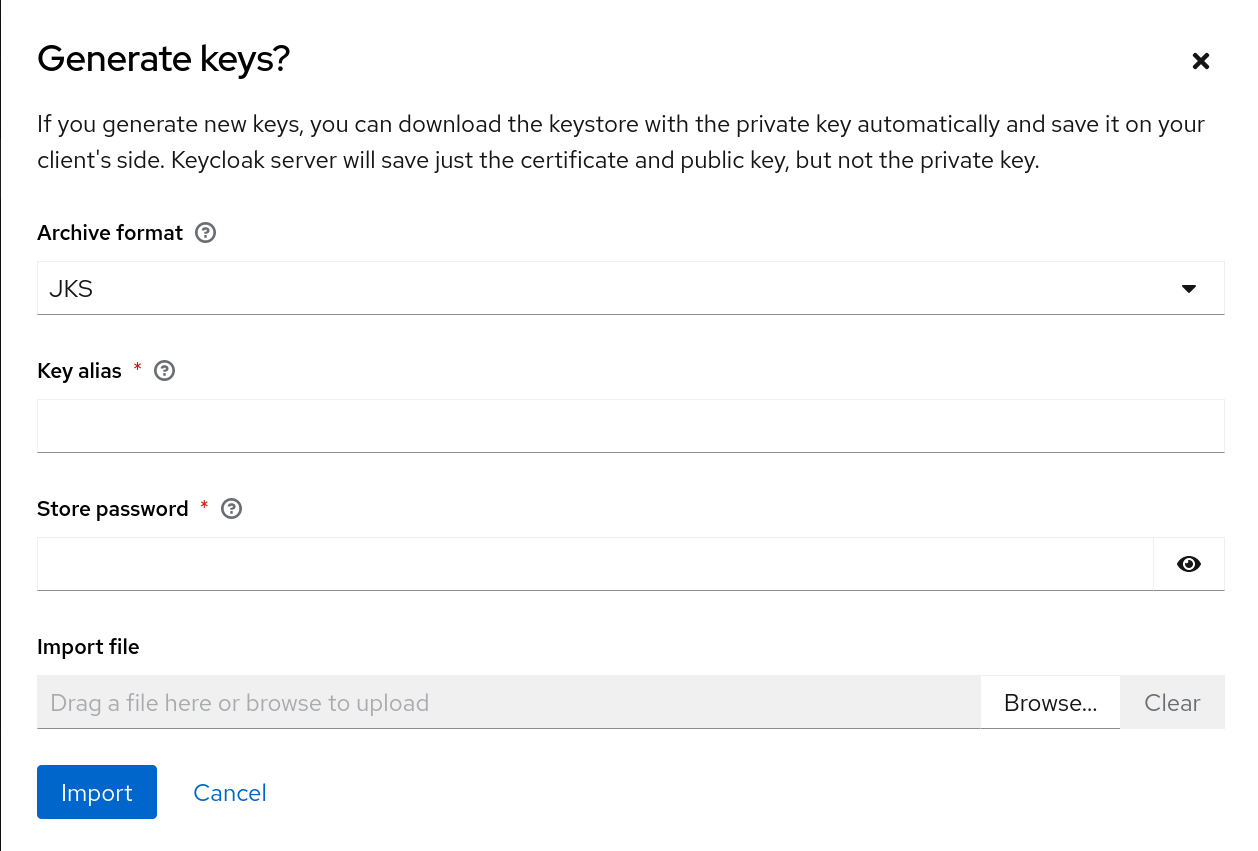

新增產生的金鑰配對

使用此程序產生金鑰配對,包括自我簽署憑證。

-

在管理主控台中選取 realm。

-

點擊功能表中的 領域設定。

-

點擊 金鑰 索引標籤。

-

點擊 提供者 索引標籤。

-

點擊 新增提供者 並選取 rsa-generated。

-

在 優先順序 欄位中輸入一個數字。此數字決定新的金鑰配對是否會成為有效的金鑰配對。最高的數字會使金鑰配對生效。

-

選取 AES 金鑰大小 的值。

-

點擊 儲存。

變更提供者的優先順序不會導致金鑰重新產生,但如果您想變更金鑰大小,您可以編輯提供者,系統會產生新的金鑰。

透過擷取憑證輪換金鑰

您可以透過從 RSA 產生的金鑰配對中擷取憑證,並在新金鑰儲存區中使用該憑證來輪換金鑰。

-

產生的金鑰配對

-

在管理主控台中選取 realm。

-

點擊 Realm 設定。

-

點擊 金鑰 索引標籤。

會顯示 有效 金鑰清單。

-

在具有 RSA 金鑰的列上,點擊 公開金鑰 下方的 憑證。

憑證會以文字形式顯示。

-

將憑證儲存到檔案,並將其包在這些行中。

----Begin Certificate---- <Output> ----End Certificate---- -

使用 keytool 命令將金鑰檔案轉換為 PEM 格式。

-

從金鑰儲存區中移除目前的 RSA 公開金鑰憑證。

keytool -delete -keystore <keystore>.jks -storepass <password> -alias <key> -

將新憑證匯入金鑰儲存區

keytool -importcert -file domain.crt -keystore <keystore>.jks -storepass <password> -alias <key> -

重新建置應用程式。

mvn clean install wildfly:deploy

新增現有的金鑰配對和憑證

若要新增從其他地方取得的金鑰配對和憑證,請選取 提供者,然後從下拉選單中選擇 rsa。您可以變更優先順序,以確保新的金鑰配對成為有效的金鑰配對。

-

私密金鑰檔案。檔案必須是 PEM 格式。

-

在管理主控台中選取 realm。

-

點擊 Realm 設定。

-

點擊 金鑰 索引標籤。

-

點擊 提供者 索引標籤。

-

點擊 新增提供者 並選取 rsa。

-

在 優先順序 欄位中輸入一個數字。此數字決定新的金鑰配對是否會成為有效的金鑰配對。

-

點擊 私密 RSA 金鑰 旁邊的 瀏覽…,以上傳私密金鑰檔案。

-

如果您有私密金鑰的已簽署憑證,請點擊 X509 憑證 旁邊的 瀏覽…,以上傳憑證檔案。如果您沒有上傳憑證,Keycloak 會自動產生自我簽署憑證。

-

點擊 儲存。

從 Java 金鑰儲存區載入金鑰

若要新增儲存在主機上的 Java 金鑰儲存區檔案中的金鑰配對和憑證,請選取 提供者,然後從下拉選單中選擇 java-keystore。您可以變更優先順序,以確保新的金鑰配對成為有效的金鑰配對。

若要載入相關聯的憑證鏈,必須將其匯入到 Java 金鑰儲存區檔案,並使用與載入金鑰配對相同的 金鑰別名。

-

在管理主控台中選取 realm。

-

點擊功能表中的 領域設定。

-

點擊 金鑰 索引標籤。

-

點擊 提供者 索引標籤。

-

點擊 新增提供者 並選取 java-keystore。

-

在 優先順序 欄位中輸入一個數字。此數字決定新的金鑰配對是否會成為有效的金鑰配對。

-

輸入所需的 演算法。請注意,演算法應與金鑰類型相符 (例如,

RS256需要 RSA 私密金鑰,ES256需要 EC 私密金鑰,或AES需要 AES 密碼金鑰)。 -

輸入 金鑰儲存區 的值。這是金鑰儲存區檔案的路徑。

-

輸入 金鑰儲存區密碼。此選項可以參考外部 保管庫 的值。

-

輸入 金鑰儲存區類型 的值 (

JKS、PKCS12或BCFKS)。 -

輸入 金鑰別名 的值,以從金鑰儲存區載入。

-

輸入 金鑰密碼。此選項可以參考外部 保管庫 的值。

-

輸入 金鑰用途 的值 (

sig用於簽署或enc用於加密)。請注意,用途應與演算法類型相符 (例如,RS256為sig,但RSA-OAEP為enc) -

點擊 儲存。

|

並非所有金鑰儲存區類型都支援所有類型的金鑰。例如,所有模式中的 |

將金鑰設為被動

-

在管理主控台中選取 realm。

-

點擊功能表中的 領域設定。

-

點擊 金鑰 索引標籤。

-

點擊 提供者 索引標籤。

-

點擊您要設為被動的金鑰的提供者。

-

將 啟用中 切換為 關閉。

-

點擊 儲存。

停用金鑰

-

在管理主控台中選取 realm。

-

點擊功能表中的 領域設定。

-

點擊 金鑰 索引標籤。

-

點擊 提供者 索引標籤。

-

點擊您要設為被動的金鑰的提供者。

-

將 已啟用 切換為 關閉。

-

點擊 儲存。

金鑰遭洩漏

Keycloak 會將簽署金鑰僅儲存在本機,且永遠不會與用戶端應用程式、使用者或其他實體共用。但是,如果您認為您的 realm 簽署金鑰已遭洩漏,您應該先如上所述產生新的金鑰配對,然後立即移除遭洩漏的金鑰配對。

或者,您可以從 提供者 表格中刪除提供者。

-

在選單中點擊 用戶端。

-

點擊 security-admin-console。

-

向下捲動至 存取設定 區段。

-

填寫 管理員 URL 欄位。

-

點擊 進階 索引標籤。

-

在 撤銷 區段中點擊 設為現在。

-

點擊 推送。

推送 not-before 原則可確保用戶端應用程式不接受遭洩漏金鑰所簽署的現有權杖。用戶端應用程式會強制從 Keycloak 下載新的金鑰配對,因此遭洩漏金鑰所簽署的權杖將失效。

|

REST 和機密用戶端必須設定 管理員 URL,以便 Keycloak 可以將推送的 not-before 原則要求傳送給用戶端。 |

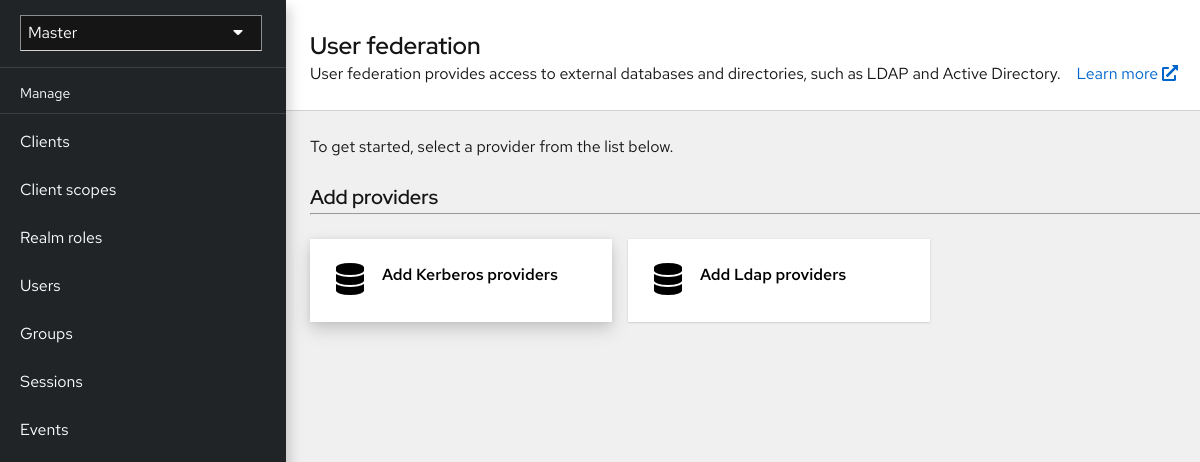

使用外部儲存

組織可以擁有包含資訊、密碼和其他憑證的資料庫。通常,您無法將現有的資料儲存遷移到 Keycloak 部署,因此 Keycloak 可以聯合現有的外部使用者資料庫。Keycloak 支援 LDAP 和 Active Directory,但您也可以使用 Keycloak 使用者儲存 SPI 為任何自訂使用者資料庫編寫擴充功能。

當使用者嘗試登入時,Keycloak 會檢查該使用者的儲存空間以尋找該使用者。如果 Keycloak 找不到使用者,Keycloak 會疊代處理 realm 的每個使用者儲存提供者,直到找到相符的項目。然後,來自外部資料儲存的資料會對應到 Keycloak 執行階段所使用的標準使用者模型。然後,此使用者模型會對應到 OIDC 權杖宣告和 SAML 判斷提示屬性。

外部使用者資料庫很少具有支援 Keycloak 所有功能所需的資料,因此使用者儲存提供者可以選擇在本機的 Keycloak 使用者資料儲存中儲存項目。提供者可以在本機匯入使用者,並定期與外部資料儲存同步。此方法取決於提供者的功能和提供者的組態。例如,您的外部使用者資料儲存可能不支援 OTP。OTP 可以由 Keycloak 處理和儲存,這取決於提供者。

處理提供者失敗

如果使用者儲存提供者失敗,您可能無法登入和檢視管理主控台中的使用者。當使用儲存提供者尋找使用者時,Keycloak 不會偵測到失敗,因此它會取消叫用。如果您有一個優先順序高的儲存提供者在使用者查詢期間失敗,則登入或使用者查詢會失敗並出現例外狀況,而且不會容錯移轉到下一個已設定的提供者。

在任何 LDAP 或自訂使用者儲存提供者之前,Keycloak 會先搜尋本機 Keycloak 使用者資料庫以解析使用者。如果連線到您的 LDAP 和後端時發生問題,請考慮在本機 Keycloak 使用者資料庫中建立管理員帳戶。

每個 LDAP 和自訂使用者儲存提供者在其管理主控台頁面上都有一個 啟用 切換。停用使用者儲存提供者會在執行查詢時略過該提供者,因此您可以檢視和登入優先順序較低的另一個提供者中的使用者帳戶。如果您的提供者使用 匯入 策略並已停用,則匯入的使用者仍可以唯讀模式進行查詢。

當儲存提供者查詢失敗時,Keycloak 不會容錯移轉,因為使用者資料庫通常在其間具有重複的使用者名稱或重複的電子郵件。重複的使用者名稱和電子郵件可能會導致問題,因為當管理員希望從另一個資料儲存載入使用者時,使用者會從一個外部資料儲存載入。

輕量型目錄存取協定 (LDAP) 和 Active Directory

Keycloak 包含 LDAP/AD 提供者。您可以在一個 Keycloak realm 中聯合多個不同的 LDAP 伺服器,並將 LDAP 使用者屬性對應到 Keycloak 通用使用者模型。

根據預設,Keycloak 會對應使用者帳戶的使用者名稱、電子郵件、名字和姓氏,但您也可以設定其他 對應。Keycloak 的 LDAP/AD 提供者支援使用 LDAP/AD 通訊協定的密碼驗證和儲存、編輯和同步模式。

儲存模式

Keycloak 會將使用者從 LDAP 匯入到本機 Keycloak 使用者資料庫。這個使用者資料庫的副本會根據需要或透過定期背景工作同步。密碼同步是個例外。Keycloak 絕不會匯入密碼。密碼驗證一律在 LDAP 伺服器上進行。

同步的優點是,所有 Keycloak 功能都能有效運作,因為任何需要的額外使用者資料都會儲存在本機。缺點是,每當 Keycloak 第一次查詢特定使用者時,Keycloak 都會執行對應的資料庫插入。

您可以與 LDAP 伺服器同步匯入。當 LDAP 對應器總是從 LDAP 而非資料庫讀取特定屬性時,匯入同步是不必要的。

您可以在不將使用者匯入 Keycloak 使用者資料庫的情況下使用 LDAP 與 Keycloak。LDAP 伺服器會備份 Keycloak 執行階段使用的通用使用者模型。如果 LDAP 不支援 Keycloak 功能所需的資料,該功能將無法運作。這種方法的優點是,您不會有將 LDAP 使用者副本匯入和同步到 Keycloak 使用者資料庫的資源使用量。

LDAP 設定頁面上的 匯入使用者 開關控制此儲存模式。若要匯入使用者,請將此開關切換為 開啟。

|

如果您停用 匯入使用者,您就無法將使用者設定檔屬性儲存到 Keycloak 資料庫。此外,您也無法儲存中繼資料,除了對應到 LDAP 的使用者設定檔中繼資料。此中繼資料可以包含角色對應、群組對應,以及基於 LDAP 對應器設定的其他中繼資料。 當您嘗試變更非 LDAP 對應的使用者資料時,將無法更新使用者。例如,您無法停用 LDAP 對應的使用者,除非該使用者的 |

編輯模式

使用者和管理員可以修改使用者中繼資料,使用者透過帳戶主控台,管理員透過管理主控台。LDAP 設定頁面上的 編輯模式 設定定義了使用者的 LDAP 更新權限。

- 唯讀

-

您無法變更使用者名稱、電子郵件、名字、姓氏和其他對應的屬性。每當使用者嘗試更新這些欄位時,Keycloak 都會顯示錯誤。不支援密碼更新。

- 可寫入

-

您可以變更使用者名稱、電子郵件、名字、姓氏和其他對應的屬性和密碼,並將它們自動與 LDAP 存放區同步。

- 未同步

-

Keycloak 會將使用者名稱、電子郵件、名字、姓氏和密碼的變更儲存在 Keycloak 本機儲存區中,因此管理員必須將這些資料同步回 LDAP。在此模式下,Keycloak 部署可以在唯讀 LDAP 伺服器上更新使用者中繼資料。當從 LDAP 將使用者匯入本機 Keycloak 使用者資料庫時,此選項也適用。

|

當 Keycloak 建立 LDAP 提供者時,Keycloak 也會建立一組初始的LDAP 對應器。Keycloak 會根據 廠商、編輯模式 和 匯入使用者 開關的組合來設定這些對應器。例如,當編輯模式為 UNSYNCED 時,Keycloak 會將對應器設定為從資料庫而非 LDAP 伺服器讀取特定的使用者屬性。但是,如果您稍後變更編輯模式,對應器的設定不會變更,因為無法偵測到 UNSYNCED 模式中的設定變更。建立 LDAP 提供者時,請決定 編輯模式。此注意事項也適用於 匯入使用者 開關。 |

其他設定選項

- 主控台顯示名稱

-

要在管理主控台中顯示的提供者名稱。

- 優先順序

-

在查找使用者或新增使用者時,提供者的優先順序。

- 同步註冊

-

如果您希望將 Keycloak 建立的新使用者新增到 LDAP,請將此開關切換為 開啟。

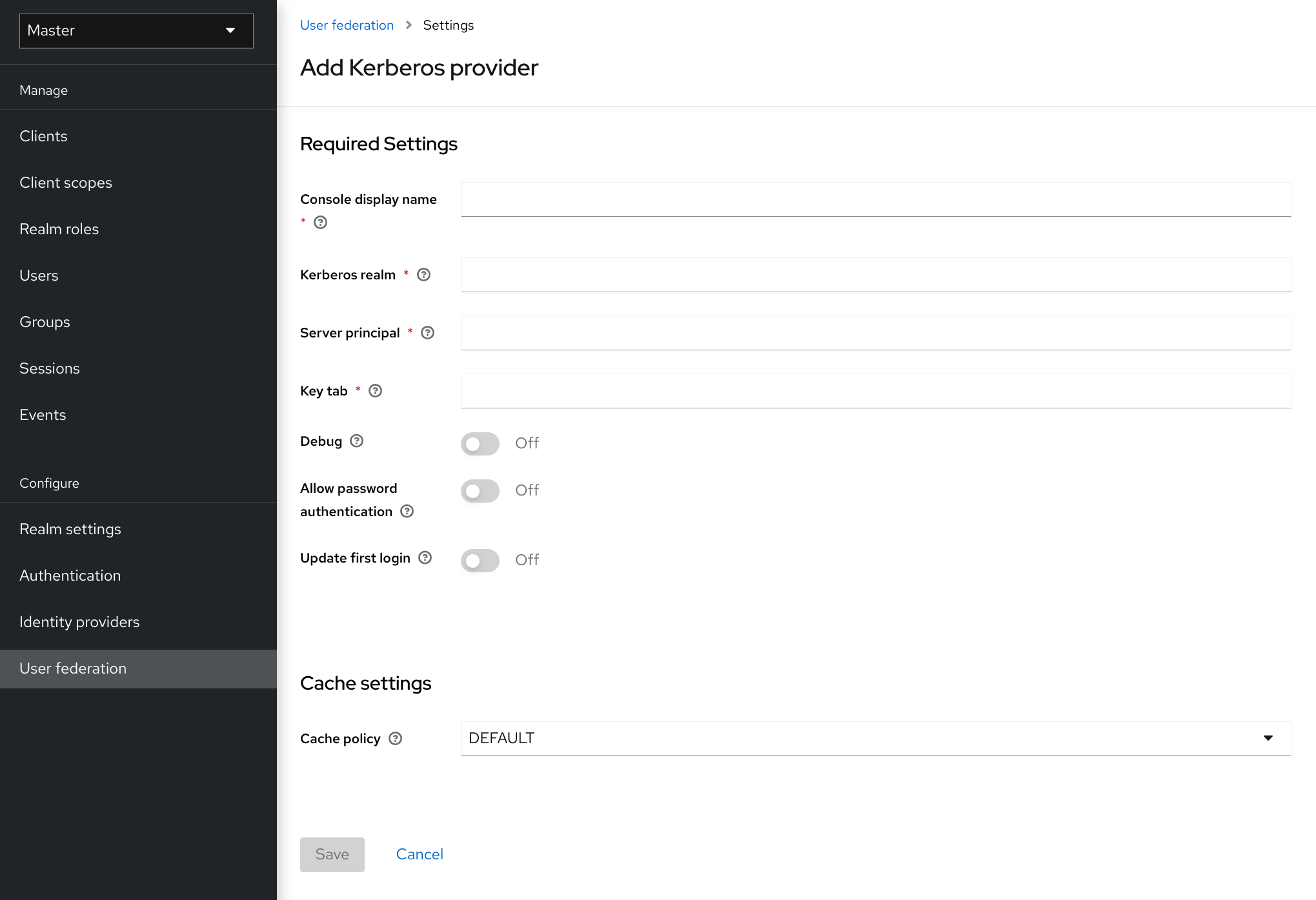

- 允許 Kerberos 驗證

-

在從 LDAP 布建使用者資料的領域中啟用 Kerberos/SPNEGO 驗證。如需更多資訊,請參閱Kerberos 章節。

- 其他選項

-

將滑鼠指標懸停在管理主控台中的工具提示上方,以查看有關這些選項的更多詳細資訊。

透過 SSL 連線到 LDAP

當您設定與 LDAP 存放區的安全連線 URL (例如,ldaps://myhost.com:636) 時,Keycloak 會使用 SSL 與 LDAP 伺服器通訊。在 Keycloak 伺服器端設定信任存放區,以便 Keycloak 可以信任與 LDAP 的 SSL 連線 - 請參閱設定信任存放區指南。

使用信任存放區 SPI 設定屬性已過時。它通常應保留為 Always。

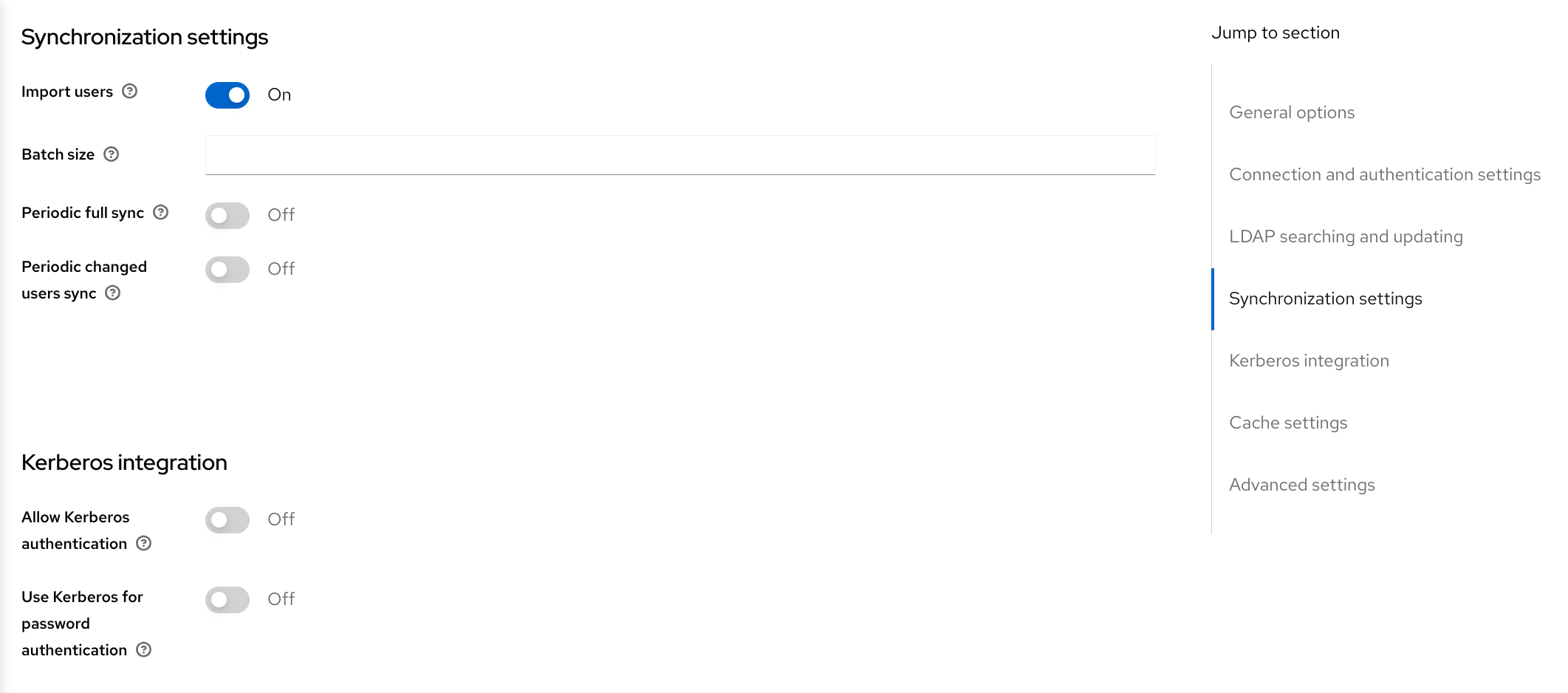

將 LDAP 使用者同步到 Keycloak

如果您設定了 匯入使用者 選項,LDAP 提供者會處理將 LDAP 使用者匯入到 Keycloak 本機資料庫。當使用者第一次登入或作為使用者查詢的一部分傳回時 (例如,使用管理主控台中的搜尋欄位),LDAP 提供者會將 LDAP 使用者匯入到 Keycloak 資料庫。在驗證期間,會驗證 LDAP 密碼。

如果您想要將所有 LDAP 使用者同步到 Keycloak 資料庫,請在 LDAP 提供者設定頁面上設定並啟用 同步設定。

存在兩種同步類型

- 定期完整同步

-

此類型會將所有 LDAP 使用者同步到 Keycloak 資料庫。Keycloak 中已有的 LDAP 使用者,但在 LDAP 中不同的使用者,會直接在 Keycloak 資料庫中更新。

- 定期變更的使用者同步

-

同步時,Keycloak 只會建立或更新上次同步後建立或更新的使用者。

最佳的同步方式是,當您第一次建立 LDAP 提供者時,按一下 同步所有使用者,然後設定定期同步變更的使用者。

LDAP 對應器

LDAP 對應器是 LDAP 提供者觸發的 接聽器。它們提供 LDAP 整合的其他擴充點。當下列情況時,會觸發 LDAP 對應器

-

使用者使用 LDAP 登入。

-

使用者首次註冊。

-

管理主控台查詢使用者。

當您建立 LDAP 聯合提供者時,Keycloak 會自動為此提供者提供一組 對應器。使用者可以變更此組,他們也可以開發對應器或更新/刪除現有的對應器。

- 使用者屬性對應器

-

此對應器指定哪個 LDAP 屬性對應到 Keycloak 使用者的屬性。例如,您可以將

mailLDAP 屬性設定為 Keycloak 資料庫中的email屬性。對於此對應器實作,始終存在一對一對應。 - 全名對應器

-

此對應器指定使用者的全名。Keycloak 會將名稱儲存在 LDAP 屬性 (通常是

cn) 中,並將名稱對應到 Keycloak 資料庫中的firstName和lastname屬性。讓cn包含使用者的全名在 LDAP 部署中很常見。

|

當您在 Keycloak 中註冊新使用者,且 LDAP 提供者的 |

- 硬式編碼屬性對應器

-

此對應器會將硬式編碼屬性值新增到每個連結到 LDAP 的 Keycloak 使用者。此對應器也可以強制設定

enabled或emailVerified使用者屬性的值。 - 角色對應器

-

此對應器會設定從 LDAP 到 Keycloak 角色對應的角色對應。單個角色對應器可以將 LDAP 角色 (通常是 LDAP 樹狀結構特定分支中的群組) 對應到與指定用戶端的領域角色或用戶端角色對應的角色。您可以為同一個 LDAP 提供者設定更多角色對應器。例如,您可以指定

ou=main,dc=example,dc=org下的群組的角色對應對應到領域角色對應,而ou=finance,dc=example,dc=org下的群組的角色對應對應到用戶端finance的用戶端角色對應。 - 硬式編碼角色對應器

-

此對應器會將指定的 Keycloak 角色授予 LDAP 提供者的每個 Keycloak 使用者。

- 群組對應器

-

此對應器會將 LDAP 樹狀結構分支中的 LDAP 群組對應到 Keycloak 中的群組。此對應器也會將使用者群組對應從 LDAP 傳播到 Keycloak 中的使用者群組對應。

- MSAD 使用者帳戶對應器

-

此對應器專用於 Microsoft Active Directory (MSAD)。它可以將 MSAD 使用者帳戶狀態整合到 Keycloak 帳戶狀態,例如已啟用帳戶或已過期的密碼。此對應器使用

userAccountControl和pwdLastSetLDAP 屬性,這些屬性特定於 MSAD 且不是 LDAP 標準。例如,如果pwdLastSet的值為0,則 Keycloak 使用者必須更新其密碼。結果是將 UPDATE_PASSWORD 必要動作新增到使用者。如果userAccountControl的值為514(已停用帳戶),則會停用 Keycloak 使用者。 - 憑證對應器

-

此對應器會對應 X.509 憑證。Keycloak 會將其與 X.509 驗證和

PEM 格式的完整憑證一起用作身分來源。此對應器的行為類似於使用者屬性對應器,但 Keycloak 可以篩選儲存 PEM 或 DER 格式憑證的 LDAP 屬性。使用此對應器啟用始終從 LDAP 讀取值。

將基本 Keycloak 使用者屬性 (例如使用者名稱、名字、姓氏和電子郵件) 對應到對應 LDAP 屬性的使用者屬性對應器。您可以擴充這些對應器並提供您自己的其他屬性對應。管理主控台提供工具提示,以協助設定對應的對應器。

密碼雜湊

當 Keycloak 更新密碼時,Keycloak 會以純文字格式傳送密碼。此動作與更新內建 Keycloak 資料庫中的密碼不同,在 Keycloak 中,Keycloak 會在將密碼傳送到資料庫之前雜湊並加鹽處理密碼。對於 LDAP,Keycloak 依賴 LDAP 伺服器來雜湊和加鹽處理密碼。

預設情況下,LDAP 伺服器(如 MSAD、RHDS 或 FreeIPA)會雜湊並加鹽處理密碼。其他 LDAP 伺服器(如 OpenLDAP 或 ApacheDS)則會以純文字儲存密碼,除非您使用 RFC3062 中描述的 LDAPv3 密碼修改擴展操作。請在 LDAP 設定頁面啟用 LDAPv3 密碼修改擴展操作。如需更多詳細資訊,請參閱您的 LDAP 伺服器的文件。

務必驗證使用者密碼是否已正確雜湊,而非以純文字儲存,方法是使用 ldapsearch 檢查已變更的目錄條目,並將 userPassword 屬性值以 base64 解碼。 |

設定連線池

為了在管理 LDAP 連線時提高效率,並在處理多個連線時改善效能,您可以啟用連線池。如此一來,當連線關閉時,它會返回池中供未來使用,從而降低不斷建立新連線的成本。

LDAP 連線池設定是使用以下系統屬性來設定的

| 名稱 | 說明 |

|---|---|

|

可以放入池中的連線的以空格分隔的驗證類型列表。有效類型為「none」、「simple」和「DIGEST-MD5」 |

|

一個整數的字串表示,表示在初始為身分建立連線時,每個連線身分要建立的連線數 |

|

一個整數的字串表示,表示每個連線身分可以同時維護的最大連線數 |

|

一個整數的字串表示,表示應該同時維護的每個連線身分的偏好連線數 |

|

一個整數的字串表示,表示閒置連線在關閉並從池中移除之前可以在池中保留的毫秒數 |

|

可以放入池中的連線的以空格分隔的協定類型列表。有效類型為「plain」和「ssl」 |

|

一個字串,表示要產生的除錯輸出層級。有效值為「fine」(追蹤連線建立和移除)和「all」(所有除錯資訊) |

如需更多詳細資訊,請參閱 Java LDAP 連線池設定 文件。

若要設定任何這些屬性,您可以設定 JAVA_OPTS_APPEND 環境變數

export JAVA_OPTS_APPEND=-Dcom.sun.jndi.ldap.connect.pool.initsize=10 -Dcom.sun.jndi.ldap.connect.pool.maxsize=50疑難排解

將類別 org.keycloak.storage.ldap 的記錄層級提高到 TRACE 會很有幫助。使用此設定,許多記錄訊息會以 TRACE 層級傳送到伺服器記錄檔,包括所有傳送到 LDAP 伺服器的查詢記錄,以及用於傳送查詢的參數。當您在使用者論壇或 JIRA 上建立任何 LDAP 問題時,請考慮附加啟用 TRACE 記錄的伺服器記錄檔。如果記錄檔太大,比較好的替代方法是僅包含伺服器記錄檔中在造成您問題的操作期間新增到記錄檔的訊息片段。

-

當您建立 LDAP 提供者時,伺服器記錄檔中會出現一則以 INFO 層級開頭的訊息

Creating new LDAP Store for the LDAP storage provider: ...它會顯示您的 LDAP 提供者的設定。在您提出問題或回報錯誤之前,最好包含此訊息以顯示您的 LDAP 設定。您可以選擇性地將您不想包含的一些組態變更替換為一些佔位符值。一個範例是 bindDn=some-placeholder。對於 connectionUrl,您也可以隨意替換它,但通常至少包含所使用的協定(ldap vs ldaps)會很有幫助。同樣地,包含您的 LDAP 對應器的設定詳細資訊也會很有幫助,這些詳細資訊會以類似這樣的訊息在 DEBUG 層級顯示

Mapper for provider: XXX, Mapper name: YYY, Provider: ZZZ ...請注意,這些訊息只會在啟用 DEBUG 記錄時顯示。

-

為了追蹤效能或連線池問題,請考慮將屬性

com.sun.jndi.ldap.connect.pool.debug的值設定為all。此變更會將許多額外的訊息新增到伺服器記錄檔中,包括 LDAP 連線池的記錄。因此,您可以追蹤與連線池或效能相關的問題。如需更多詳細資訊,請參閱設定連線池。

| 變更連線池的設定後,您可能需要重新啟動 Keycloak 伺服器,以強制重新初始化 LDAP 提供者連線。 |

如果即使在伺服器重新啟動後也沒有出現更多關於連線池的訊息,則可能表示連線池不適用於您的 LDAP 伺服器。

-

在回報 LDAP 問題時,您可以考慮附加部分包含目標資料的 LDAP 樹狀結構,這會在您的環境中造成問題。例如,如果某些使用者的登入時間很長,您可以考慮附加他的 LDAP 條目,顯示各種「群組」條目的

member屬性計數。在這種情況下,如果那些群組條目對應到 Keycloak 中的某些群組 LDAP 對應器(或角色 LDAP 對應器),則新增這些資訊可能會很有用。

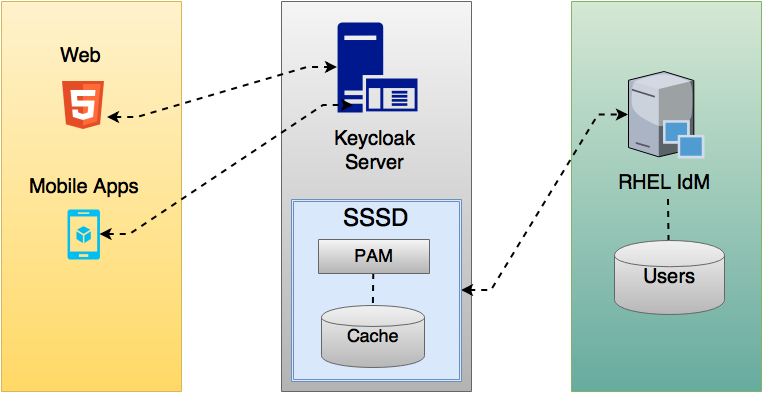

SSSD 和 FreeIPA 身分管理整合

Keycloak 包含 System Security Services Daemon (SSSD) 外掛程式。SSSD 是 Fedora 和 Red Hat Enterprise Linux (RHEL) 的一部分,它提供對多個身分和驗證提供者的存取。SSSD 也提供諸如容錯移轉和離線支援等優點。如需更多資訊,請參閱Red Hat Enterprise Linux 身分管理文件。

SSSD 與 FreeIPA 身分管理 (IdM) 伺服器整合,提供驗證和存取控制。透過此整合,Keycloak 可以針對權限存取管理 (PAM) 服務進行驗證,並從 SSSD 擷取使用者資料。如需更多關於在 Linux 環境中使用 Red Hat 身分管理的資訊,請參閱 Red Hat Enterprise Linux 身分管理文件。

Keycloak 和 SSSD 透過唯讀 D-Bus 介面進行通訊。因此,佈建和更新使用者的方式是使用 FreeIPA/IdM 管理介面。預設情況下,此介面會匯入使用者名稱、電子郵件、名字和姓氏。

|

Keycloak 會自動註冊群組和角色,但不會同步它們。Keycloak 管理員在 Keycloak 中進行的任何變更都不會與 SSSD 同步。 |

FreeIPA/IdM 伺服器

FreeIPA 容器映像可在 Quay.io 上取得。若要設定 FreeIPA 伺服器,請參閱 FreeIPA 文件。

-

使用此命令執行您的 FreeIPA 伺服器

docker run --name freeipa-server-container -it \ -h server.freeipa.local -e PASSWORD=YOUR_PASSWORD \ -v /sys/fs/cgroup:/sys/fs/cgroup:ro \ -v /var/lib/ipa-data:/data:Z freeipa/freeipa-server帶有

server.freeipa.local的參數-h表示 FreeIPA/IdM 伺服器主機名稱。將YOUR_PASSWORD變更為您自己的密碼。 -

容器啟動後,變更

/etc/hosts檔案以包含x.x.x.x server.freeipa.local如果您不做此變更,則必須設定 DNS 伺服器。

-

使用以下命令將您的 Linux 伺服器註冊到 IPA 網域中,以便 SSSD 聯盟提供者在 Keycloak 上啟動並執行

ipa-client-install --mkhomedir -p admin -w password -

在用戶端上執行以下命令以驗證安裝是否正常運作

kinit admin -

輸入您的密碼。

-

使用以下命令將使用者新增到 IPA 伺服器

$ ipa user-add <username> --first=<first name> --last=<surname> --email=<email address> --phone=<telephoneNumber> --street=<street> --city=<city> --state=<state> --postalcode=<postal code> --password -

使用 kinit 強制設定使用者的密碼。

kinit <username> -

輸入以下內容以還原正常的 IPA 操作

kdestroy -A kinit admin

SSSD 和 D-Bus

聯盟提供者使用 D-BUS 從 SSSD 取得資料。它使用 PAM 對資料進行驗證。

-

安裝 sssd-dbus RPM。

$ sudo yum install sssd-dbus -

執行以下佈建腳本

$ bin/federation-sssd-setup.sh此腳本也可以用作設定 Keycloak 的 SSSD 和 PAM 的指南。它對

/etc/sssd/sssd.conf進行以下變更[domain/your-hostname.local] ... ldap_user_extra_attrs = mail:mail, sn:sn, givenname:givenname, telephoneNumber:telephoneNumber ... [sssd] services = nss, sudo, pam, ssh, ifp ... [ifp] allowed_uids = root, yourOSUsername user_attributes = +mail, +telephoneNumber, +givenname, +snifp服務會新增到 SSSD,並設定為允許 OS 使用者透過此介面查詢 IPA 伺服器。此腳本也會建立新的 PAM 服務

/etc/pam.d/keycloak,以透過 SSSD 驗證使用者auth required pam_sss.so account required pam_sss.so -

執行

dbus-send以確保設定成功。dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserAttr string:<username> array:string:mail,givenname,sn,telephoneNumber dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserGroups string:<username>如果設定成功,每個命令都會分別顯示使用者的屬性和群組。如果發生逾時或錯誤,則在 Keycloak 上執行的聯盟提供者將無法擷取任何資料。此錯誤通常會發生,因為伺服器未註冊到 FreeIPA IdM 伺服器,或沒有存取 SSSD 服務的權限。

如果您沒有存取 SSSD 服務的權限,請確保執行 Keycloak 伺服器的使用者位於

/etc/sssd/sssd.conf檔案的以下章節中[ifp] allowed_uids = root, yourOSUsername並且在主機內建立了

ipaapi系統使用者。此使用者對於ifp服務是必要的。請檢查使用者是否在系統中建立。grep ipaapi /etc/passwd ipaapi:x:992:988:IPA Framework User:/:/sbin/nologin

自訂提供者

Keycloak 確實具有使用者儲存聯盟的服務提供者介面 (SPI) 來開發自訂提供者。您可以在 伺服器開發人員指南中找到關於開發客戶提供者的文件。

管理使用者

從管理控制台,您可以執行各種操作來管理使用者。

建立使用者

您應該在使用者需要的應用程式所在的 Realm 中建立使用者。避免在 master Realm 中建立使用者,master Realm 僅用於建立其他 Realm。

-

您必須在 master Realm 以外的 Realm 中。

-

在選單中點擊 使用者。

-

點擊 新增使用者。

-

輸入新使用者的詳細資訊。

使用者名稱 是唯一必填欄位。 -

點擊 儲存。儲存詳細資訊後,會顯示新使用者的 管理 頁面。

管理使用者屬性

在 Keycloak 中,使用者會與一組屬性相關聯。這些屬性用於更好地描述和識別 Keycloak 內的使用者,並將有關他們的額外資訊傳遞給應用程式。

使用者設定檔定義了一個完善的綱要,用於表示使用者屬性以及它們在 Realm 中的管理方式。透過提供使用者資訊的一致視圖,管理員可以控制屬性管理的不同方面,並使其更容易擴展 Keycloak 以支援其他屬性。

儘管使用者設定檔主要針對終端使用者可以管理的屬性(例如:名字和姓氏、電話等),它也用於管理您想與使用者關聯的任何其他元數據。

在其他功能中,使用者設定檔使管理員能夠

-

定義使用者屬性的綱要

-

根據上下文資訊定義屬性是否為必要項目(例如:是否僅對使用者、管理員或兩者都是必要項目,或取決於請求的範圍。)

-

定義檢視和編輯使用者屬性的特定權限,使得可以遵守嚴格的隱私要求,其中某些屬性不能被第三方(包括管理員)看到或更改

-

動態實施使用者設定檔合規性,以便使用者資訊始終更新並符合與屬性關聯的元數據和規則

-

透過利用內建的驗證器或編寫自訂驗證器,在每個屬性的基礎上定義驗證規則

-

根據屬性定義,動態呈現使用者互動的表單,例如註冊、更新設定檔、代理和帳戶控制台中的個人資訊,而無需手動更改主題。

-

自訂管理控制台中的使用者管理介面,以便根據使用者設定檔綱要動態呈現屬性

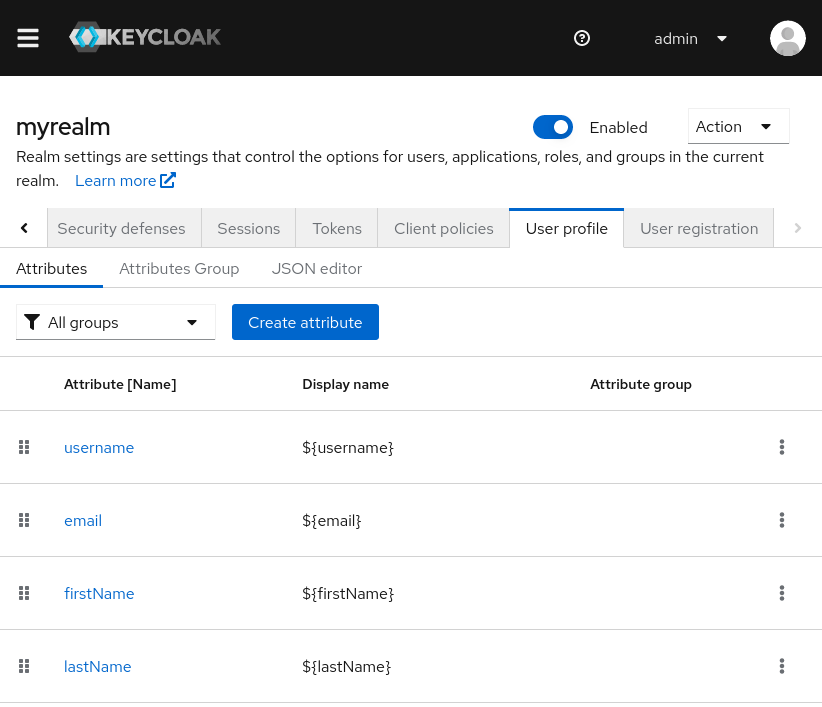

使用者設定檔綱要或設定使用 JSON 格式來表示屬性及其元數據。從管理控制台,您可以透過點擊左側選單中的 Realm 設定,然後點擊該頁面上的 使用者設定檔 標籤來管理設定。

在接下來的章節中,我們將了解如何建立您自己的使用者設定檔綱要或設定,以及如何管理屬性。

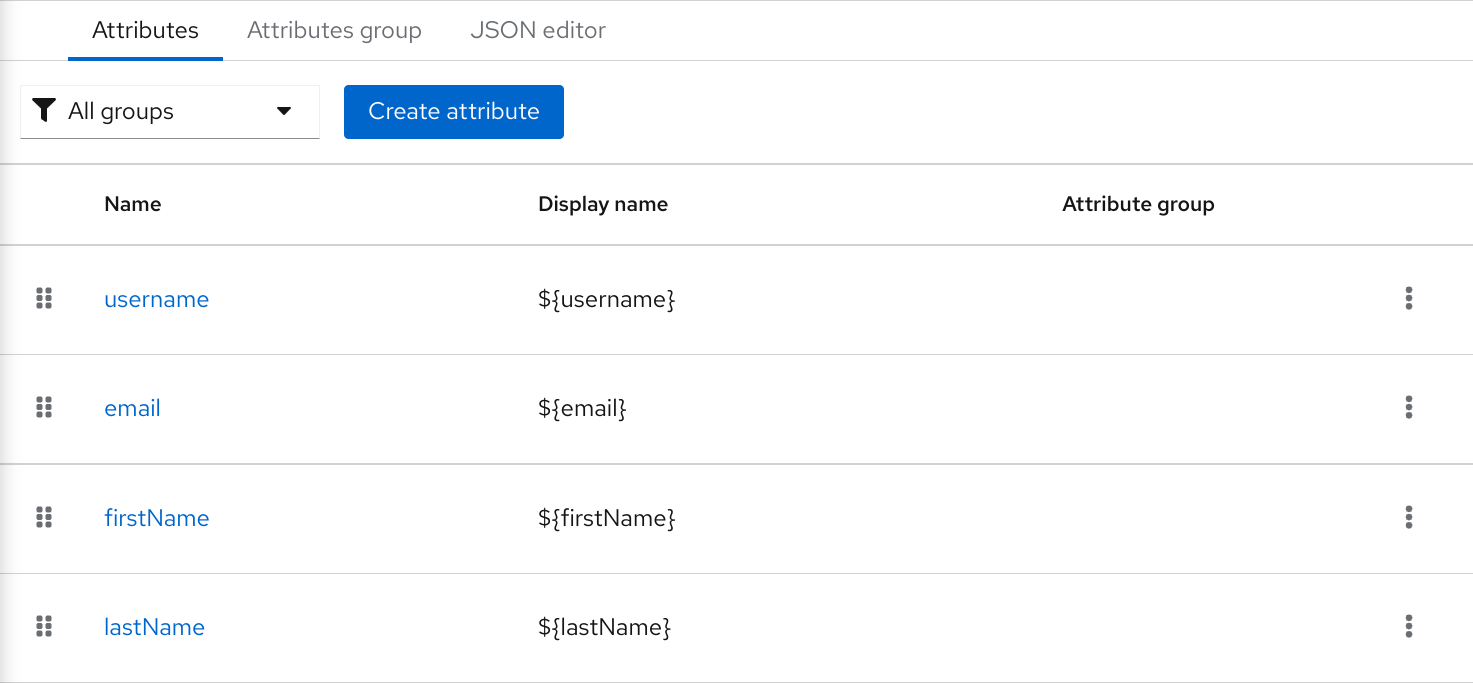

了解預設設定

預設情況下,Keycloak 提供基本的使用者設定檔設定,涵蓋一些最常見的使用者屬性

| 名稱 | 說明 |

|---|---|

|

使用者名稱 |

|

終端使用者的偏好電子郵件地址。 |

|

終端使用者給定的名稱或名字 |

|

終端使用者的姓氏 |

在 Keycloak 中,username 和 email 屬性都有特殊的處理方式,因為它們通常用於識別、驗證和連結使用者帳戶。對於這些屬性,您只能變更其設定,而不能移除它們。

|

|

正如您將在以下章節中看到的那樣,您可以自由地透過引入您自己的屬性或變更任何可用屬性的設定來變更預設設定,以使其更適合您的需求。

了解使用者設定檔上下文

在 Keycloak 中,使用者是透過不同的上下文進行管理的

-

註冊

-

更新設定檔

-

透過代理或社交提供者進行驗證時檢閱設定檔

-

帳戶控制台

-

管理(例如:管理控制台和管理 REST API)

除了 管理 上下文之外,所有其他上下文都被視為終端使用者上下文,因為它們與使用者自助服務流程相關。

了解這些上下文對於了解您的使用者設定檔設定在管理使用者時將在何處生效非常重要。無論使用者在何種上下文下被管理,都將使用相同的使用者設定檔設定來呈現 UI 和驗證屬性值。

正如您將在以下章節中看到的那樣,您可以限制某些屬性僅在管理上下文中可用,並完全停用它們以供終端使用者使用。如果您不希望管理員存取某些使用者屬性,而只希望終端使用者存取,反之亦然。

了解受管理和不受管理的屬性

預設情況下,Keycloak 只會識別在您的使用者設定檔設定中定義的屬性。伺服器會忽略未在此處明確定義的任何其他屬性。

透過嚴格限制可以為您的使用者設定哪些使用者屬性,以及如何驗證其值,Keycloak 可以為您的 Realm 新增另一個防禦屏障,並幫助您防止與使用者相關聯的意外屬性和值。

也就是說,使用者屬性可以分類如下

-

受管理。這些是由您的使用者設定檔控制的屬性,您希望允許終端使用者和管理員從任何使用者設定檔上下文進行管理。對於這些屬性,您希望完全控制它們的管理方式和時間。

-

不受管理。這些是您沒有在使用者設定檔中明確定義的屬性,因此預設情況下會被 Keycloak 完全忽略。

儘管預設情況下停用了不受管理的屬性,您可以使用不同的策略來設定您的 Realm,以定義伺服器如何處理它們。為此,點擊左側選單中的 Realm 設定,點擊 一般 標籤,然後從 不受管理的屬性 設定中選擇以下任何選項

-

已停用。這是預設策略,以便從所有使用者設定檔上下文中停用不受管理的屬性。

-

已啟用。此策略會針對所有使用者設定檔上下文啟用不受管理的屬性。

-

管理員可以檢視。此策略僅允許從管理上下文中讀取不受管理的屬性。

-

管理員可以編輯。此策略僅允許從管理上下文中讀取和寫入不受管理的屬性。

這些策略讓您可以精細控制伺服器如何處理不受管理的屬性。您可以選擇完全停用或僅在透過管理上下文管理使用者時支援不受管理的屬性。

啟用不受管理的屬性時(即使是部分啟用),您也可以從使用者詳細資訊 UI 的 屬性 標籤中的管理控制台管理它們。如果策略設定為 已停用,則此標籤不可用。

作為安全建議,請盡可能遵守最嚴格的策略(例如:已停用 或 管理員可以編輯),以防止使用者在透過終端使用者上下文管理其設定檔時為其設定意外的屬性(和值)。避免設定 已啟用 策略,並優先在您的控制下,在您的使用者設定檔設定中定義所有終端使用者可以管理的屬性。

|

|

正如您將在以下章節中看到的那樣,您也可以透過選擇屬性是否應對使用者和/或管理員可見或可寫入來限制屬性的目標對象。

對於不受管理的屬性,最大長度為 2048 個字元。若要指定不同的最小或最大長度,請將不受管理的屬性變更為受管理的屬性,並新增 length 驗證器。

| Keycloak 會在其內部快取中快取與使用者相關的物件。屬性越長,快取消耗的記憶體就越多。因此,建議限制長度屬性的大小。考慮將大型物件儲存在 Keycloak 之外,並透過 ID 或 URL 引用它們。 |

管理使用者設定檔

使用者設定檔設定是按每個 Realm 進行管理的。為此,請點擊左側選單中的 Realm 設定 連結,然後點擊 使用者設定檔 標籤。

在 屬性 子標籤中,您會看到所有受管理屬性的清單。

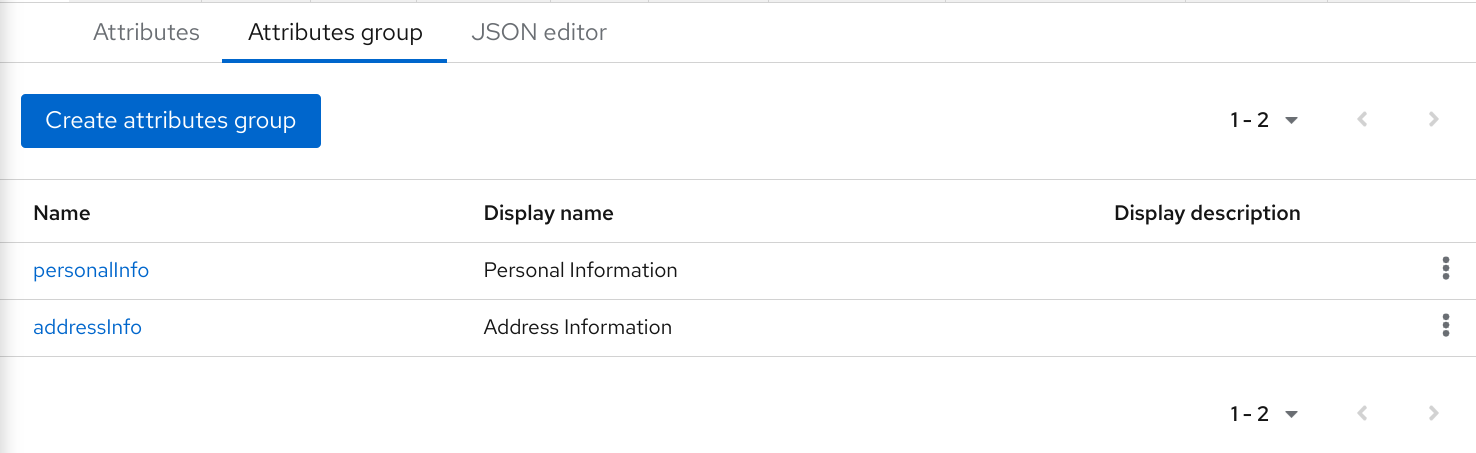

在 屬性群組 子標籤中,您可以管理屬性群組。屬性群組允許您關聯屬性,以便在呈現面向使用者的表單時將它們一起顯示。

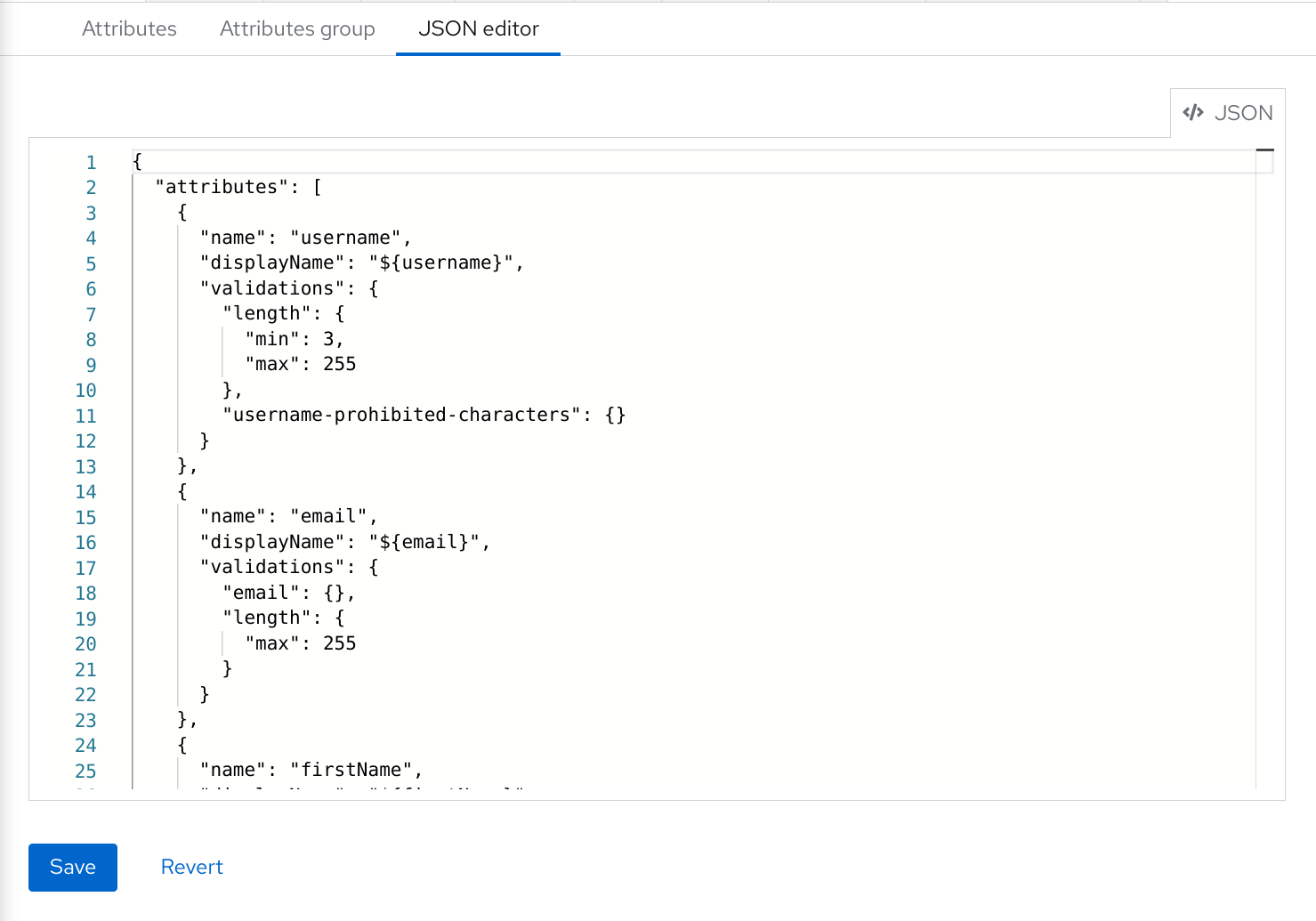

在 JSON 編輯器 子標籤中,您可以檢視和編輯 JSON 設定。您可以使用此標籤來獲取您目前的設定或手動管理它。您對此標籤所做的任何變更都會反映在其他標籤中,反之亦然。

在下一節中,您將學習如何管理屬性。

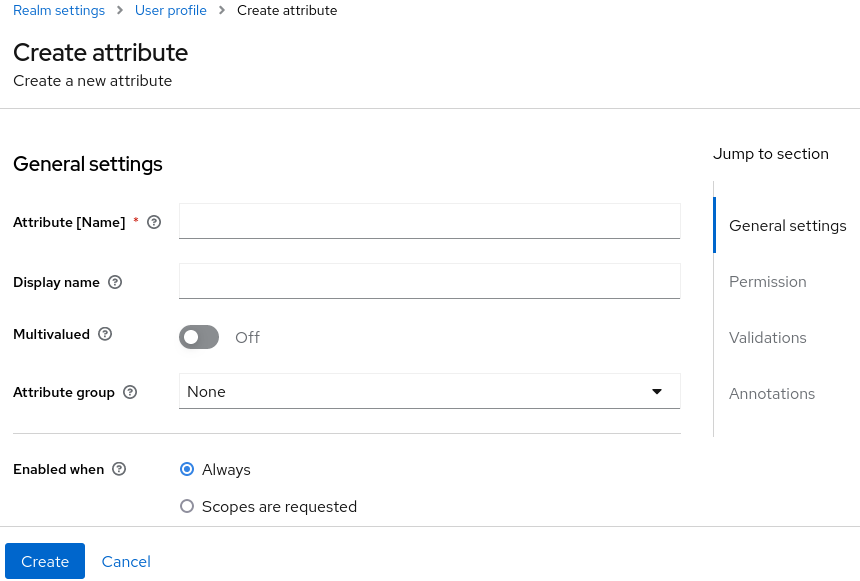

管理屬性

在 Attributes 子索引標籤中,您可以建立、編輯和刪除受管理的屬性。

若要定義新屬性並將其與使用者設定檔建立關聯,請按一下屬性清單頂端的「建立屬性」按鈕。

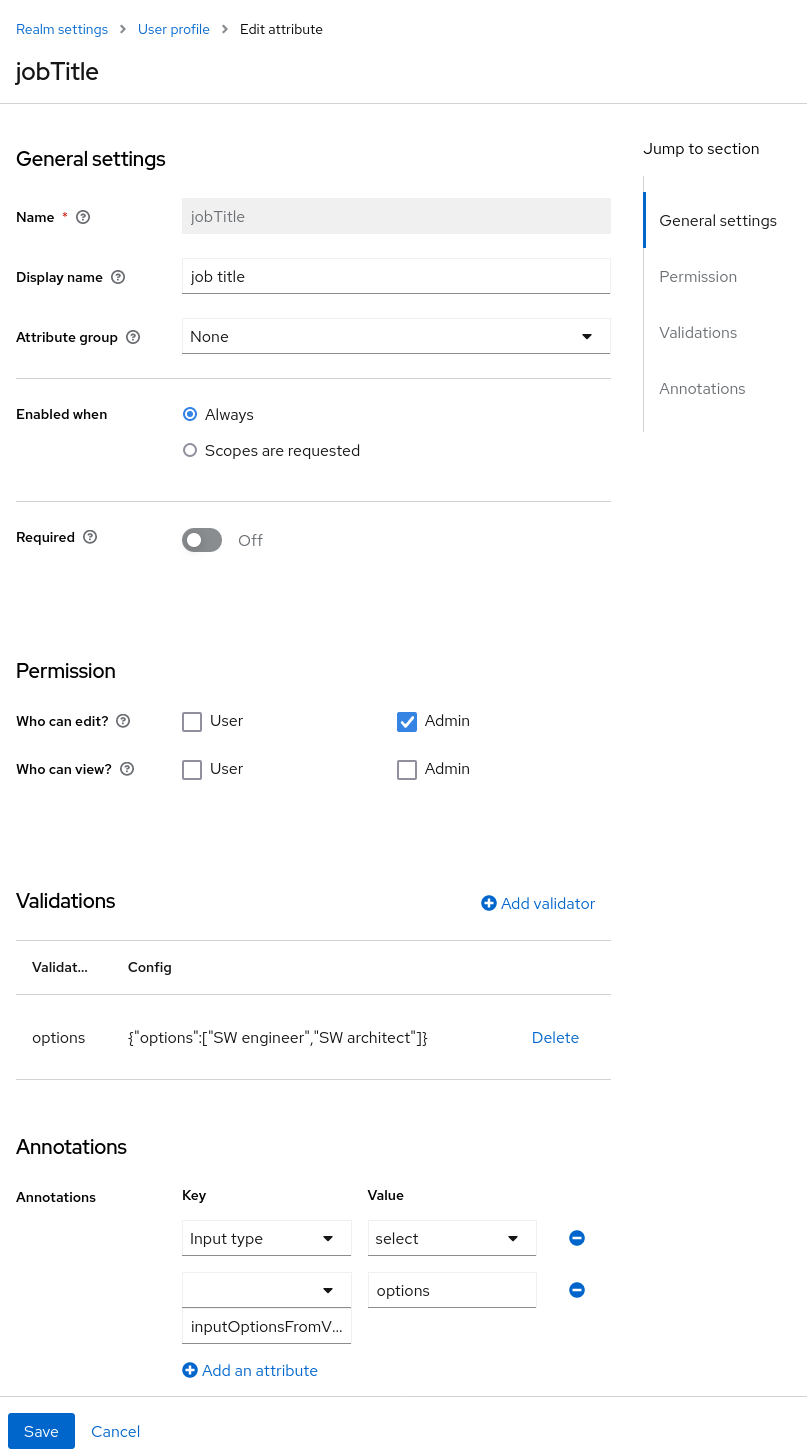

設定屬性時,您可以定義以下設定

- 名稱

-

屬性的名稱,用於唯一識別屬性。

- 顯示名稱

-

屬性的使用者友善名稱,主要用於呈現面向使用者的表單。它也支援使用國際化訊息

- 多值

-

如果啟用,該屬性支援多個值,並且會相應地呈現 UI,以允許設定多個值。啟用此設定時,請務必新增驗證器,以設定值的硬性限制。

- 屬性群組

-

屬性所屬的屬性群組(如果有的話)。

- 啟用條件

-

啟用或停用屬性。如果設定為

Always,則該屬性在任何使用者設定檔內容中都可用。如果設定為Scopes are requested,則該屬性僅在代表使用者執行的用戶端要求一組或多個範圍時才可用。您可以使用此選項,根據所要求的用戶端範圍動態強制執行某些屬性。對於帳戶和管理控制台,不會評估範圍,並且該屬性始終啟用。這是因為按範圍篩選屬性僅在執行驗證流程時有效。 - 必填

-

設定將屬性標記為必填的條件。如果停用,則該屬性是選填的。如果啟用,您可以設定「

必填對象」設定,以根據使用者設定檔內容將屬性標記為必填,以便最終使用者(透過最終使用者內容)或管理員(透過管理內容),或兩者皆是,都必須填寫此屬性。您也可以設定「必填條件」設定,以便僅當要求一組或多個用戶端範圍時,才將屬性標記為必填。如果設定為Always,則該屬性在任何使用者設定檔內容中都必須填寫。如果設定為Scopes are requested,則該屬性僅在代表使用者執行的用戶端要求一組或多個範圍時才必須填寫。對於帳戶和管理控制台,不會評估範圍,並且該屬性不是必填。這是因為按範圍篩選屬性僅在執行驗證流程時有效。 - 權限

-

在本節中,您可以定義在從最終使用者或管理內容管理屬性時的讀取和寫入權限。「

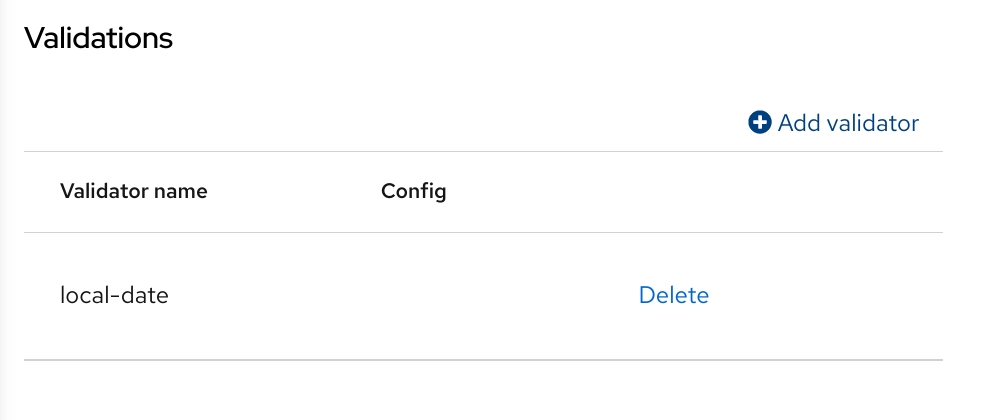

誰可以編輯」設定將屬性標記為可分別由最終使用者和管理內容的「使用者」和/或「管理員」寫入。「誰可以檢視」設定將屬性標記為可分別由最終使用者和管理內容的「使用者」和/或「管理員」唯讀。 - 驗證

-

在本節中,您可以定義在管理屬性值時將執行的驗證。Keycloak 提供了一組您可以選擇的內建驗證器,並且可以新增您自己的驗證器。如需更多詳細資訊,請參閱驗證屬性章節。

- 註解

-

在本節中,您可以將註解與屬性建立關聯。註解主要用於將額外的中繼資料傳遞給前端以進行呈現。如需更多詳細資訊,請參閱定義 UI 註解章節。

當您建立屬性時,該屬性僅在管理內容中可用,以避免意外地將屬性暴露給最終使用者。實際上,當最終使用者透過最終使用者內容管理其設定檔時,他們無法存取該屬性。您可以隨時根據您的需求變更「權限」設定。

驗證屬性

您可以啟用對受管理屬性的驗證,以確保屬性值符合特定規則。為此,您可以在管理屬性時從「驗證」設定新增或移除驗證器。

當寫入屬性時,會隨時進行驗證,並且它們可能會擲回錯誤,當值未通過驗證時,錯誤會顯示在 UI 中。

基於安全考量,每個可由使用者編輯的屬性都應具有驗證,以限制使用者輸入的值的大小。如果未指定 length 驗證器,則 Keycloak 預設最大長度為 2048 個字元。

內建驗證器

Keycloak 提供了一些您可以選擇的內建驗證器,您也可以透過擴充 Validator SPI 來提供您自己的驗證器。

以下清單提供所有內建驗證器的清單

| 名稱 | 說明 | 設定 |

|---|---|---|

length |

根據最小和最大長度檢查字串值的長度。 |

min:定義允許最小長度的整數。 max:定義允許最大長度的整數。 trim-disabled:定義是否在驗證之前修剪值的布林值。 |

integer |

檢查值是否為整數,並且是否在下限和/或上限範圍內。如果未定義範圍,則驗證器僅檢查值是否為有效數字。 |

min:定義下限範圍的整數。 max:定義上限範圍的整數。 |

double |

檢查值是否為 double,並且是否在下限和/或上限範圍內。如果未定義範圍,則驗證器僅檢查值是否為有效數字。 |

min:定義下限範圍的整數。 max:定義上限範圍的整數。 |

uri |

檢查值是否為有效的 URI。 |

無 |

pattern |

檢查值是否符合特定的 RegEx 模式。 |

pattern:驗證值時要使用的 RegEx 模式。 error-message:i18n 組合中的錯誤訊息索引鍵。如果未設定,則會使用通用訊息。 |

電子郵件 |

檢查值是否具有有效的電子郵件格式。 |

max-local-length:定義電子郵件本機部分最大長度的整數。根據規格,預設為 64。 |

local-date |

根據領域和/或使用者地區設定檢查值是否具有有效格式。 |

無 |

iso-date |

根據 ISO 8601 檢查值是否具有有效格式。此驗證器可以用於使用 html5-date 輸入類型的輸入。 |

無 |

person-name-prohibited-characters |

檢查該值是否為有效的人員名稱,作為腳本注入等攻擊的額外屏障。驗證基於預設的 RegEx 模式,該模式會封鎖人員名稱中不常見的字元。 |

error-message:i18n 組合中的錯誤訊息索引鍵。如果未設定,則會使用通用訊息。 |

username-prohibited-characters |

檢查該值是否為有效的使用者名稱,作為腳本注入等攻擊的額外屏障。驗證基於預設的 RegEx 模式,該模式會封鎖使用者名稱中不常見的字元。當啟用領域設定「 |

error-message:i18n 組合中的錯誤訊息索引鍵。如果未設定,則會使用通用訊息。 |

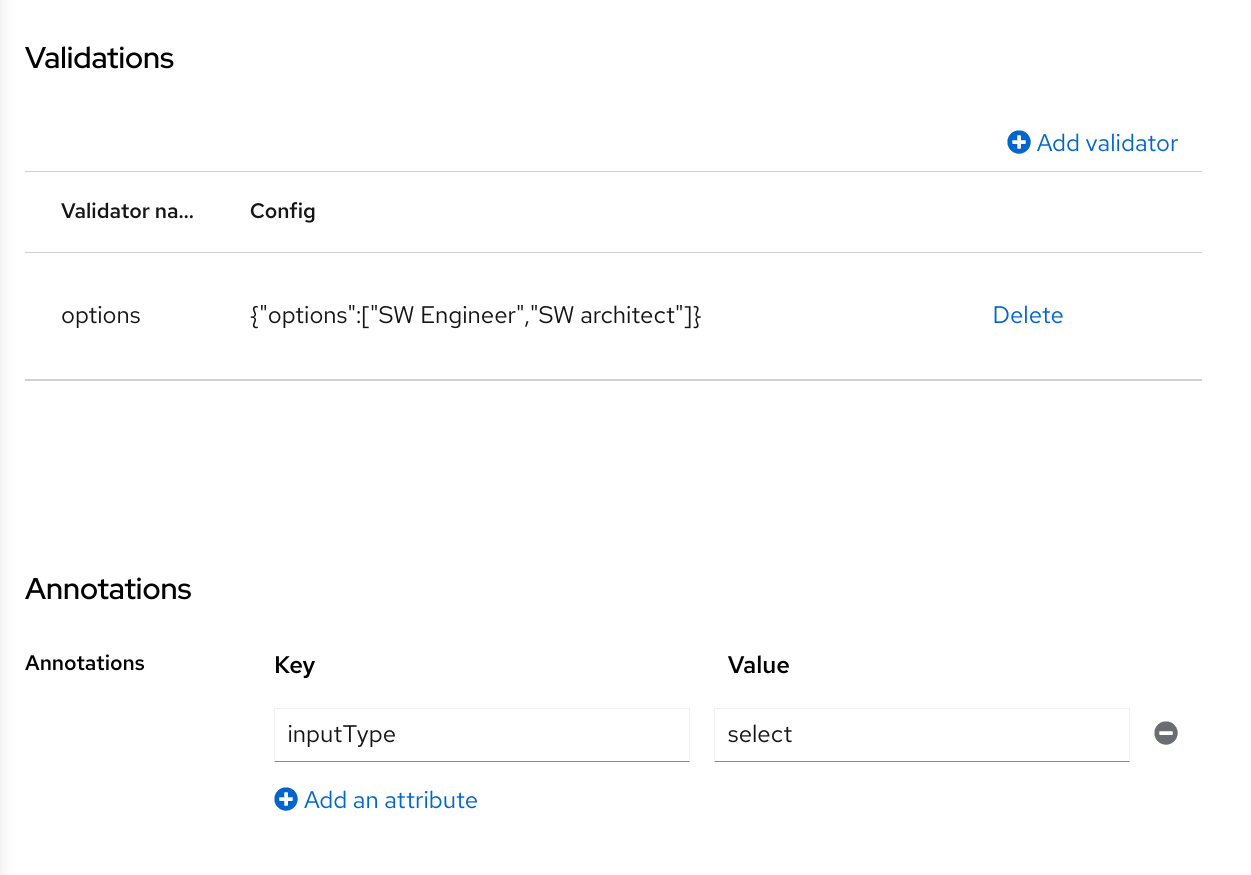

options |

檢查該值是否來自已定義的允許值集。可用於驗證透過選取和多選欄位輸入的值。 |

options:包含允許值的字串陣列。 |

up-username-not-idn-homograph |

該欄位只能包含拉丁字元和常見的 Unicode 字元。適用於可能遭受 IDN 同形文字攻擊的欄位(通常是使用者名稱)。 |

error-message:i18n 組合中的錯誤訊息索引鍵。如果未設定,則會使用通用訊息。 |

multivalued |

驗證多值屬性的大小。 |

min:定義允許的屬性值最小計數的整數。 max:定義允許的屬性值最大計數的整數。 |

定義 UI 註解

為了將其他資訊傳遞給前端,可以使用註解裝飾屬性,以指示如何呈現屬性。當擴充 Keycloak 主題以根據與屬性相關聯的註解動態呈現頁面時,此功能主要有用。

註解用於,例如,變更屬性的 HTML type和變更屬性的 DOM 表示,您將在以下章節中看到。

註解是與 UI 共用的索引鍵/值配對,以便它們可以變更與屬性對應的 HTML 元素的呈現方式。只要您的領域使用的主題支援註解,您就可以為屬性設定任何您想要的註解。

|

您唯一的限制是避免在其索引鍵中使用 |

內建註解

Keycloak 內建主題支援以下註解

| 名稱 | 說明 |

|---|---|

inputType |

表單輸入欄位的類型。下表描述了可用的類型。 |

inputHelperTextBefore |

在輸入欄位之前(上方)呈現的輔助文字。此處可以使用直接文字或國際化模式(如 |

inputHelperTextAfter |

在輸入欄位之後(下方)呈現的輔助文字。此處可以使用直接文字或國際化模式(如 |

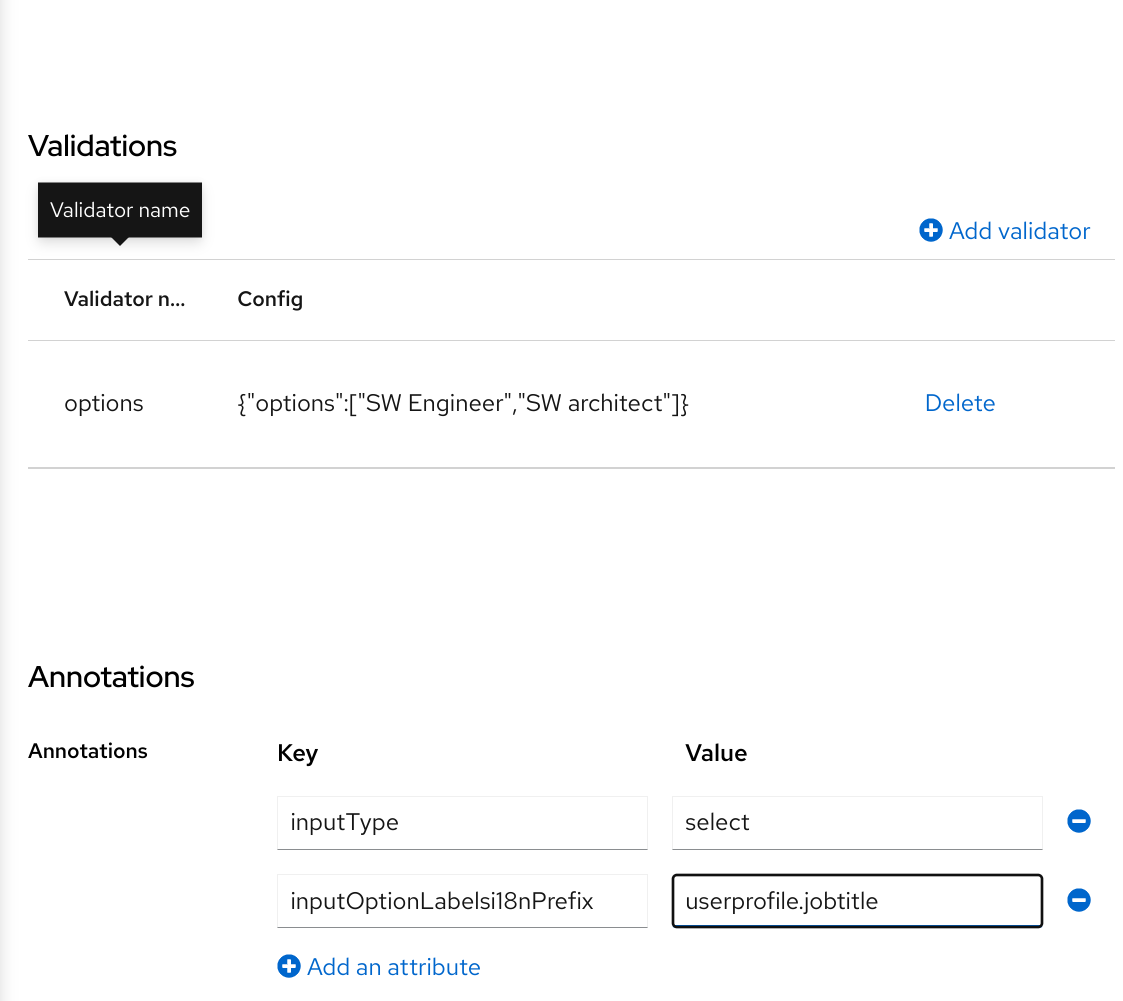

inputOptionsFromValidation |

選取和多選類型的註解。用於從中取得輸入選項的自訂屬性驗證的可選名稱。請參閱下方的詳細說明。 |

inputOptionLabelsI18nPrefix |

選取和多選類型的註解。用於在 UI 中呈現選項的國際化索引鍵前綴。請參閱下方的詳細說明。 |

inputOptionLabels |

選取和多選類型的註解。用於定義選項的 UI 標籤的可選映射(直接使用或使用國際化)。請參閱下方的詳細說明。 |

inputTypePlaceholder |

HTML 輸入欄位的 |

inputTypeSize |

HTML 輸入欄位的 |

inputTypeCols |

HTML 輸入欄位的 |

inputTypeRows |

HTML 輸入欄位的 |

inputTypePattern |

HTML 輸入欄位的 |

inputTypeMaxLength |

HTML 輸入欄位的 |

inputTypeMinLength |

HTML 輸入欄位的 |

inputTypeMax |

HTML 輸入欄位的 |

inputTypeMin |

HTML 輸入欄位的 |

inputTypeStep |

HTML 輸入欄位的 |

數字格式 |

如果設定,則會將 |

數字取消格式化 |

如果設定,則會在提交表單之前將 |

|

欄位類型使用 HTML 表單欄位標籤和套用至這些標籤的屬性 - 它們的行為基於 HTML 規格和瀏覽器對它們的支援。 視覺呈現也取決於使用主題中套用的 CSS 樣式。 |

變更屬性的 HTML type

您可以透過設定 inputType 註解來變更 HTML5 輸入元素 的 type。可用的類型包括

| 名稱 | 說明 | 使用的 HTML 標籤 |

|---|---|---|

text |

單行文字輸入。 |

input |

textarea |

多行文字輸入。 |

textarea |

select |

常見的單選輸入。請參閱下方說明如何設定選項。 |

select |

select-radiobuttons |

透過一組單選按鈕的單選輸入。請參閱下方說明如何設定選項。 |

輸入群組 |

multiselect |

常見的多選輸入。請參閱下方說明如何設定選項。 |

select |

multiselect-checkboxes |

透過一組核取方塊的多選輸入。請參閱下方說明如何設定選項。 |

輸入群組 |

html5-email |

基於 HTML 5 規格的電子郵件地址單行文字輸入。 |

input |

html5-tel |

基於 HTML 5 規格的電話號碼單行文字輸入。 |

input |

html5-url |

基於 HTML 5 規格的 URL 單行文字輸入。 |

input |

html5-number |

基於 HTML 5 規格的數字(整數或浮點數,取決於 |

input |

html5-range |

基於 HTML 5 規格的數字輸入滑桿。 |

input |

html5-datetime-local |

基於 HTML 5 規格的日期時間輸入。 |

input |

html5-date |

基於 HTML 5 規格的日期輸入。 |

input |

html5-month |

基於 HTML 5 規格的月份輸入。 |

input |

html5-week |

基於 HTML 5 規格的週輸入。 |

input |

html5-time |

基於 HTML 5 規格的時間輸入。 |

input |

定義 select 和 multiselect 欄位的選項

select 和 multiselect 欄位的選項取自套用至屬性的驗證,以確保在 UI 中呈現的驗證和欄位選項始終一致。預設情況下,選項取自內建的 options 驗證。

您可以使用各種方法為 select 和 multiselect 選項提供良好的人性化可讀標籤。最簡單的情況是當屬性值與 UI 標籤相同時。在這種情況下,不需要額外的設定。

當屬性值是不適用於 UI 的 ID 時,您可以使用 inputOptionLabelsI18nPrefix 註解提供的簡單國際化支援。它定義國際化索引鍵的前置詞,選項值會以點號附加至此前置詞。

然後,必須使用常見的本地化機制,透過 userprofile.jobtitle.sweng 和 userprofile.jobtitle.swarch 索引鍵提供選項值的本地化 UI 標籤文字。

您也可以使用 inputOptionLabels 註解來為個別選項提供標籤。它包含選項標籤的地圖 - 地圖中的索引鍵是選項值(在驗證中定義),而地圖中的值是 UI 標籤文字本身,或是該選項的國際化模式(例如 ${i18n.key})。

|

您必須使用「使用者設定檔」 |

未經國際化的個別選項直接輸入標籤的範例

"attributes": [

<...

{

"name": "jobTitle",

"validations": {

"options": {

"options":[

"sweng",

"swarch"

]

}

},

"annotations": {

"inputType": "select",

"inputOptionLabels": {

"sweng": "Software Engineer",

"swarch": "Software Architect"

}

}

}

...

]個別選項的國際化標籤範例

"attributes": [

...

{

"name": "jobTitle",

"validations": {

"options": {

"options":[

"sweng",

"swarch"

]

}

},

"annotations": {

"inputType": "select-radiobuttons",

"inputOptionLabels": {

"sweng": "${jobtitle.swengineer}",

"swarch": "${jobtitle.swarchitect}"

}

}

}

...

]然後,必須使用常見的本地化機制,透過 jobtitle.swengineer 和 jobtitle.swarchitect 索引鍵提供本地化文字。

由於 inputOptionsFromValidation 屬性註解,可以使用自訂驗證器來提供選項。此驗證必須具有提供選項陣列的 options 設定。國際化的運作方式與內建 options 驗證提供的選項相同。

變更屬性的 DOM 表示法

您可以透過設定具有 kc 前置詞的註解來啟用額外的客戶端行為。這些註解將轉換為屬性對應元素的 HTML 屬性,並加上 data- 前置詞,並且將會載入具有相同名稱的指令碼至動態頁面,以便您可以根據自訂的 data- 屬性從 DOM 選取元素,並透過修改其 DOM 表示法來對其進行裝飾。

例如,如果您將 kcMyCustomValidation 註解新增至屬性,則 HTML 屬性 data-kcMyCustomValidation 會新增至屬性的對應 HTML 元素,並且 JavaScript 模組會從您自訂主題的 <THEME TYPE>/resources/js/kcMyCustomValidation.js 載入。如需有關如何將自訂 JavaScript 模組部署至您的主題的詳細資訊,請參閱伺服器開發人員指南。

JavaScript 模組可以執行任何程式碼來自訂 DOM 和為每個屬性呈現的元素。為此,您可以使用 userProfile.js 模組來為您的自訂註解註冊註解描述符,如下所示

import { registerElementAnnotatedBy } from "./userProfile.js";

registerElementAnnotatedBy({

name: 'kcMyCustomValidation',

onAdd(element) {

var listener = function (event) {

// do something on keyup

};

element.addEventListener("keyup", listener);

// returns a cleanup function to remove the event listener

return () => element.removeEventListener("keyup", listener);

}

});registerElementAnnotatedBy 是註冊註解描述符的方法。描述符是一個具有 name 的物件,參照註解名稱,以及一個 onAdd 函式。每當呈現頁面或將具有註解的屬性新增至 DOM 時,就會叫用 onAdd 函式,以便您可以自訂元素的行為。

onAdd 函式也可以傳回一個函式來執行清除。例如,如果您要將事件接聽程式新增至元素,您可能想要在元素從 DOM 中移除時將它們移除。

或者,如果 userProfile.js 不足以滿足您的需求,您也可以使用任何您想要的 JavaScript 程式碼

document.querySelectorAll(`[data-kcMyCustomValidation]`).forEach((element) => {

var listener = function (evt) {

// do something on keyup

};

element.addEventListener("keyup", listener);

});管理屬性群組

在 [屬性群組] 子索引標籤中,您可以建立、編輯和刪除屬性群組。屬性群組可讓您定義相關屬性的容器,以便在面向使用者的表單中一起呈現它們。

|

您無法刪除繫結至屬性的屬性群組。為此,您應該先更新屬性以移除繫結。 |

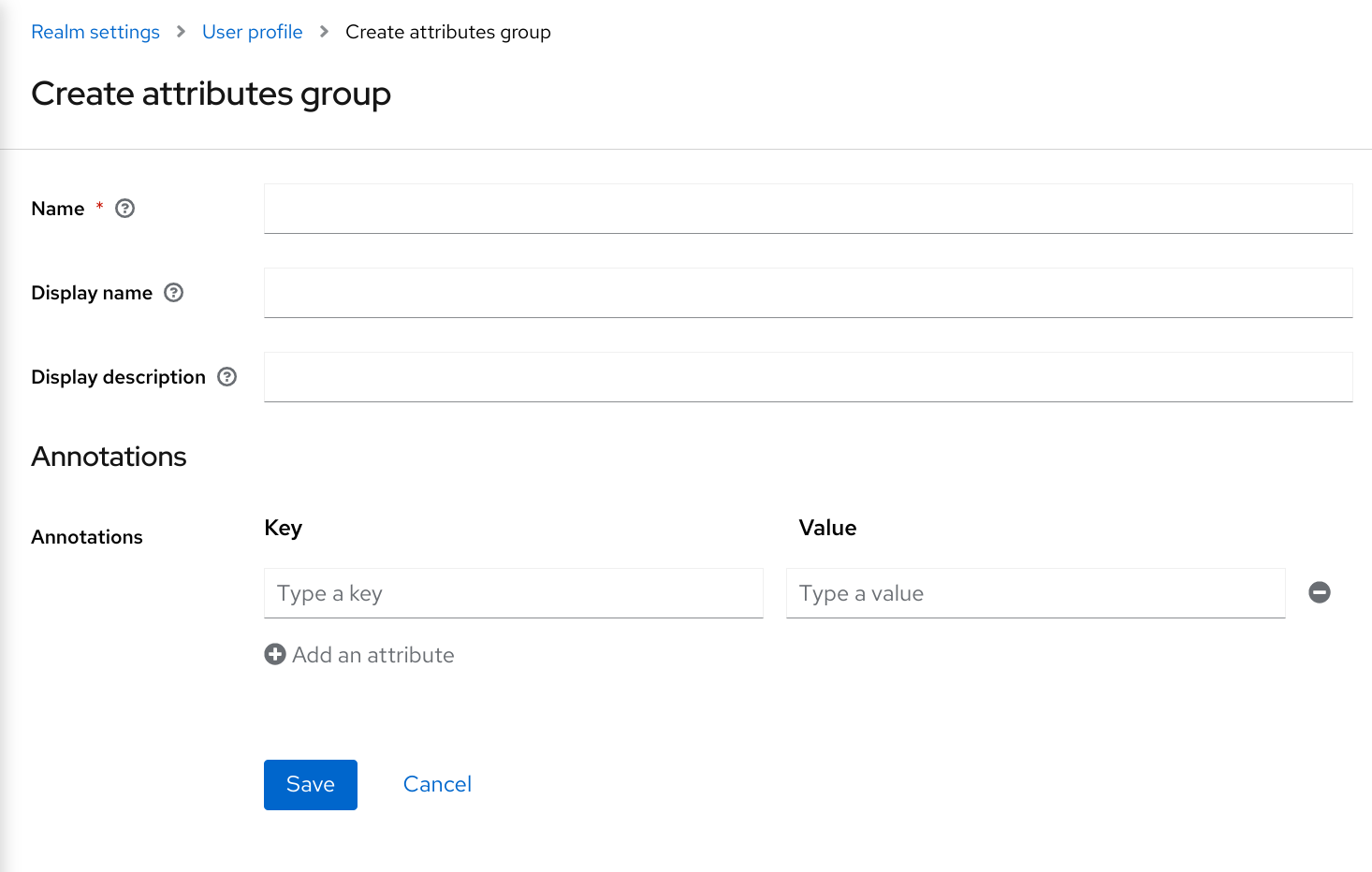

若要建立新的群組,請按一下屬性群組清單頂端的 [建立屬性群組] 按鈕。

設定群組時,您可以定義下列設定

使用 JSON 配置

使用者設定檔配置使用定義完善的 JSON 綱要儲存。您可以選擇直接編輯使用者設定檔配置,方法是點擊 JSON 編輯器 子索引標籤。

JSON 綱要定義如下

{

"unmanagedAttributePolicy": "DISABLED",

"attributes": [

{

"name": "myattribute",

"multivalued": false,

"displayName": "My Attribute",

"group": "personalInfo",

"required": {

"roles": [ "user", "admin" ],

"scopes": [ "foo", "bar" ]

},

"permissions": {

"view": [ "admin", "user" ],

"edit": [ "admin", "user" ]

},

"validations": {

"email": {

"max-local-length": 64

},

"length": {

"max": 255

}

},

"annotations": {

"myannotation": "myannotation-value"

}

}

],

"groups": [

{

"name": "personalInfo",

"displayHeader": "Personal Information",

"annotations": {

"foo": ["foo-value"],

"bar": ["bar-value"]

}

}

]

}此綱要支援您需要的任意數量的屬性和群組。

unmanagedAttributePolicy 屬性通過設定以下值之一來定義非受管屬性策略。如需更多詳細資訊,請參閱了解受管和非受管屬性。

-

已停用 -

已啟用 -

管理員檢視 -

管理員編輯

屬性綱要

對於每個屬性,您應該定義一個 name,並且可以選擇定義 required、permission 和 annotations 設定。

required 屬性定義屬性是否為必填。Keycloak 允許您根據不同的條件將屬性設定為必填。

當 required 屬性定義為空物件時,該屬性始終為必填。

{

"attributes": [

{

"name": "myattribute",

"required": {}

]

}另一方面,您可以選擇僅針對使用者或管理員,或兩者都將屬性設為必填。以及在使用者於 Keycloak 中驗證身分時,僅在請求特定範圍的情況下將屬性標記為必填。

若要將屬性標記為使用者和/或管理員的必填屬性,請將 roles 屬性設定如下

{

"attributes": [

{

"name": "myattribute",

"required": {

"roles": ["user"]

}

]

}roles 屬性預期是一個陣列,其值可以是 user 或 admin,具體取決於該屬性分別是使用者或管理員所要求的。

同樣地,您可以選擇在用戶驗證身份時,當客戶端請求一組或多個範圍時,才要求該屬性。為此,您可以使用 scopes 屬性,如下所示

{

"attributes": [

{

"name": "myattribute",

"required": {

"scopes": ["foo"]

}

]

}scopes 屬性是一個陣列,其值可以是任何代表客戶端範圍的字串。

屬性級別的 permissions 屬性可用於定義屬性的讀取和寫入權限。權限的設定是基於使用者、管理員或兩者是否可以對屬性執行這些操作。

{

"attributes": [

{

"name": "myattribute",

"permissions": {

"view": ["admin"],

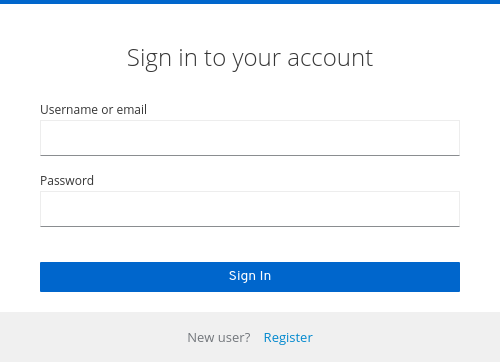

"edit": ["user"]

}

]

}view 和 edit 屬性都預期是一個陣列,其值可以是 user 或 admin,具體取決於該屬性是否分別可由使用者或管理員檢視或編輯。

當授予 edit 權限時,會隱式授予 view 權限。

屬性級別的 annotation 屬性可用於將額外的元數據與屬性關聯。註解主要用於將有關屬性的額外資訊傳遞給前端,以便根據使用者設定檔配置來呈現使用者屬性。每個註解都是一個鍵/值對。

{

"attributes": [

{

"name": "myattribute",

"annotations": {

"foo": ["foo-value"],

"bar": ["bar-value"]

}

]

}自訂 UI 的呈現方式

所有使用者設定檔內容(包括管理控制台)中的 UI 都會根據您的使用者設定檔配置動態呈現。

預設的呈現機制提供以下功能

-

根據屬性設定的權限顯示或隱藏欄位。

-

根據屬性設定的約束,呈現必填欄位的標記。

-

變更設定給屬性的欄位輸入類型(文字、日期、數字、選取、多重選取)。

-

根據屬性設定的權限,將欄位標記為唯讀。

-

根據屬性設定的順序排列欄位。

-

將屬於同一屬性群組的欄位分組。

-

動態將屬於同一屬性群組的欄位分組。

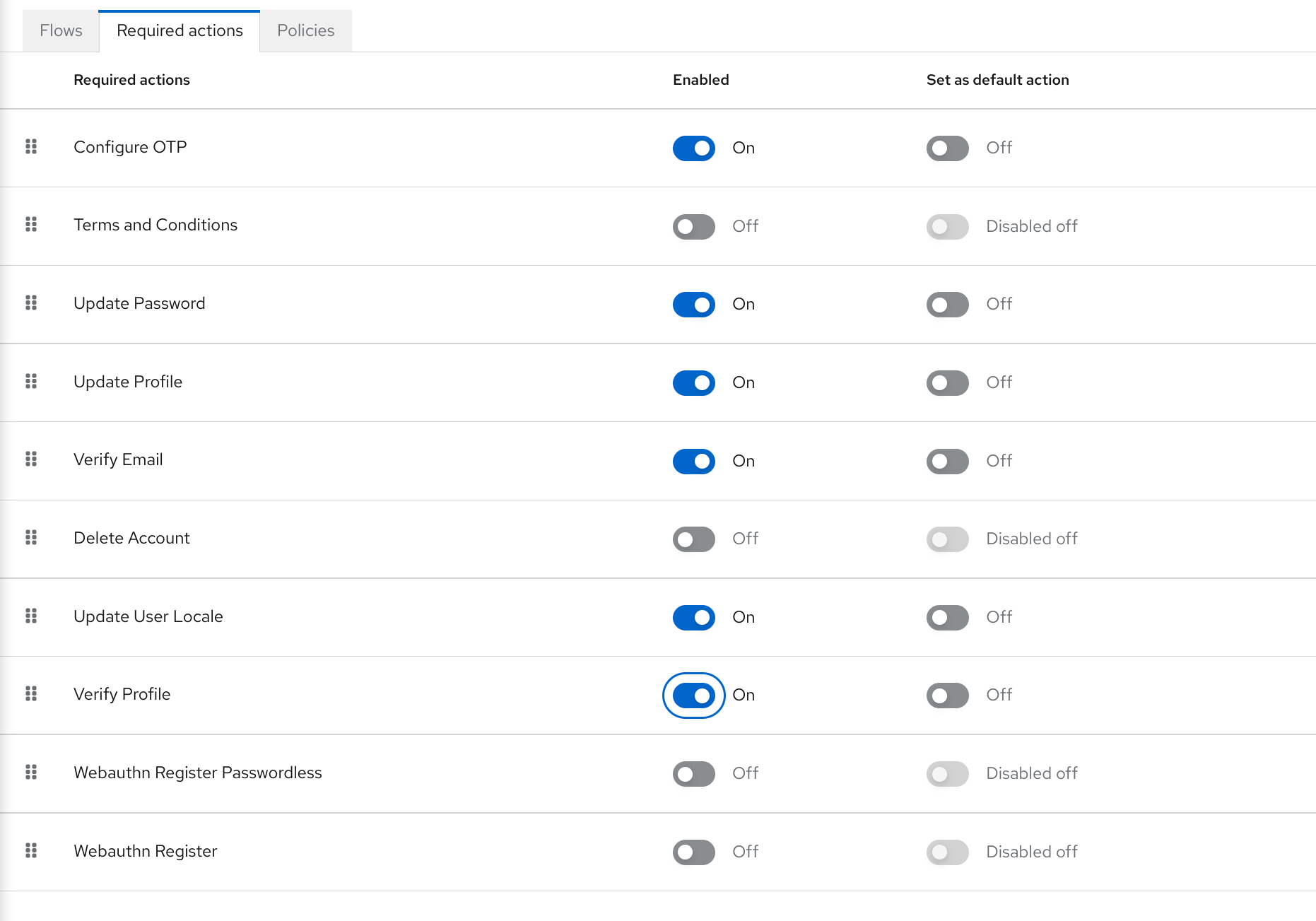

啟用漸進式設定檔

為了確保終端使用者設定檔符合配置,管理員可以使用 VerifyProfile 必要的動作,以便在使用者驗證 Keycloak 的身分時,最終強制他們更新設定檔。

|

|

啟用後,VerifyProfile 動作將在使用者驗證身分時執行以下步驟

-

檢查使用者設定檔是否完全符合領域設定的使用者設定檔配置。這表示執行驗證並確保所有驗證都成功。

-

如果沒有,則在驗證期間執行額外步驟,以便使用者可以更新任何遺失或無效的屬性。

-

如果使用者設定檔符合配置,則不會執行額外步驟,並且使用者繼續驗證過程。

預設情況下會啟用 VerifyProfile 動作。若要停用此動作,請點擊左側選單中的 Authentication 連結,然後點擊 Required Actions 索引標籤。在此索引標籤上,使用 VerifyProfile 動作的 **Enabled** 開關來停用它。

使用國際化訊息

如果您希望在設定屬性、屬性群組和註解時使用國際化訊息,您可以使用將轉換為訊息套件中訊息的預留位置,來設定它們的顯示名稱、描述和值。

為此,您可以使用預留位置來解析訊息金鑰,例如 ${myAttributeName},其中 myAttributeName 是訊息套件中訊息的金鑰。如需更多詳細資訊,請參閱關於如何將訊息套件新增至自訂主題的伺服器開發人員指南。

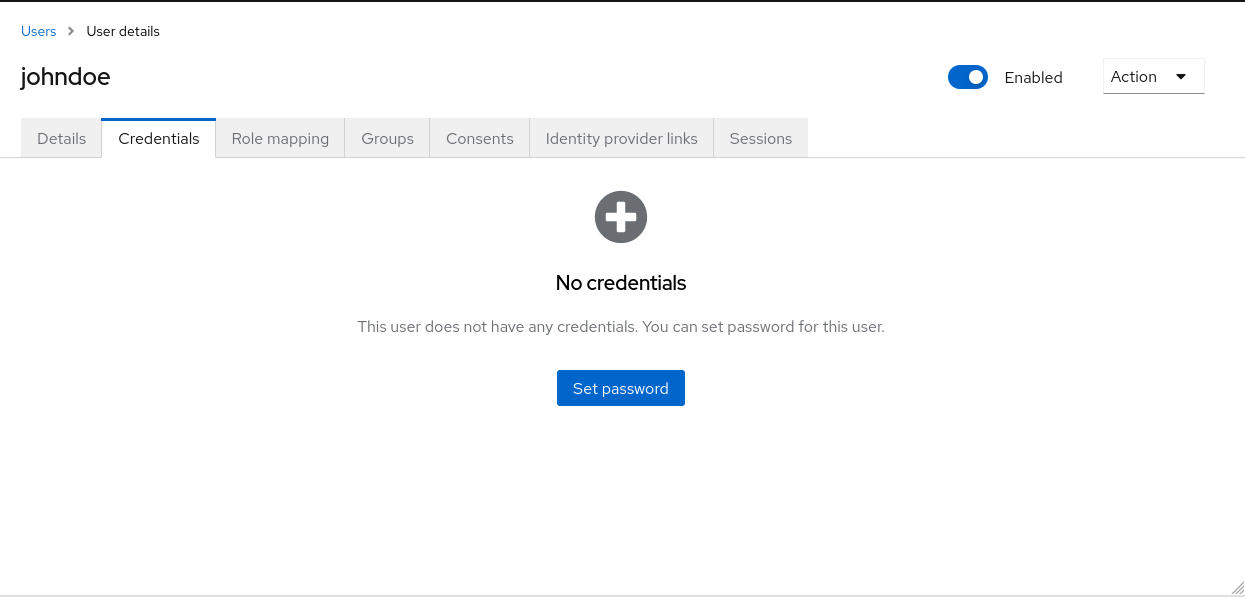

定義使用者憑證

您可以在 **Credentials** 索引標籤中管理使用者的憑證。

您可以通過拖放行來更改憑證的優先順序。新順序決定該使用者憑證的優先順序。最上面的憑證具有最高的優先順序。優先順序決定使用者登入後首先顯示哪個憑證。

- 類型

-

此欄顯示憑證的類型,例如 **password** 或 **OTP**。

- 使用者標籤

-

這是一個可指派的標籤,用於在登入時作為選取選項呈現時識別憑證。可以將其設定為任何值以描述憑證。

- 資料

-

這是關於憑證的非機密技術資訊。預設情況下,它會被隱藏。您可以點擊 **Show data…** 來顯示憑證的資料。

- 動作

-

點擊 **Reset password** 以變更使用者的密碼,點擊 **Delete** 以移除憑證。

您無法在管理控制台中為特定使用者設定其他類型的憑證;該任務是使用者的責任。

如果使用者遺失 OTP 裝置或憑證已遭洩漏,您可以刪除使用者的憑證。您只能在 **Credentials** 索引標籤中刪除使用者的憑證。

為使用者設定密碼

如果使用者沒有密碼,或密碼已被刪除,則會顯示 **Set Password** 區段。

如果使用者已經有密碼,可以在 **Reset Password** 區段中重設密碼。

-

在選單中點擊 **Users**。將顯示 **Users** 頁面。

-

選取使用者。

-

點擊 **Credentials** 索引標籤。

-

在 **Set Password** 區段中輸入新密碼。

-

點擊 **Set Password**。

如果 **Temporary** 為 **ON**,則使用者必須在第一次登入時變更密碼。若要允許使用者保留提供的密碼,請將 **Temporary** 設定為 **OFF**。使用者必須點擊 **Set Password** 才能變更密碼。

請求使用者重設密碼

您也可以請求使用者重設密碼。

-

在選單中點擊 **Users**。將顯示 **Users** 頁面。

-

選取使用者。

-

點擊 **Credentials** 索引標籤。

-

點擊 **Credential Reset**。

-

從清單中選取 **Update Password**。

-

點擊 **Send Email**。傳送的電子郵件包含一個連結,該連結會將使用者導向 **Update Password** 視窗。

-

或者,您可以設定電子郵件連結的有效期限。這是在 **Realm Settings** 中的 **Tokens** 索引標籤中設定的預設預設值。

建立 OTP

如果您的領域中 OTP 是有條件的,使用者必須導覽至 Keycloak 帳戶主控台以重新配置新的 OTP 產生器。如果 OTP 是必要的,則使用者在登入時必須重新配置新的 OTP 產生器。

或者,您可以傳送電子郵件給使用者,要求使用者重設 OTP 產生器。如果使用者已經擁有 OTP 憑證,以下程序也適用。

-

您已登入到適當的領域。

-

在主選單中點擊 使用者。即會顯示 使用者 頁面。

-

選取使用者。

-

點擊 **Credentials** 索引標籤。

-

點擊 **Credential Reset**。

-

將 重設動作 設定為 設定 OTP。

-

點擊 傳送電子郵件。傳送的電子郵件包含一個連結,該連結會將使用者導向至 OTP 設定頁面。

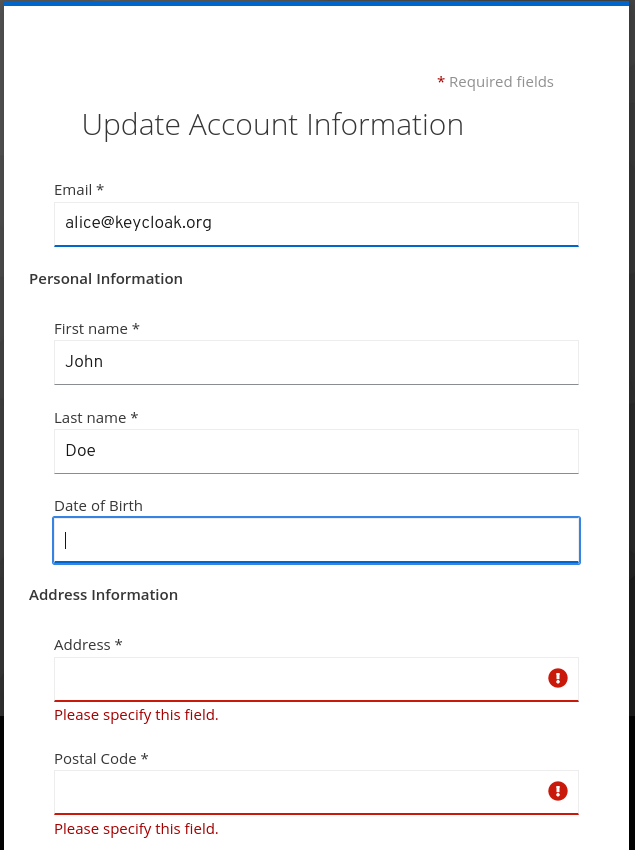

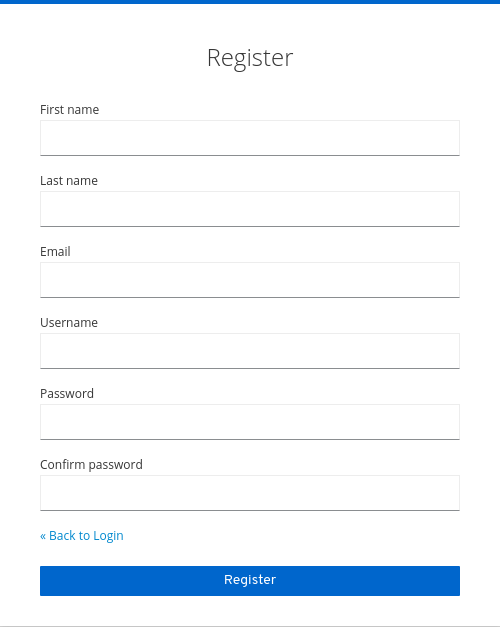

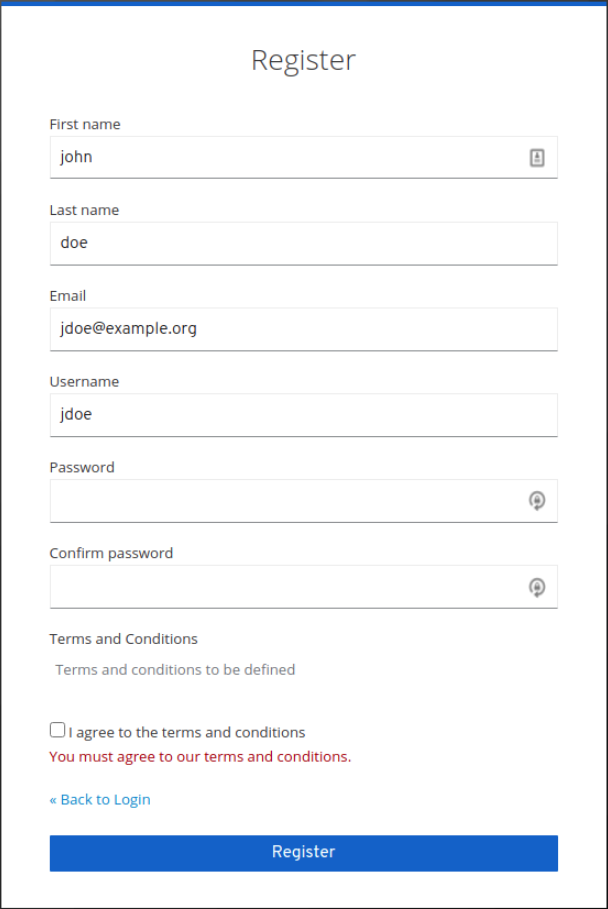

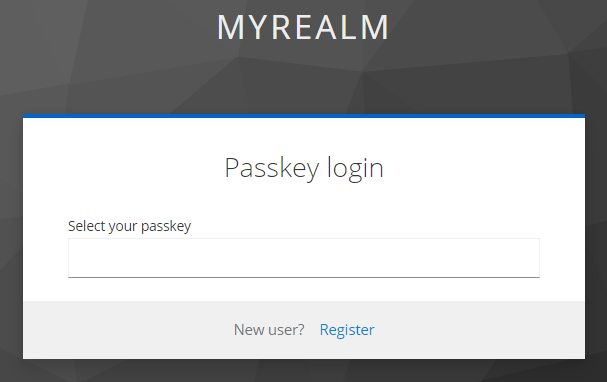

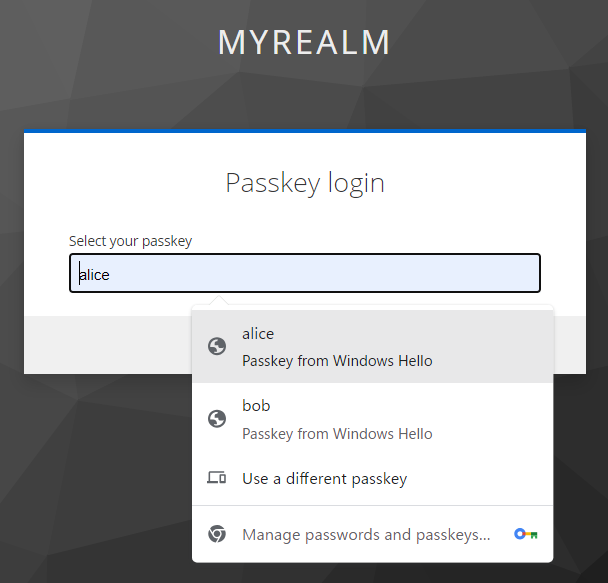

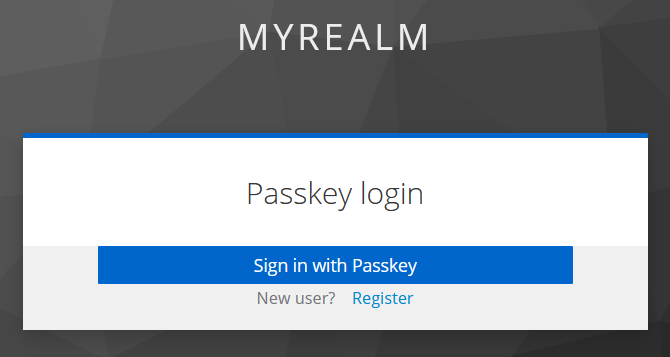

允許使用者自行註冊

您可以使用 Keycloak 作為第三方授權伺服器來管理應用程式使用者,包括自行註冊的使用者。如果您啟用自行註冊,登入頁面會顯示一個註冊連結,讓使用者可以建立帳戶。

使用者必須在註冊表單中新增個人資料資訊才能完成註冊。可以透過移除或新增使用者必須填寫的欄位來自訂註冊表單。

即使停用自行註冊,仍然可以透過以下方式將新使用者新增至 Keycloak:

-

管理員可以使用管理主控台(或管理 REST API)新增新使用者

-

當啟用身分代理時,由身分提供者驗證的新使用者可能會自動新增/註冊到 Keycloak 儲存中。請參閱身分代理章節中的首次登入流程以取得更多資訊。

此外,當啟用特定的使用者儲存時,來自第三方使用者儲存(例如 LDAP)的使用者也會自動在 Keycloak 中可用。

-

如需有關自訂使用者註冊的更多資訊,請參閱伺服器開發人員指南。

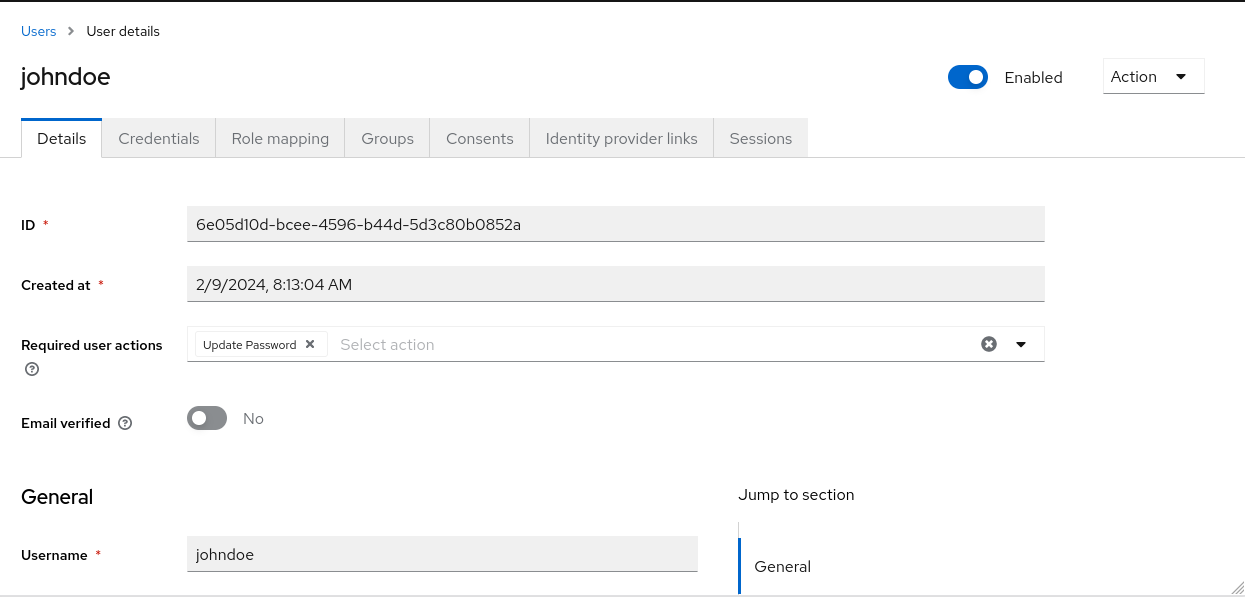

定義登入時的必要動作

您可以設定使用者在首次登入時必須執行的動作。這些動作是在使用者提供憑證後才必須執行。首次登入後,這些動作不再是必要的。您可以在該使用者的 詳細資料 索引標籤上新增必要動作。

即使管理員未明確將某些必要動作新增至此使用者,這些動作也會在登入期間自動觸發。例如,如果密碼原則設定為每 X 天需要變更使用者密碼,則可以觸發 更新密碼 動作。或者,如果某些使用者屬性不符合使用者個人資料設定的要求,則 驗證個人資料 動作可能會要求使用者更新使用者個人資料。

以下是一些必要動作類型的範例:

- 更新密碼

-

使用者必須變更其密碼。

- 設定 OTP

-

使用者必須使用 Free OTP 或 Google Authenticator 應用程式在其行動裝置上設定一次性密碼產生器。

- 驗證電子郵件

-

使用者必須驗證其電子郵件帳戶。系統會傳送一封電子郵件給使用者,其中包含他們必須點擊的驗證連結。此工作流程成功完成後,將允許使用者登入。

- 更新設定檔

-

使用者必須更新個人資料資訊,例如姓名、地址、電子郵件和電話號碼。

某些動作直接新增至使用者帳戶是沒有意義的。例如,更新使用者地區設定 是一個協助處理一些與本地化相關參數的動作。另一個例子是 刪除憑證 動作,它應該作為一個參數化的 AIA觸發。關於此動作,如果管理員想要刪除某些使用者的憑證,管理員可以直接在管理主控台中執行。刪除憑證 動作專用於例如Keycloak 帳戶主控台使用。 |

設定一個使用者的必要動作

您可以設定任何使用者都必須執行的動作。

-

在選單中點擊 使用者。

-

從清單中選取使用者。

-

導覽至 必要使用者動作 清單。

-

選取您要新增至帳戶的所有動作。

-

點擊動作名稱旁的 X 以移除它。

-

選取要新增的動作後,點擊 儲存。

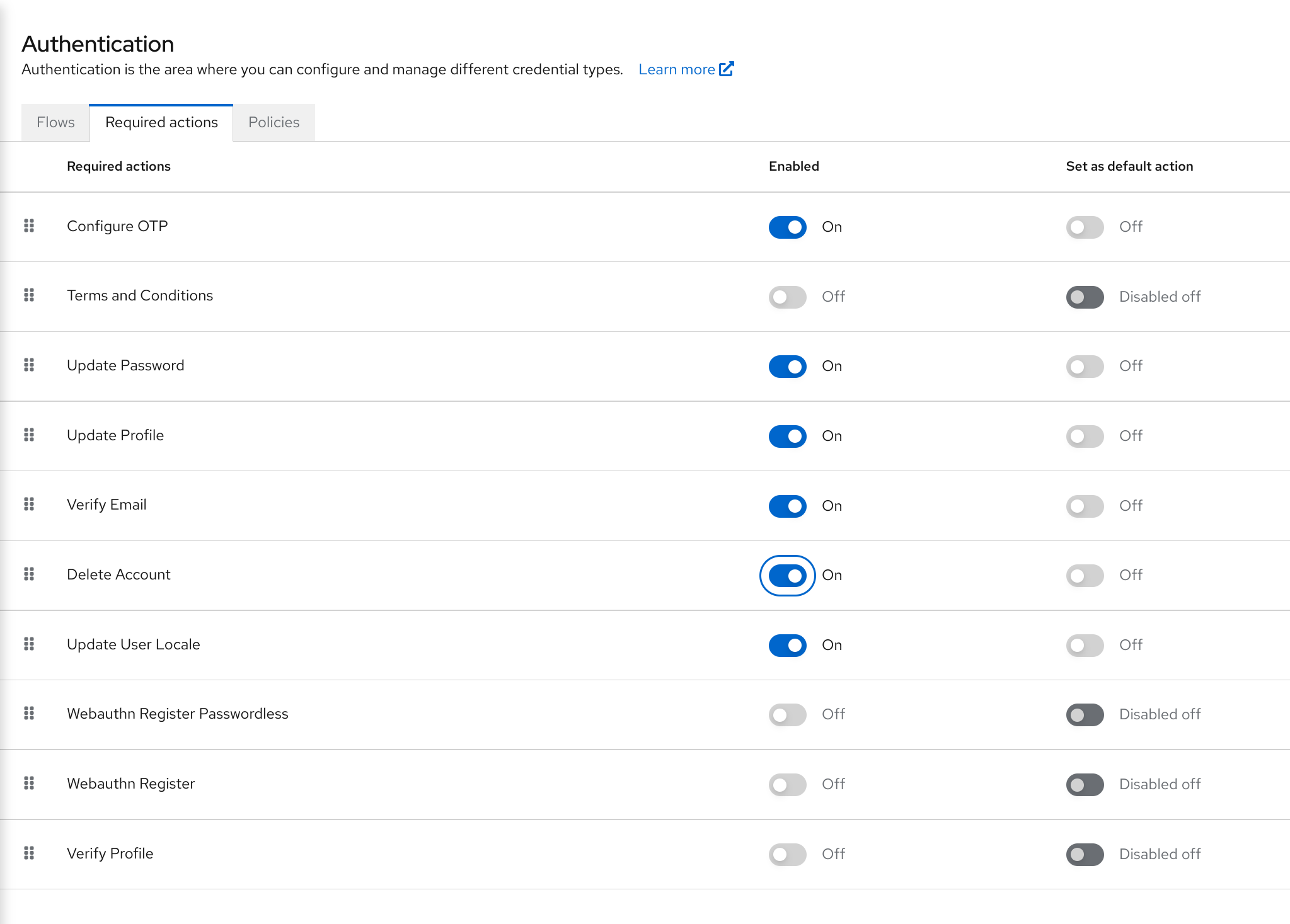

設定所有使用者的必要動作

您可以指定所有新使用者首次登入前必須執行的動作。這些要求適用於在 使用者 頁面上使用 新增使用者 按鈕建立的使用者,或是登入頁面上的 註冊 連結。

-

在選單中點擊驗證。

-

點擊 必要動作 索引標籤。

-

針對一個或多個必要動作,點擊 設定為預設動作 欄中的核取方塊。當新使用者首次登入時,必須執行選取的動作。

啟用條款及細則作為必要動作

您可以啟用一項必要動作,讓新使用者在首次登入 Keycloak 之前必須接受條款及細則。

-

在選單中點擊驗證。

-

點擊 必要動作 索引標籤。

-

啟用 條款及細則 動作。

-

編輯基本登入主題中的

terms.ftl檔案。

-

如需有關擴充和建立主題的更多資訊,請參閱伺服器開發人員指南。

應用程式啟動的動作

應用程式起始動作 (Application Initiated Actions, AIA) 允許客戶端應用程式請求使用者在 Keycloak 端執行動作。通常,當 OIDC 客戶端應用程式想要使用者登入時,它會將使用者重新導向至登入 URL,如 OIDC 章節中所述。登入後,使用者會被重新導向回客戶端應用程式。使用者會執行管理員要求的動作,如 前一章節所述,然後立即被重新導向回應用程式。然而,AIA 允許客戶端應用程式在登入期間請求使用者執行某些必要動作。即使使用者已在客戶端上通過驗證並擁有作用中的 SSO 工作階段,也可以執行此操作。它是透過在 OIDC 登入 URL 中加入 kc_action 參數來觸發的,該參數的值包含請求的動作。例如 kc_action=UPDATE_PASSWORD 參數。

使用者可以取消應用程式起始的動作。在這種情況下,使用者會被重新導向回客戶端應用程式。重新導向 URI 將包含查詢參數 kc_action_status=cancelled 和 kc_action,其中包含已取消動作的名稱。

kc_action 和 kc_action_status 參數是 Keycloak 的專有機制,OIDC 規範不支援。 |

| 應用程式起始動作僅支援 OIDC 客戶端。 |

因此,如果使用 AIA,範例流程類似於以下:

-

客戶端應用程式將使用者重新導向至 OIDC 登入 URL,並帶有額外參數,例如

kc_action=UPDATE_PASSWORD -

如 驗證流程章節中所述,總會觸發

browser流程。如果使用者尚未通過驗證,則該使用者需要像正常登入一樣進行驗證。如果使用者已通過驗證,則該使用者可能會透過 SSO Cookie 自動重新驗證,而無需主動重新驗證並再次提供憑證。在這種情況下,該使用者將直接被重新導向至包含特定動作的畫面(在此範例中為更新密碼)。然而,在某些情況下,即使使用者擁有 SSO Cookie,也需要主動重新驗證(詳情請參閱下面的 內容)。 -

向使用者顯示包含特定動作的畫面(在此範例中為

update password),因此使用者需要執行特定動作 -

然後,使用者會被重新導向回客戶端應用程式

請注意,Keycloak 帳戶控制台使用 AIA 來請求更新密碼或重設其他憑證,例如 OTP 或 WebAuthn。

即使使用了參數 kc_action,也不足以假設使用者總是執行該動作。例如,使用者可能已手動從瀏覽器 URL 中刪除 kc_action 參數。因此,無法保證使用者在客戶端請求 kc_action=CONFIGURE_TOTP 後,該帳戶是否擁有 OTP。如果您想要驗證使用者是否已設定雙重驗證器,客戶端應用程式可能需要檢查是否已設定。例如,透過檢查權杖中的 acr 之類的宣告。 |

AIA 期間的重新驗證

如果使用者因作用中的 SSO 工作階段而已經過驗證,則該使用者通常不需要主動重新驗證。但是,如果該使用者主動驗證的時間超過五分鐘,則當請求某些 AIA 時,客戶端仍然可以請求重新驗證。此指引有以下例外情況:

-

delete_account動作將始終要求使用者主動重新驗證 -

update_password動作可能會根據配置的 最長驗證時間密碼原則要求使用者主動重新驗證。如果未配置該原則,也可以在配置特定必要動作時,於必要動作索引標籤中配置該原則。如果未在任何這些位置配置原則,則預設為五分鐘。 -

如果您想要使用較短的重新驗證時間,您仍然可以使用查詢參數,例如帶有指定較短值的

max_age,或最終使用prompt=login,這將始終要求使用者主動重新驗證,如 OIDC 規範中所述。請注意,不支援使用max_age指定比預設五分鐘(或密碼原則規定的時間)更長的值。max_age目前只能用於指定比預設五分鐘更短的值。 -

如果啟用逐步驗證,並且該動作是要新增或刪除憑證,則需要使用與給定憑證對應的層級進行驗證。如果使用者已經擁有特定層級的憑證,則存在此要求。例如,如果在驗證流程中將

otp和webauthn配置為第二要素驗證器(兩者在驗證流程中均位於層級 2),並且使用者已經擁有第二要素憑證(在此範例中為otp或webauthn),則需要使用者使用現有的第二要素憑證進行驗證才能新增另一個第二層級憑證。同樣地,刪除現有的第二要素憑證(在此範例中為otp或webauthn),需要使用現有的第二要素層級憑證進行驗證。存在此要求是為了安全起見。

參數化的 AIA

某些 AIA 可能需要與動作名稱一起傳送參數。例如,只有透過 AIA 才能觸發 刪除憑證 動作,並且需要與動作名稱一起傳送參數,該參數指向已移除憑證的 ID。因此,此範例的 URL 將會是 kc_action=delete_credential:ce1008ac-f811-427f-825a-c0b878d1c24b。在這種情況下,冒號字元後面的部分 (ce1008ac-f811-427f-825a-c0b878d1c24b) 包含要刪除的特定使用者憑證的 ID。刪除憑證 動作會顯示確認畫面,使用者可以在其中確認同意刪除該憑證。

Keycloak 帳戶控制台通常在刪除第二要素憑證時使用 刪除憑證 動作。如果您想直接從自己的應用程式使用此動作,可以查看帳戶控制台的範例。但是,最好依賴帳戶控制台,而不是從您自己的應用程式管理憑證。 |

可用的動作

若要查看所有可用的動作,請登入管理主控台,然後前往右上角,按一下 [領域資訊] → [提供者資訊] 索引標籤 → 尋找提供者 required-action。但是請注意,這可能會根據您領域中啟用了哪些動作,在 必要動作索引標籤中進一步限制。

搜尋使用者

搜尋使用者以檢視關於使用者的詳細資訊,例如使用者的群組和角色。

-

您位於使用者存在的領域中。

預設搜尋

-

在主選單中按一下 [使用者]。即會顯示此 [使用者] 頁面。

-

在搜尋方塊中輸入您要搜尋的使用者的全名、姓氏、名字或電子郵件地址。搜尋會傳回符合您條件的所有使用者。

用於比對使用者的條件取決於搜尋方塊上使用的語法

-

"somevalue"→ 執行字串"somevalue"的精確搜尋; -

*somevalue*→ 執行中綴搜尋,類似於LIKE '%somevalue%'DB 查詢; -

somevalue*或somevalue→ 執行字首搜尋,類似於LIKE 'somevalue%'DB 查詢。

-

屬性搜尋

-

在主選單中按一下 [使用者]。即會顯示此 [使用者] 頁面。

-

按一下 [預設搜尋] 按鈕,並將其切換為 [屬性搜尋]。

-

按一下 [選取屬性] 按鈕,並指定要搜尋的屬性。

-

勾選 [精確搜尋] 核取方塊以執行精確比對,或保持不勾選以使用屬性值的中綴搜尋。

-

按一下 [搜尋] 按鈕以執行搜尋。它會傳回符合條件的所有使用者。

|

在 [使用者] 頁面中執行的搜尋涵蓋 Keycloak 的資料庫和設定的使用者聯合後端(例如 LDAP)。如果聯合後端中找到的使用者尚未存在於 Keycloak 的資料庫中,則會將其匯入 Keycloak 的資料庫。 |

-

如需有關使用者聯合的更多資訊,請參閱 使用者聯合。

刪除使用者

您可以刪除不再需要存取應用程式的使用者。如果刪除使用者,也會刪除使用者設定檔和資料。

-

在選單中點擊 **Users**。將顯示 **Users** 頁面。

-

按一下 [檢視所有使用者] 以尋找要刪除的使用者。

或者,您可以使用搜尋列來尋找使用者。 -

按一下您要移除的使用者旁邊的動作選單中的 [刪除],然後確認刪除。

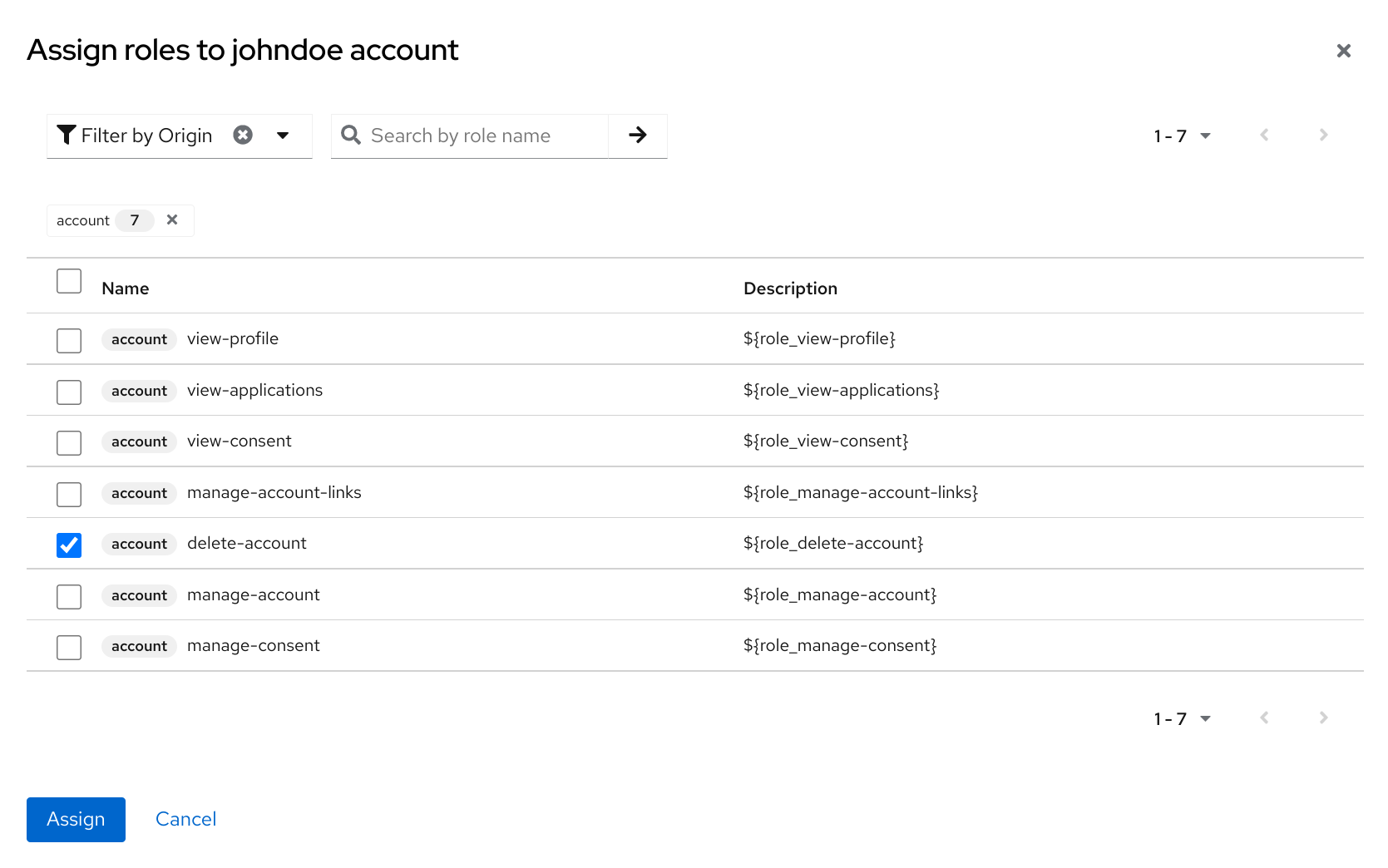

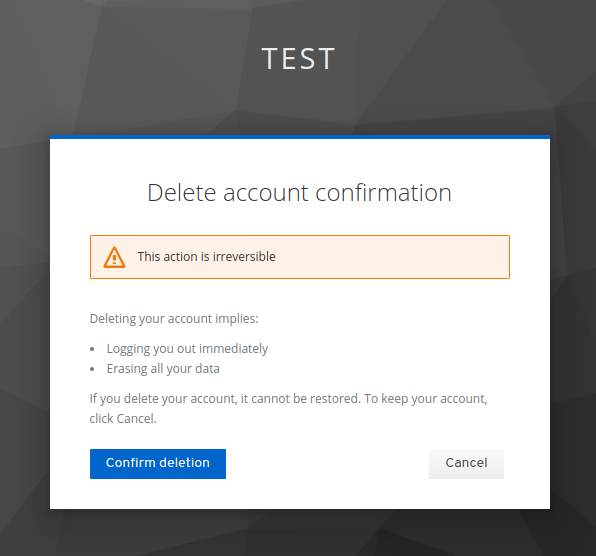

允許使用者刪除帳戶

如果您在管理主控台中啟用此功能,則終端使用者和應用程式可以在帳戶控制台中刪除其帳戶。啟用此功能後,您可以將該功能授予特定使用者。

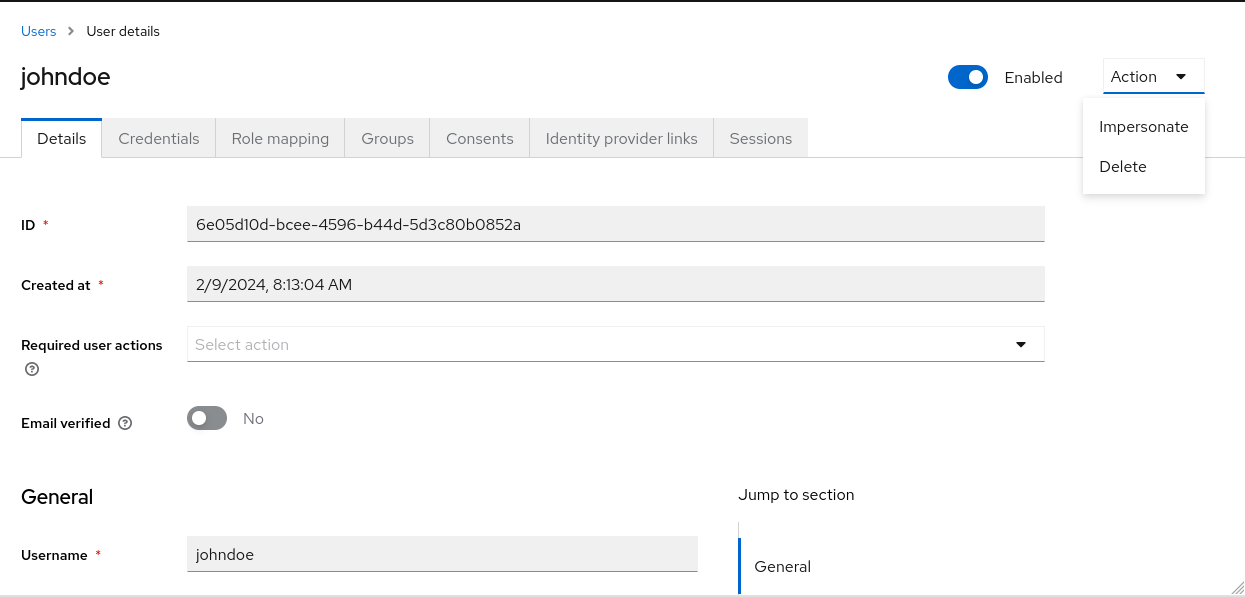

模擬使用者

具有適當權限的管理員可以模擬使用者。例如,如果使用者在應用程式中遇到錯誤,管理員可以模擬使用者以調查或複製該問題。

在領域中擁有 impersonation 角色的任何使用者都可以模擬使用者。

-

在選單中點擊 使用者。

-

點擊要模擬的使用者。

-

從 操作 清單中,選取 模擬。

-

如果管理員和使用者位於同一個領域,則管理員將會登出,並自動以被模擬的使用者身分登入。

-

如果管理員和使用者位於不同的領域,則管理員將保持登入狀態,並額外以該使用者在其領域中的身分登入。

-

在這兩種情況下,都會顯示被模擬使用者的 帳戶主控台。

-

有關指派管理權限的更多資訊,請參閱 管理主控台存取控制 章節。

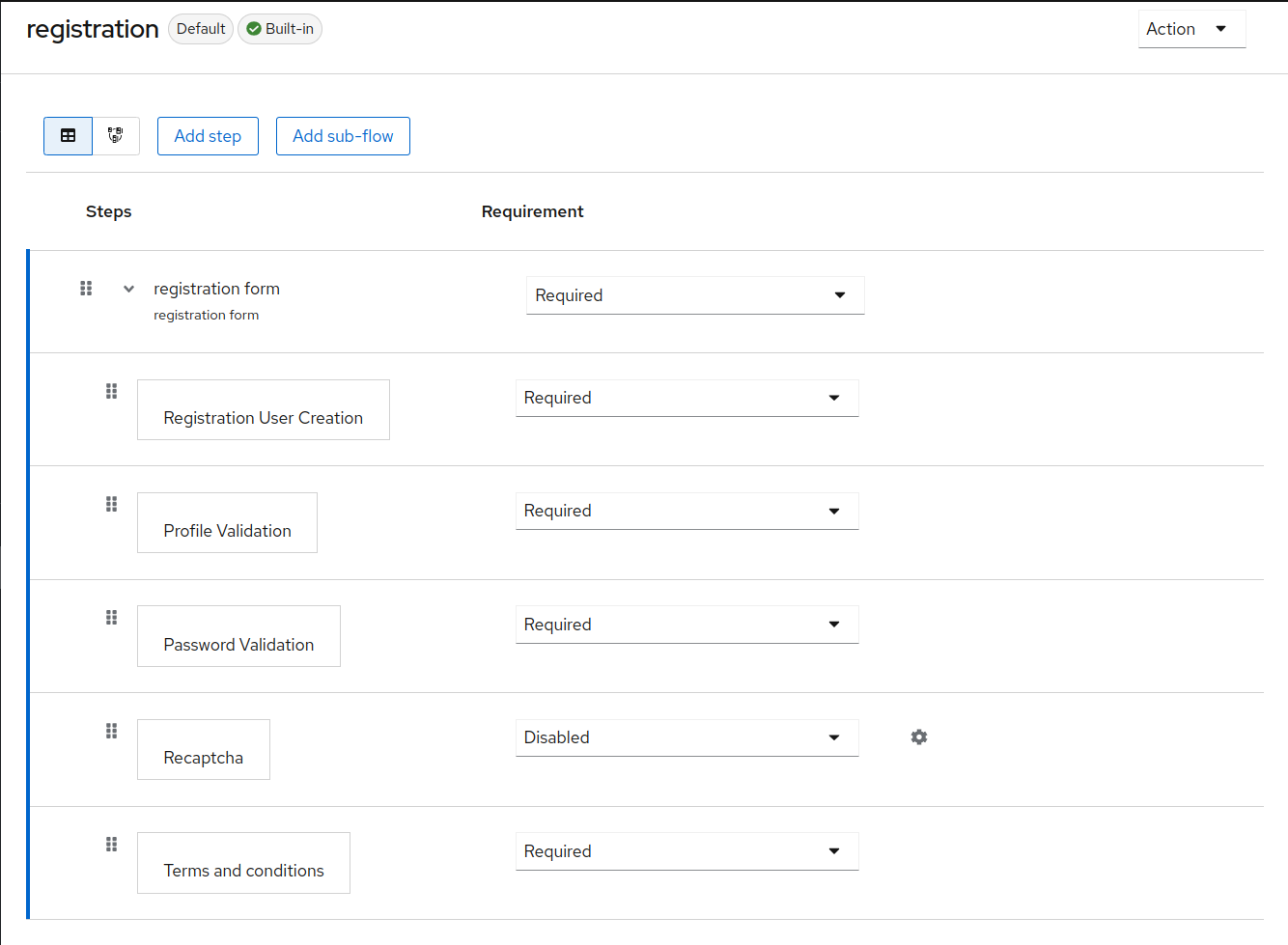

啟用 reCAPTCHA

為了防止機器人註冊,Keycloak 與 Google reCAPTCHA(請參閱 設定 Google reCAPTCHA)和 reCAPTCHA Enterprise(請參閱 設定 Google reCAPTCHA Enterprise)整合。預設主題 (register.ftl) 支援 v2(可見、基於核取方塊)和 v3(基於分數、不可見)reCAPTCHA(請參閱 選擇適當的 reCAPTCHA 金鑰類型)。

設定 Google reCAPTCHA

-

在瀏覽器中輸入以下 URL

https://www.google.com/recaptcha/admin/create -

建立 reCAPTCHA 並在 Challenge v2 (可見核取方塊) 或基於分數的 v3 (不可見) 之間選擇,以取得您的 reCAPTCHA 網站金鑰和密鑰。記錄它們以供此程序日後使用。

localhost 預設運作。您不必指定網域。 -

導覽至 Keycloak 管理主控台。

-

在選單中點擊驗證。

-

點擊流程索引標籤。

-

從清單中選取 註冊。

-

將 reCAPTCHA 要求設定為 必要。這會啟用 reCAPTCHA。

-

點擊 reCAPTCHA 列上的 齒輪圖示 ⚙️。

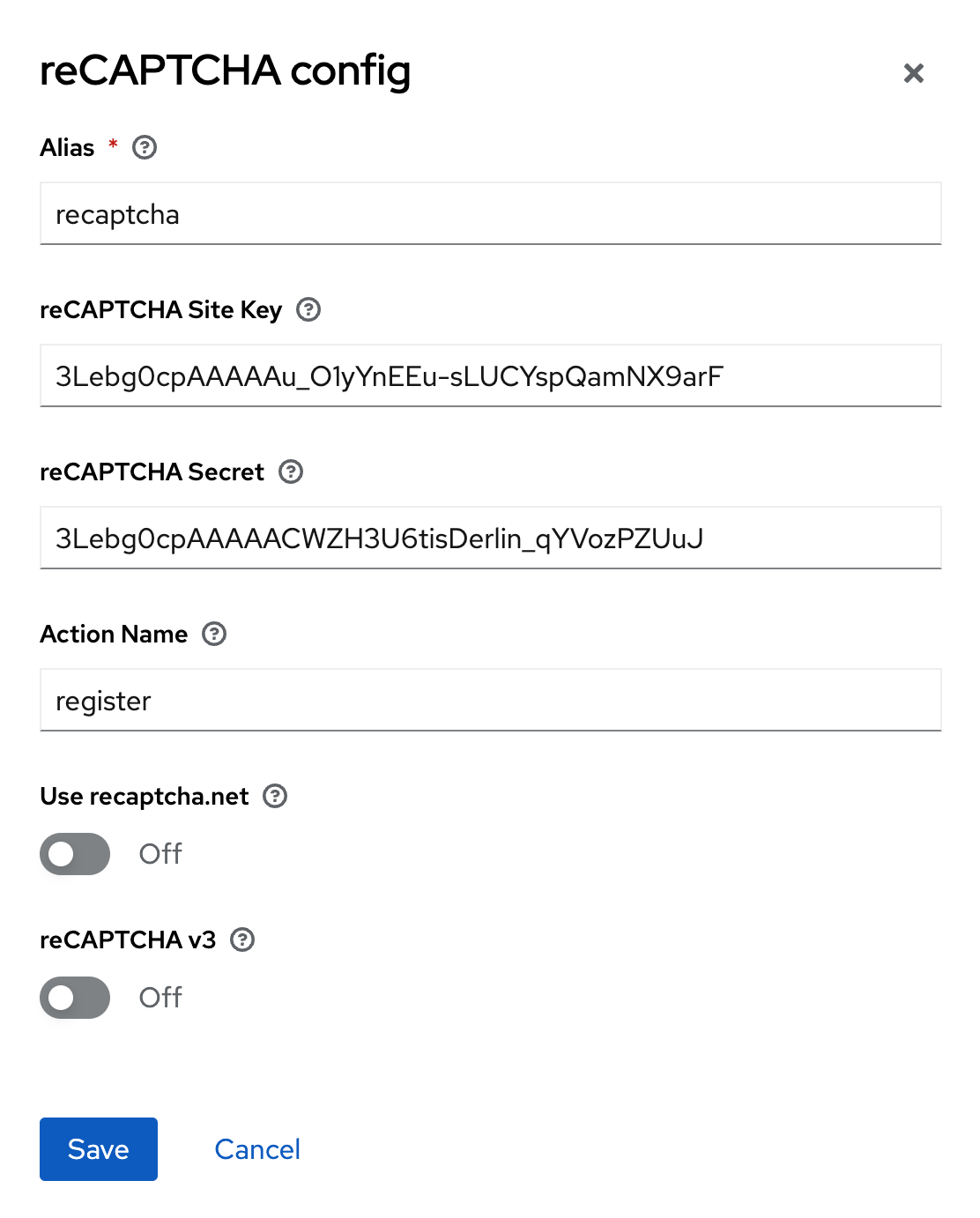

reCAPTCHA 設定

-

輸入從 Google reCAPTCHA 網站產生的 reCAPTCHA 網站金鑰。

-

輸入從 Google reCAPTCHA 網站產生的 reCAPTCHA 密鑰。

-

根據您的網站金鑰類型切換 reCAPTCHA v3:對於基於分數的 reCAPTCHA (v3) 開啟,對於挑戰 reCAPTCHA (v2) 關閉。

-

(選用)切換 使用 recaptcha.net 以使用

www.recatcha.net而非www.google.com網域來處理 Cookie。如需更多資訊,請參閱 reCAPTCHA 常見問題。

-

-

授權 Google 使用註冊頁面作為 iframe。

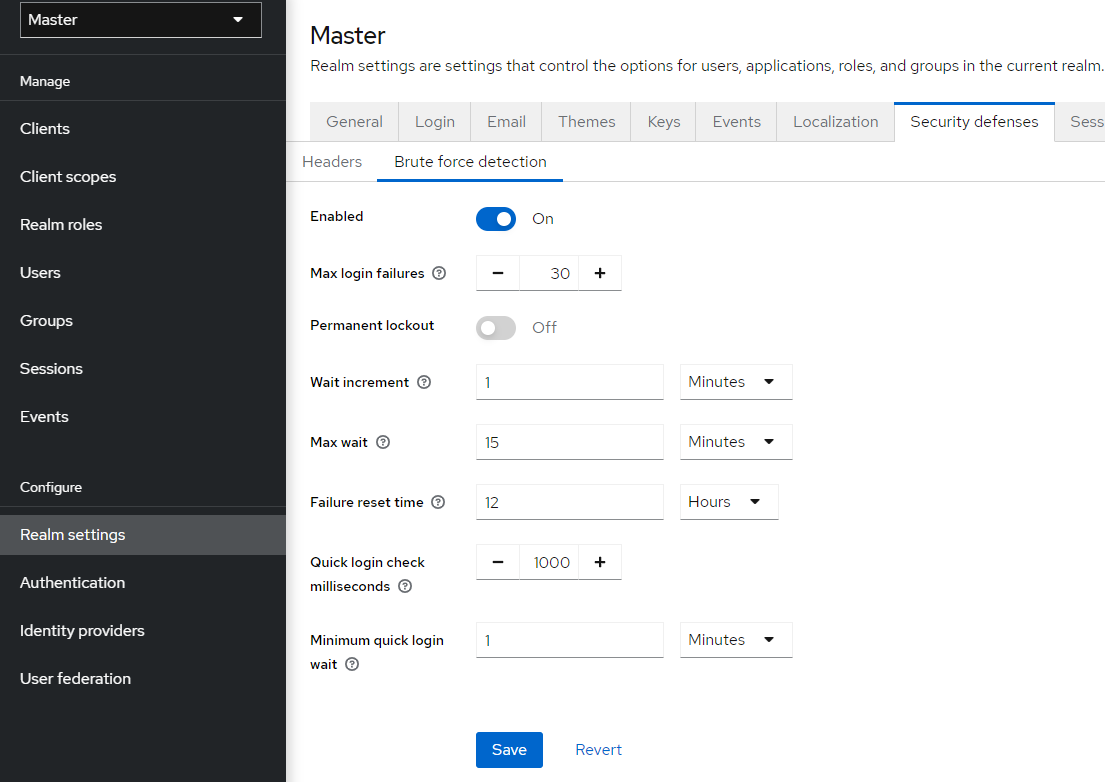

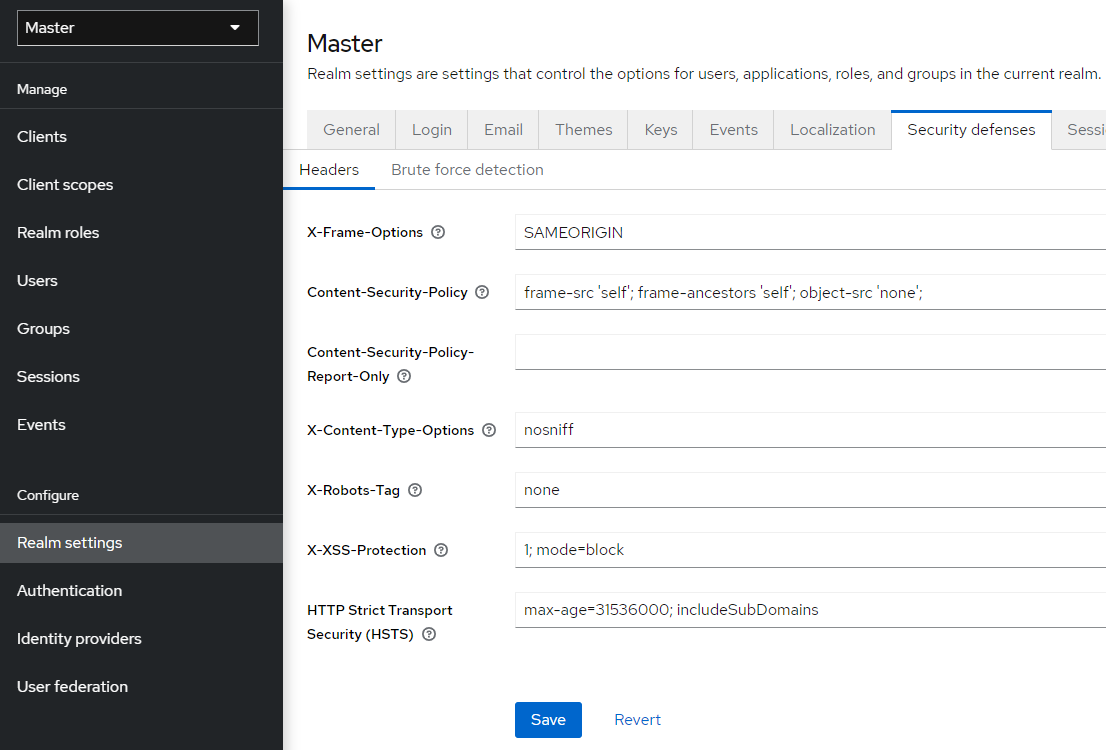

在 Keycloak 中,網站無法在 iframe 中包含登入頁面對話方塊。此限制旨在防止點擊劫持攻擊。您需要變更 Keycloak 中設定的預設 HTTP 回應標頭。 -

在選單中點擊領域設定。

-

點擊 安全性防禦 頁籤。

-

在 X-Frame-Options 標頭的欄位中輸入

https://www.google.com(如果您啟用了 使用 recaptcha.net,則輸入https//www.recaptcha.net)。 -

在 Content-Security-Policy 標頭的欄位中輸入

https://www.google.com(如果您啟用了 使用 recaptcha.net,則輸入https//www.recaptcha.net)。

-

設定 Google reCAPTCHA Enterprise

-

在瀏覽器中輸入以下 URL

https://developers.google.com/recaptcha/ -

為「網站」平台建立金鑰,並選擇所需的金鑰類型。保留 v3 reCAPTCHA (不可見) 的預設值,或針對 v2 reCAPTCHA (可見) 切換 使用核取方塊挑戰。記錄網站金鑰以供此程序日後使用。

localhost 預設運作。您不必指定網域。 -

在您的 Google Cloud 專案中,前往 憑證 並建立 API 金鑰。

為了提高安全性,點擊 編輯 API 金鑰 並新增 API 限制,以將金鑰限制為僅限 reCAPTCHA Enterprise API。 -

導覽至 Keycloak 管理主控台。

-

在選單中點擊驗證。

-

點擊流程索引標籤。

-

複製「註冊」流程。

-

將新流程繫結至 註冊流程。

-

編輯新流程

-

刪除 reCAPTCHA 步驟。

-

將 reCAPTCHA Enterprise 步驟新增為「註冊表單」(流程的第一個步驟)的子步驟。

-

-

將 reCAPTCHA Enterprise 要求設定為 必要。

-

點擊 reCAPTCHA Enterprise 列上的 齒輪圖示 ⚙️。

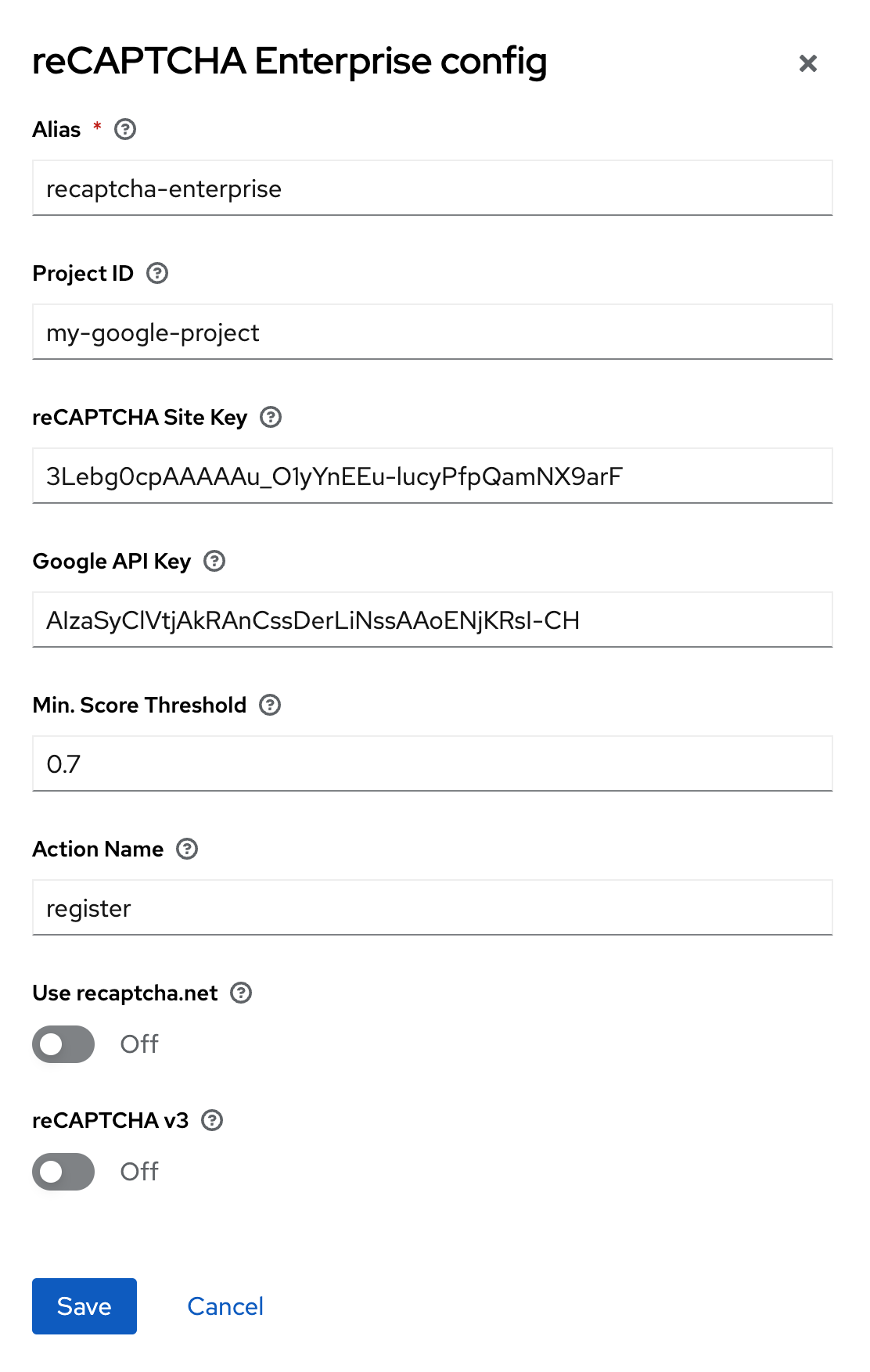

reCAPTCHA Enterprise 設定

-

輸入您 Google Cloud 主控台專案的 Recaptcha 專案 ID。

-

輸入在此程序開始時產生的 Recaptcha 網站金鑰。

-

輸入在此程序開始時產生的 Recaptcha API 金鑰。

-

根據您的網站金鑰類型切換 reCAPTCHA v3:對於基於分數的 reCAPTCHA (v3) 開啟,對於挑戰 reCAPTCHA (v2) 關閉。

-

(選用)根據您的需求自訂 最低分數臨界值。將其設定為介於 0.0 和 1.0 之間的最低分數,使用者必須在 reCAPTCHA 上達到該分數才能允許註冊。請參閱 解讀分數。

-

(選用)切換 使用 recaptcha.net 以使用

www.recatcha.net而非www.google.com網域來處理 Cookie。如需更多資訊,請參閱 reCAPTCHA 常見問題。

-

-

授權 Google 使用註冊頁面作為 iframe。如需詳細程序,請參閱 設定 Google reCAPTCHA 的最後步驟。

-

如需有關擴充和建立主題的更多資訊,請參閱伺服器開發人員指南。

Keycloak 收集的個人資料

預設情況下,Keycloak 會收集以下資料

-

基本使用者個人資料,例如使用者電子郵件、名字和姓氏。

-

用於社群帳號的基本使用者個人資料,以及使用社群登入時對社群帳號的參考。

-

為了稽核和安全性目的而收集的裝置資訊,例如 IP 位址、作業系統名稱和瀏覽器名稱。

Keycloak 中收集的資訊具有高度可自訂性。進行自訂時,請遵循以下準則

-

註冊和帳戶表單可以包含自訂欄位,例如生日、性別和國籍。管理員可以設定 Keycloak 從社群供應商或使用者儲存供應商 (例如 LDAP) 擷取資料。

-

Keycloak 會收集使用者憑證,例如密碼、OTP 代碼和 WebAuthn 公鑰。此資訊已加密並儲存在資料庫中,因此 Keycloak 管理員無法看到。每種類型的憑證都可以包含非機密的中繼資料,管理員可以看見這些資料,例如用於雜湊密碼的演算法和用於雜湊密碼的雜湊迭代次數。

-

啟用授權服務和 UMA 支援後,Keycloak 可以保存有關特定使用者是其擁有者的某些物件的資訊。

管理使用者工作階段

當使用者登入領域時,Keycloak 會為每個使用者維護一個使用者工作階段,並記住使用者在工作階段中造訪的每個用戶端。領域管理員可以對每個使用者工作階段執行多種操作

-

檢視領域的登入統計資訊。

-

檢視作用中的使用者及其登入位置。

-

將使用者登出其工作階段。

-

撤銷權杖。

-

設定權杖逾時。

-

設定工作階段逾時。

管理工作階段

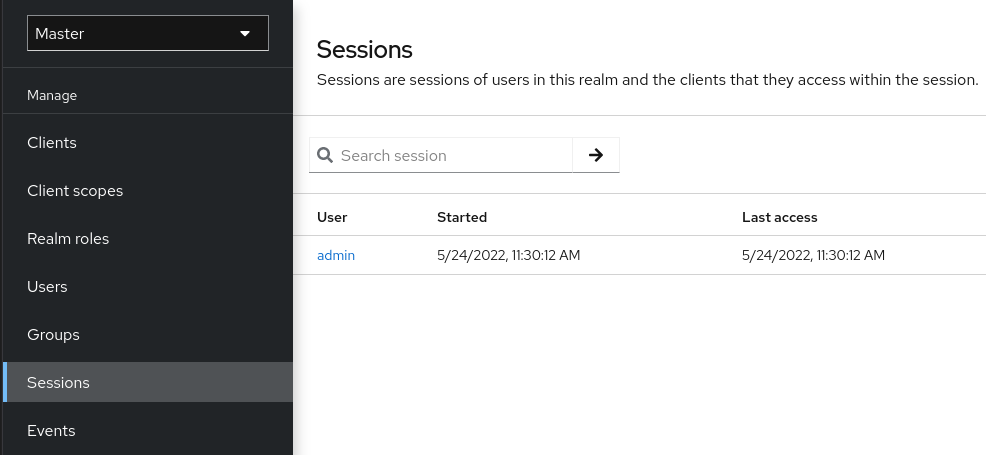

若要查看 Keycloak 中作用中用戶端和工作階段的頂層檢視,請從功能表點擊 工作階段。

登出所有作用中的工作階段

您可以登出 realm 中的所有使用者。從 Action 清單中,選取 Sign out all active sessions(登出所有活動中的工作階段)。所有 SSO cookie 都會失效。Keycloak 會使用 Keycloak OIDC 用戶端配接器通知用戶端登出事件。在作用中的瀏覽器工作階段中請求驗證的用戶端必須重新登入。SAML 等用戶端類型不會收到後端通道登出請求。

|

按一下 Sign out all active sessions(登出所有活動中的工作階段)不會撤銷未完成的存取權杖。未完成的權杖必須自然過期。對於使用 Keycloak OIDC 用戶端配接器的用戶端,您可以推送 撤銷原則 以撤銷權杖,但這不適用於其他配接器。 |

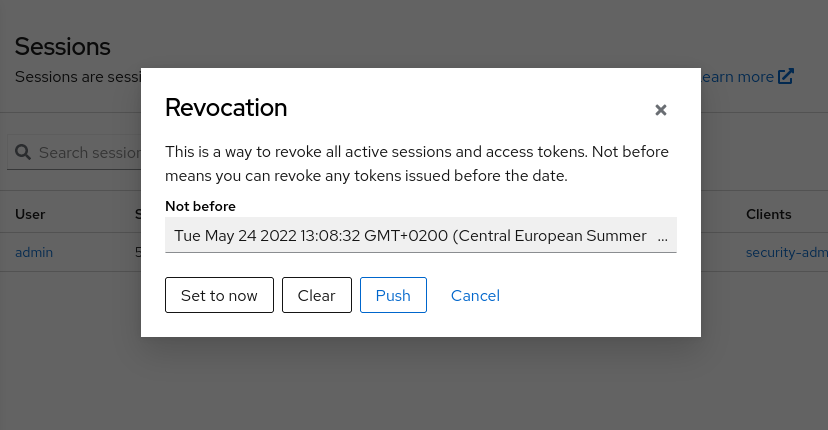

撤銷活動中的工作階段

如果您的系統遭到入侵,您可以撤銷所有活動中的工作階段和存取權杖。

-

在功能表中按一下 Sessions(工作階段)。

-

從 Actions(動作)清單中,選取 Revocation(撤銷)。

撤銷

-

指定時間和日期,在此時間和日期之前發出的工作階段或權杖會使用此主控台失效。

-

按一下 Set to now(設為現在)將原則設定為目前的時間和日期。

-

按一下 Push(推送)以將此撤銷原則推送至任何已註冊並使用 Keycloak OIDC 用戶端配接器的 OIDC 用戶端。

-

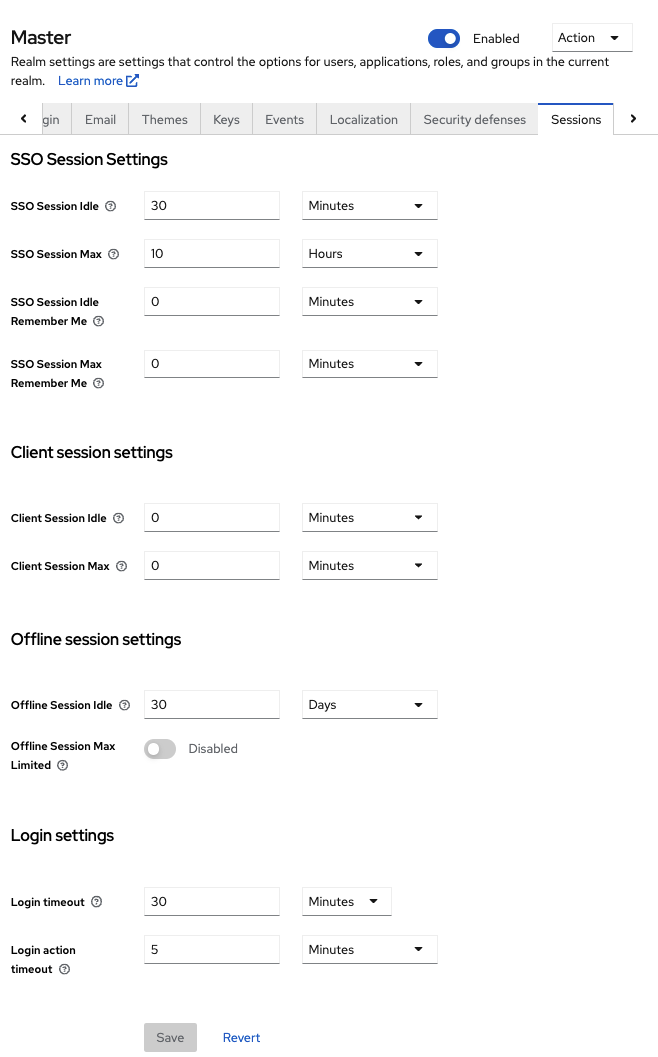

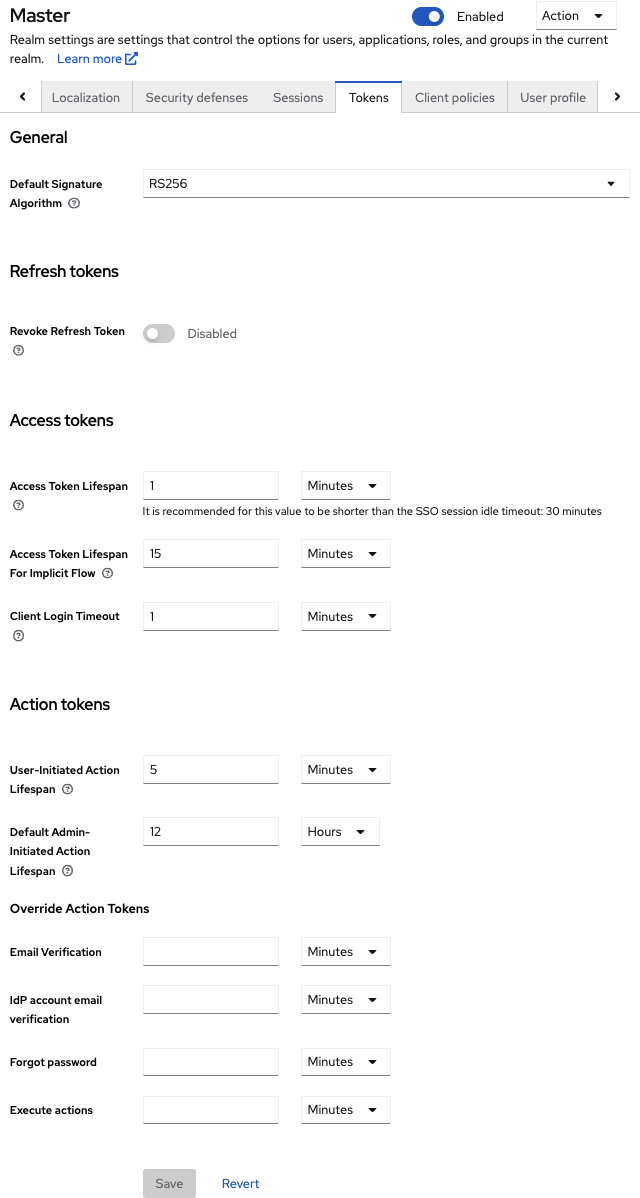

工作階段和權杖逾時

Keycloak 包含透過 Realm settings(領域設定)功能表中的 Sessions(工作階段)和 Tokens(權杖)索引標籤來控制工作階段、cookie 和權杖逾時的功能。

| 設定 | 說明 |

|---|---|

SSO Session Idle(SSO 工作階段閒置) |

此設定僅適用於 OIDC 用戶端。如果使用者閒置時間超過此逾時時間,則使用者工作階段會失效。當用戶端請求驗證或傳送重新整理權杖請求時,此逾時值會重設。Keycloak 會在閒置逾時時間中加入一段時間,才會使工作階段失效。請參閱本節稍後的注意事項。 |

SSO Session Max(SSO 工作階段最大值) |

使用者工作階段過期的最長時間。 |

SSO Session Idle Remember Me(SSO 工作階段閒置記住我) |

此設定與標準的 SSO Session Idle(SSO 工作階段閒置)組態類似,但專門用於啟用 Remember Me(記住我)的登入。當使用者在登入時按一下 Remember Me(記住我)時,可以指定較長的工作階段閒置逾時時間。此設定為選用組態,如果其值不超過零,則會使用與 SSO Session Idle(SSO 工作階段閒置)組態相同的閒置逾時時間。 |

SSO Session Max Remember Me(SSO 工作階段最大值記住我) |

此設定與標準的 SSO Session Max(SSO 工作階段最大值)類似,但專門用於 Remember Me(記住我)登入。當使用者在登入時按一下 Remember Me(記住我)時,可以指定較長的工作階段。此設定為選用組態,如果其值不超過零,則會使用與 SSO Session Max(SSO 工作階段最大值)組態相同的工作階段生命週期。 |

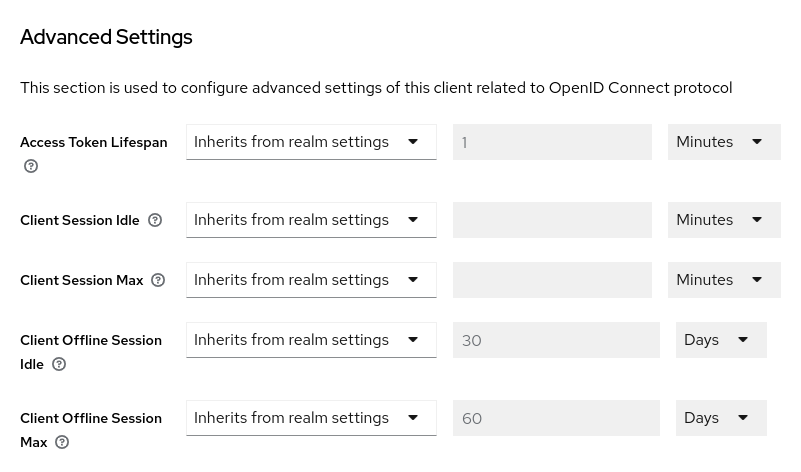

Client Session Idle(用戶端工作階段閒置) |

用戶端工作階段的閒置逾時時間。如果使用者閒置時間超過此逾時時間,則用戶端工作階段會失效,且重新整理權杖請求會增加閒置逾時時間。此設定永遠不會影響一般 SSO 使用者工作階段,此工作階段是唯一的。請注意,SSO 使用者工作階段是零個或多個用戶端工作階段的父項,每當使用者登入不同的用戶端應用程式時,就會建立一個用戶端工作階段。此值應指定比 SSO Session Idle(SSO 工作階段閒置)更短的閒置逾時時間。使用者可以在 Advanced Settings(進階設定)用戶端索引標籤中覆寫個別用戶端的此設定。此設定為選用組態,當設定為零時,會使用與 SSO Session Idle(SSO 工作階段閒置)組態相同的閒置逾時時間。 |

Client Session Max(用戶端工作階段最大值) |

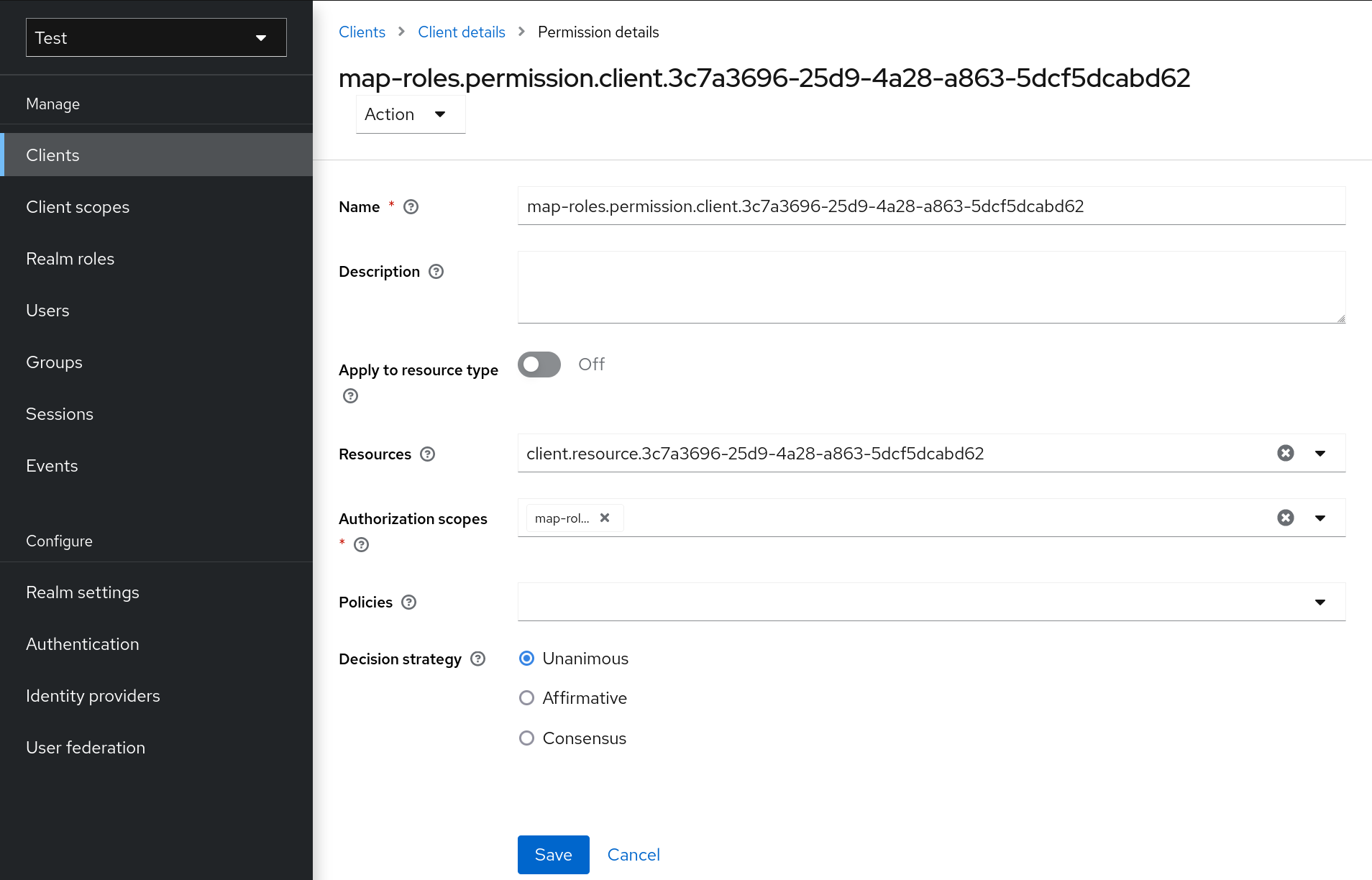

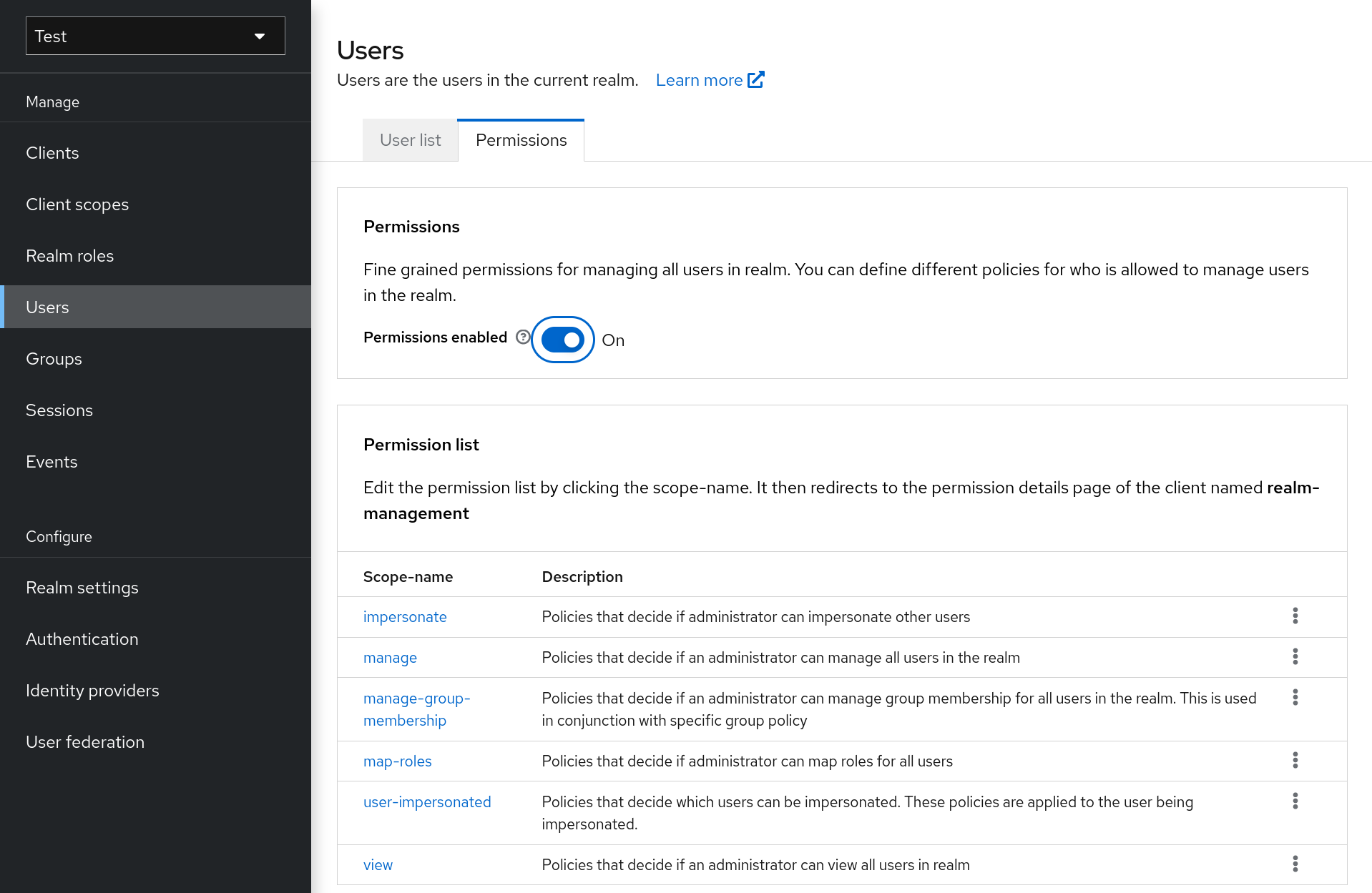

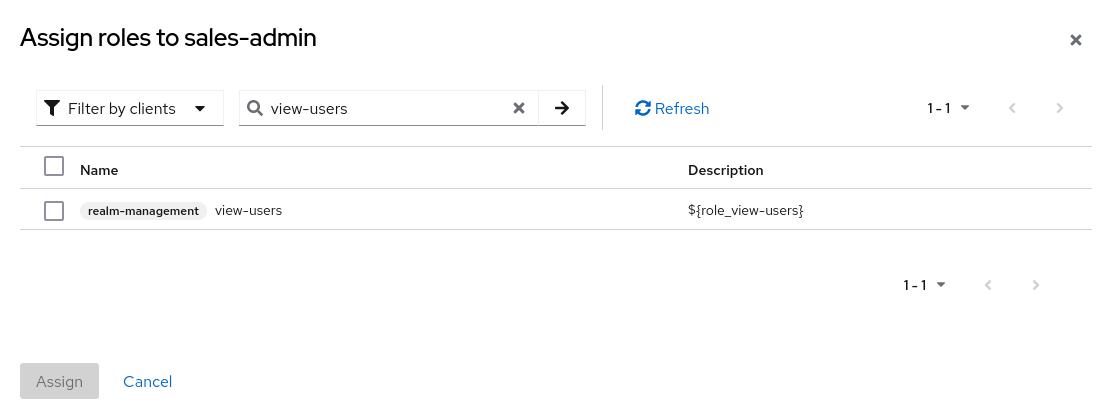

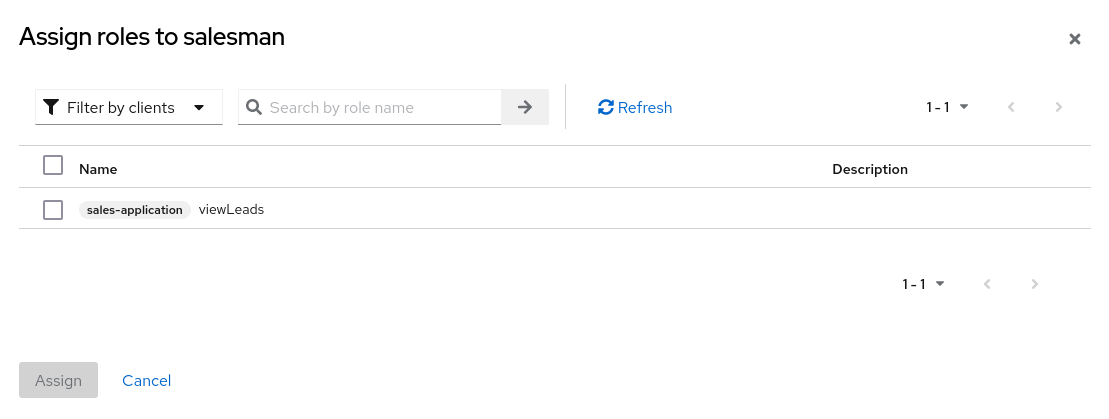

用戶端工作階段的最大時間,以及重新整理權杖過期並失效之前的時間。如同先前的選項,此設定永遠不會影響 SSO 使用者工作階段,且應指定比 SSO Session Max(SSO 工作階段最大值)更短的值。使用者可以在 Advanced Settings(進階設定)用戶端索引標籤中覆寫個別用戶端的此設定。此設定為選用組態,當設定為零時,會使用與 SSO Session Max(SSO 工作階段最大值)組態相同的最大逾時時間。 |

Offline Session Idle(離線工作階段閒置) |

此設定用於離線存取。工作階段保持閒置的時間量,之後 Keycloak 會撤銷其離線權杖。Keycloak 會在閒置逾時時間中加入一段時間,才會使工作階段失效。請參閱本節稍後的注意事項。 |

Offline Session Max Limited(離線工作階段最大值限制) |

此設定用於離線存取。如果此旗標為 Enabled(已啟用),Offline Session Max(離線工作階段最大值)可以控制離線權杖保持作用的最長時間,無論使用者活動如何。如果旗標為 Disabled(已停用),離線工作階段永遠不會因生命週期而過期,只會因閒置而過期。一旦啟用此選項,即可設定 Offline Session Max(離線工作階段最大值)(領域層級的全域選項)和 Client Offline Session Max(用戶端離線工作階段最大值)(Advanced Settings(進階設定)索引標籤中的特定用戶端層級選項)。 |

Offline Session Max(離線工作階段最大值) |

此設定用於離線存取,這是 Keycloak 撤銷對應離線權杖之前的最長時間。此選項控制離線權杖保持作用的最長時間,無論使用者活動如何。 |

Login timeout(登入逾時) |

登入必須花費的總時間。如果驗證所花費的時間超過此時間,使用者必須重新開始驗證程序。 |

Login action timeout(登入動作逾時) |

在驗證程序期間,使用者在任何一個頁面可以停留的最長時間。 |

| 設定 | 說明 |

|---|---|

Default Signature Algorithm(預設簽名演算法) |

用於為領域指派權杖的預設演算法。 |

Revoke Refresh Token(撤銷重新整理權杖) |

當 Enabled(已啟用)時,Keycloak 會撤銷重新整理權杖,並發出用戶端必須使用的另一個權杖。此動作適用於執行重新整理權杖流程的 OIDC 用戶端。 |

Access Token Lifespan(存取權杖生命週期) |

當 Keycloak 建立 OIDC 存取權杖時,此值會控制權杖的生命週期。 |

Access Token Lifespan For Implicit Flow(隱含流程的存取權杖生命週期) |

使用隱含流程時,Keycloak 不會提供重新整理權杖。針對隱含流程建立的存取權杖存在個別的逾時時間。 |

Client login timeout(用戶端登入逾時) |

用戶端必須在 OIDC 中完成授權碼流程的最長時間。 |

User-Initiated Action Lifespan(使用者起始的動作生命週期) |

使用者動作權限過期的最長時間。請將此值設為較短時間,因為使用者通常會快速回應自行建立的動作。 |

Default Admin-Initiated Action Lifespan(預設管理員起始的動作生命週期) |

管理員傳送給使用者的動作權限過期的最長時間。請將此值設為較長時間,以便管理員可以向離線使用者傳送電子郵件。管理員可以在發出權杖之前覆寫預設的逾時時間。 |

Email Verification(電子郵件驗證) |

指定電子郵件驗證的獨立逾時時間。 |

IdP account email verification(IdP 帳戶電子郵件驗證) |

指定 IdP 帳戶電子郵件驗證的獨立逾時時間。 |

Forgot password(忘記密碼) |

指定忘記密碼的獨立逾時時間。 |

Execute actions(執行動作) |

指定執行動作的獨立逾時時間。 |

|

只有在持續使用者工作階段未啟用的情況下,才會套用以下邏輯 針對閒置逾時時間,工作階段存在兩分鐘的活動時間視窗。例如,當您將逾時時間設定為 30 分鐘時,工作階段會在 32 分鐘後過期。 在叢集和跨資料中心環境中的某些情況下,此動作是必要的,在這些情況下,權杖會在即將過期之前在一個叢集節點上重新整理,而其他叢集節點會錯誤地將工作階段視為已過期,因為它們尚未收到來自重新整理節點關於成功重新整理的訊息。 |

離線存取

在離線存取登入期間,用戶端應用程式會請求離線權杖,而不是重新整理權杖。如果使用者登出,用戶端應用程式會儲存此離線權杖,並可以在未來登入時使用。如果您的應用程式需要在使用者未連線時代表使用者執行離線動作,此動作會很有用。例如,定期資料備份。

用戶端應用程式負責將離線權杖持續儲存在儲存空間中,然後使用它從 Keycloak 伺服器擷取新的存取權杖。

重新整理權杖和離線權杖之間的差異在於,離線權杖永遠不會過期,且不受 SSO Session Idle(SSO 工作階段閒置)逾時和 SSO Session Max(SSO 工作階段最大值)生命週期的約束。離線權杖在使用者登出後仍然有效。您必須至少每 30 天或針對 Offline Session Idle(離線工作階段閒置)的值使用離線權杖執行一次重新整理權杖動作。

如果您啟用Offline Session Max Limited(離線工作階段最大值限制),即使您使用離線權杖執行重新整理權杖動作,離線權杖也會在 60 天後過期。您可以在管理主控台中變更此值Offline Session Max(離線工作階段最大值)。

使用離線存取時,可以在用戶端層級覆寫用戶端閒置和最大逾時時間。用戶端 Advanced Settings(進階設定)索引標籤中的 Client Offline Session Idle(用戶端離線工作階段閒置)和 Client Offline Session Max(用戶端離線工作階段最大值)選項,可讓您針對特定應用程式設定較短的離線逾時時間。請注意,用戶端工作階段值也會控制重新整理權杖過期,但它們永遠不會影響全域離線使用者 SSO 工作階段。只有當領域層級的 Offline Session Max Limited(離線工作階段最大值限制)為 Enabled(已啟用)時,才會在用戶端中評估 Client Offline Session Max(用戶端離線工作階段最大值)選項。

如果您啟用 Revoke Refresh Token(撤銷重新整理權杖)選項,則您只能使用每個離線權杖一次。重新整理後,您必須儲存來自重新整理回應的新離線權杖,而不是先前的權杖。

使用者可以在 User Account Console(使用者帳戶主控台)中檢視和撤銷 Keycloak 授予他們的離線權杖。管理員可以在管理主控台的 Consents(同意)索引標籤中撤銷個別使用者的離線權杖。管理員可以在每個用戶端的 Offline Access(離線存取)索引標籤中檢視所有發出的離線權杖。管理員可以設定撤銷原則來撤銷離線權杖。

若要發出離線權杖,使用者必須具有領域層級 offline_access 角色的角色對應。用戶端的範圍中也必須具有該角色。用戶端必須將 offline_access 用戶端範圍以 Optional client scope(選用用戶端範圍)新增至角色,預設會執行此動作。

客戶端可以透過在發送授權請求給 Keycloak 時,加入參數 scope=offline_access 來請求離線令牌。當您使用 Keycloak OIDC 客戶端適配器來訪問應用程式的安全 URL(例如 https://127.0.0.1:8080/customer-portal/secured?scope=offline_access)時,它會自動加入此參數。如果將 scope=offline_access 加入身份驗證請求主體中,直接存取授權和服務帳戶也支援離線令牌。

Keycloak 預設會將其內部離線使用者和離線客戶端會話的快取限制為 10000 個條目,這將減少離線會話的整體記憶體使用量。從記憶體中逐出的項目會在需要時從資料庫按需載入。若要為快取設定不同的大小,請編輯 Keycloak 的快取設定檔,為這些快取設定 <memory max-count="..."/>。

如果您停用了 persistent-user-sessions 功能,可以使用縮短匯入離線會話生命週期的設定選項來降低記憶體需求。這些會話將在指定的生命週期後從 Infinispan 快取中逐出,但仍然可在資料庫中取得。這將降低記憶體消耗,特別是對於具有大量離線會話的部署。

若要指定離線使用者會話的生命週期覆寫,請使用以下參數啟動 Keycloak 伺服器

--spi-user-sessions-infinispan-offline-session-cache-entry-lifespan-override=<lifespan-in-seconds>同樣地,對於離線客戶端會話

--spi-user-sessions-infinispan-offline-client-session-cache-entry-lifespan-override=<lifespan-in-seconds>暫時性會話

您可以在 Keycloak 中執行暫時性會話。當使用暫時性會話時,Keycloak 不會在成功身份驗證後建立使用者會話。Keycloak 會為當前成功驗證使用者的請求範圍建立一個臨時的暫時性會話。Keycloak 可以在身份驗證後使用暫時性會話執行協定對應器。

當令牌使用暫時性會話發出時,令牌的 sid 和 session_state 通常是空的。因此,在暫時性會話期間,客戶端應用程式無法重新整理令牌或驗證特定會話。有時這些動作是不必要的,因此您可以避免持久化使用者會話的額外資源使用。此會話可節省效能、記憶體和網路通訊(在叢集和跨資料中心環境中)資源。

目前,僅在禁用令牌重新整理的服務帳戶身份驗證期間自動使用暫時性會話。請注意,除非客戶端開關 `Use refresh tokens for client credentials grant` 明確啟用,否則在服務帳戶身份驗證期間會自動禁用令牌重新整理。

使用角色和群組指派權限

角色和群組具有類似的目的,即授予使用者使用應用程式的權限。群組是您在其中應用角色和屬性的使用者集合。角色定義特定的應用程式權限和存取控制。

角色通常適用於一種使用者類型。例如,一個組織可能包含 admin、user、manager 和 employee 角色。應用程式可以將存取權限指派給角色,然後將多個使用者指派給該角色,以便使用者擁有相同的存取權限。例如,管理控制台具有授予使用者存取管理控制台不同部分的權限的角色。

角色有一個全域命名空間,每個客戶端也有其自己的專用命名空間,可以在其中定義角色。

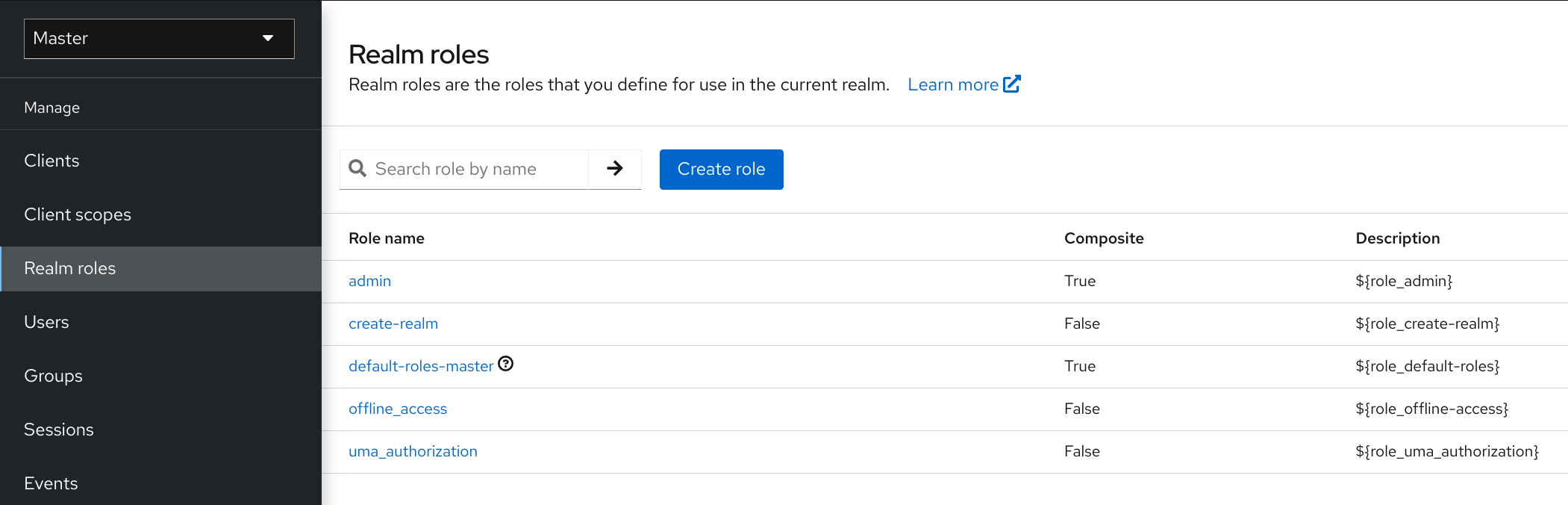

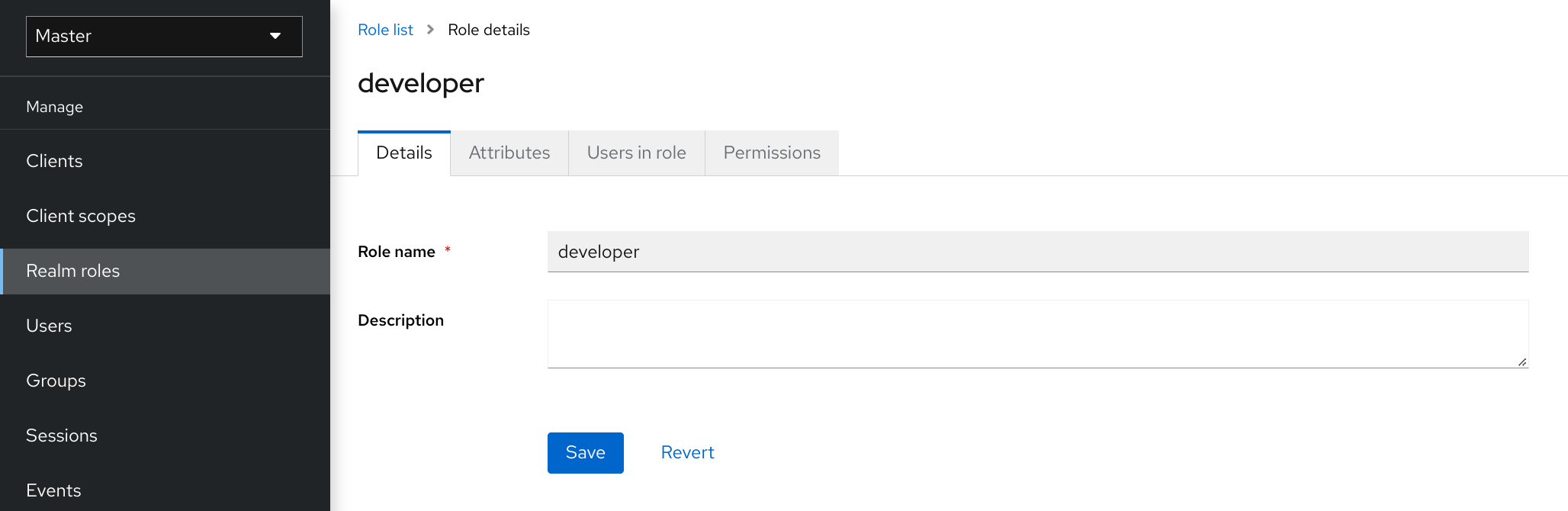

建立領域角色

領域級別角色是用於定義角色的命名空間。若要查看角色清單,請在選單中按一下 Realm Roles。

-

按一下 Create Role。

-

輸入 Role Name。

-

輸入 Description。

-

點擊 儲存。

可以使用 ${var-name} 字串指定替換變數來本地化 description 欄位。本地化值會在主題的屬性檔案中設定為您的主題。如需更多詳細資訊,請參閱 伺服器開發人員指南。

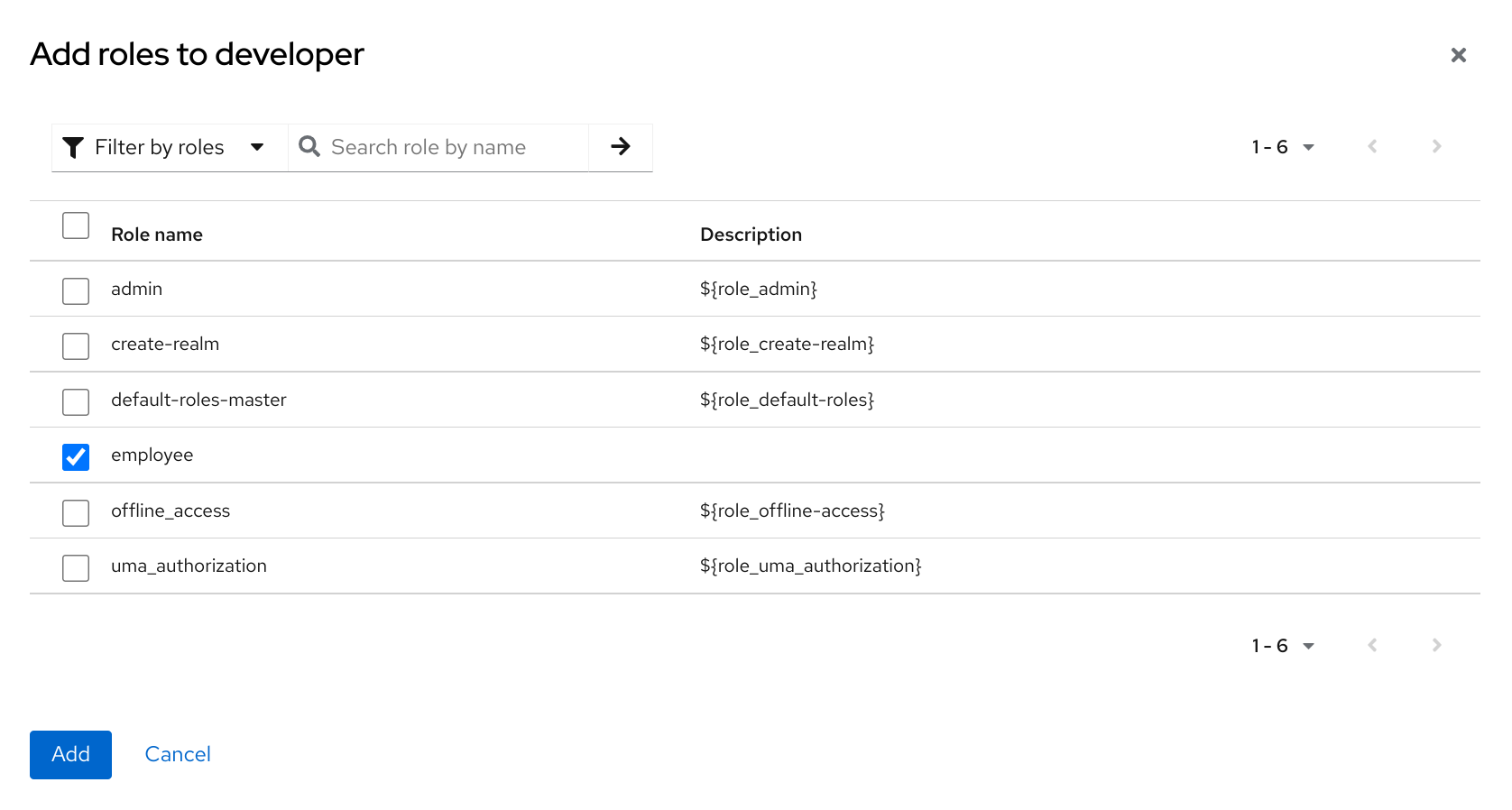

將角色轉換為複合角色

任何領域或客戶端級別的角色都可以成為複合角色。複合角色是一個與一個或多個其他角色相關聯的角色。當複合角色對應到使用者時,使用者會獲得與複合角色相關聯的角色。這種繼承是遞迴的,因此使用者也會繼承複合的任何複合。但是,我們建議不要過度使用複合角色。

-

在選單中按一下 Realm Roles。

-

按一下您要轉換的角色。

-

從 Action 清單中,選取 Add associated roles。

角色選擇 UI 會顯示在頁面上,您可以將領域級別和客戶端級別的角色與您正在建立的複合角色相關聯。

在此範例中,employee 領域級別角色與 developer 複合角色相關聯。任何具有 developer 角色的使用者也會繼承 employee 角色。

|

在建立令牌和 SAML 斷言時,任何複合也會將其相關聯的角色新增到傳回給客戶端的身份驗證回應的宣告和斷言中。 |

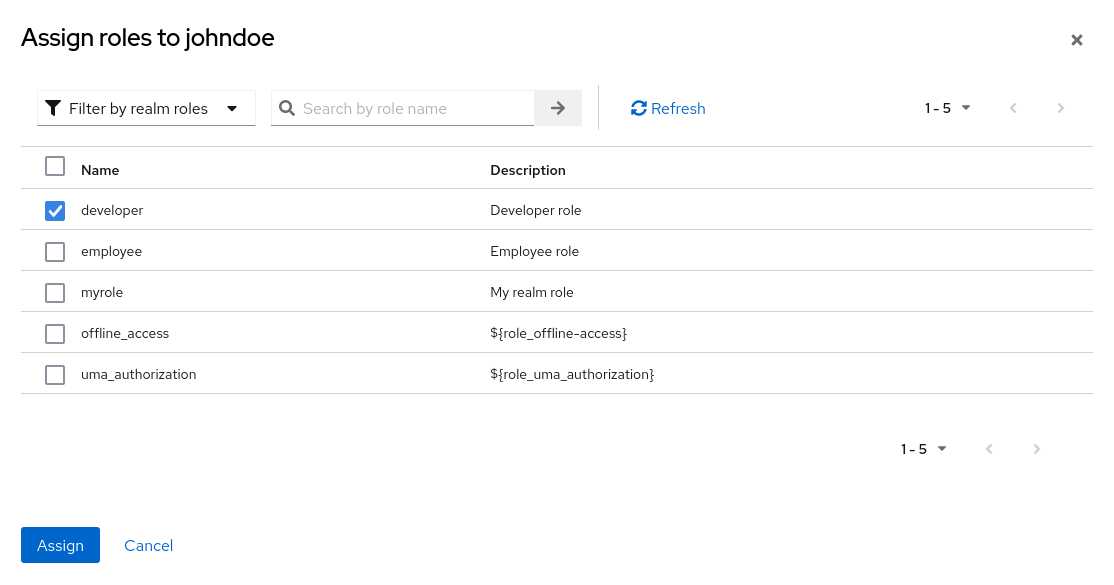

指派角色對應

您可以透過該使用者的 Role Mappings 索引標籤,將角色對應指派給使用者。

-

在選單中點擊 使用者。

-

按一下您想要在其上執行角色對應的使用者。

-

按一下 Role mappings 索引標籤。

-

按一下 Assign role。

-

從對話方塊中選取您要指派給使用者的角色。

-

點擊 指派。

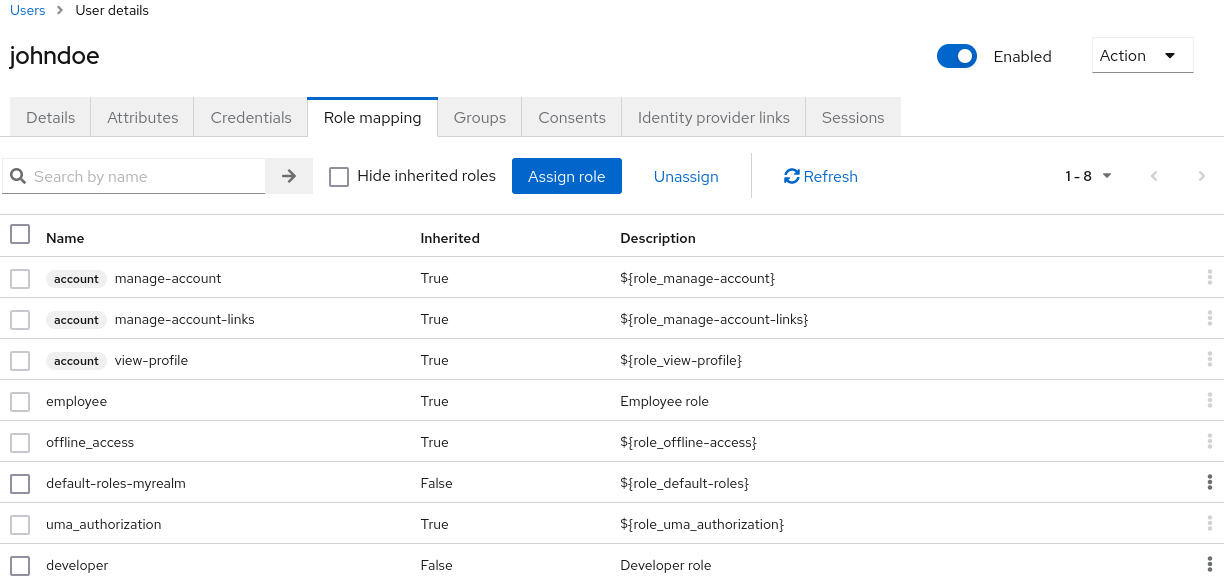

在前面的範例中,我們將複合角色 developer 指派給使用者。該角色是在複合角色主題中建立的。

當指派 developer 角色時,與 developer 複合相關聯的 employee 角色會顯示為 Inherited「True」。Inherited 角色是明確指派給使用者的角色,以及從複合繼承的角色。

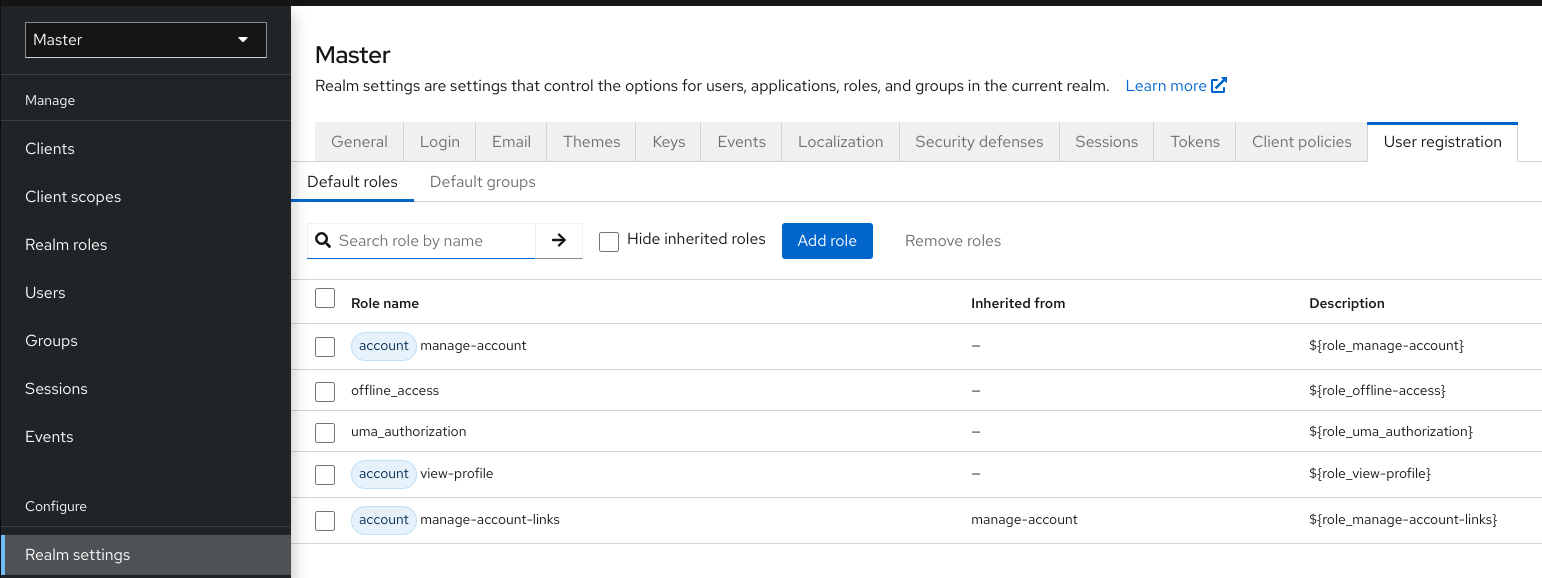

使用預設角色

當使用者透過身分識別中介建立或匯入時,使用預設角色自動指派使用者角色對應。

-

點擊功能表中的 領域設定。

-

按一下 User registration 索引標籤。

預設角色

此螢幕擷取畫面顯示一些 *預設角色* 已經存在。

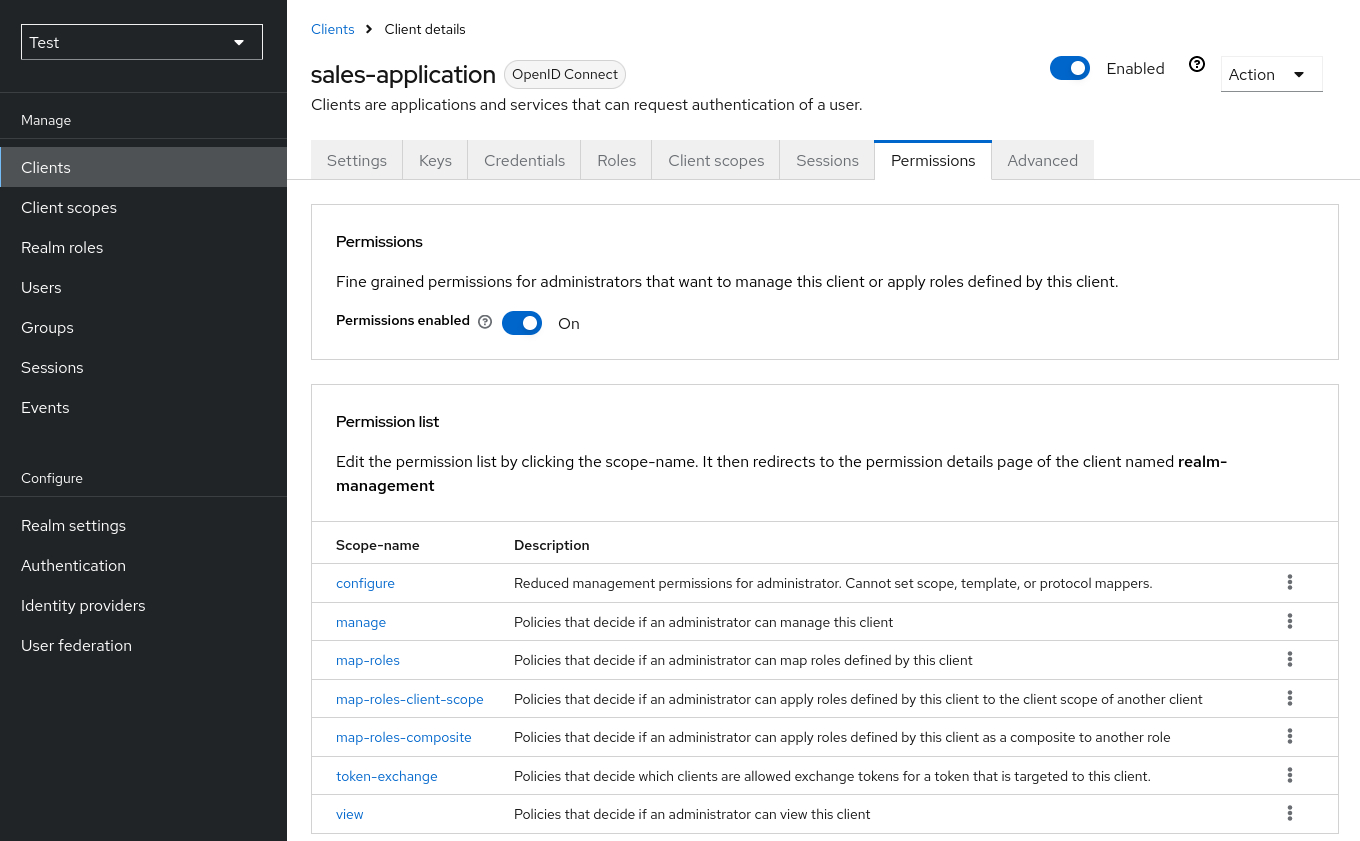

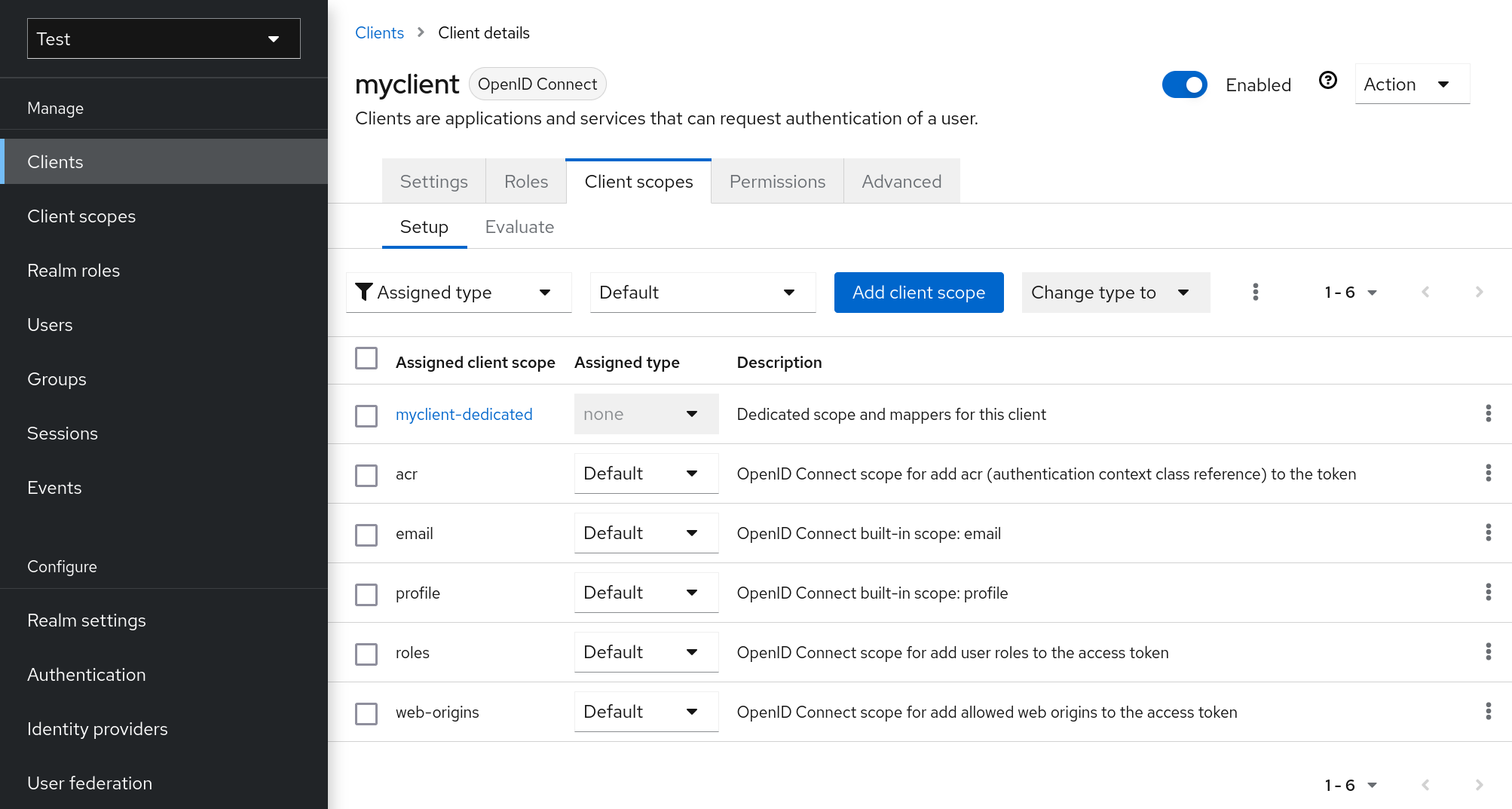

角色範圍對應

在建立 OIDC 存取令牌或 SAML 斷言時,使用者角色對應會成為令牌或斷言中的宣告。應用程式使用這些宣告來對應用程式控制的資源做出存取決策。Keycloak 會對存取令牌進行數位簽章,應用程式會重複使用這些令牌來叫用遠端受保護的 REST 服務。但是,這些令牌具有相關的風險。攻擊者可以取得這些令牌並使用其權限來危害您的網路。若要防止這種情況,請使用角色範圍對應。

角色範圍對應會限制存取令牌內宣告的角色。當客戶端請求使用者身份驗證時,他們收到的存取令牌僅包含明確指定給客戶端範圍的角色對應。結果是,您限制了每個個別存取令牌的權限,而不是授予客戶端存取所有使用者權限的權限。

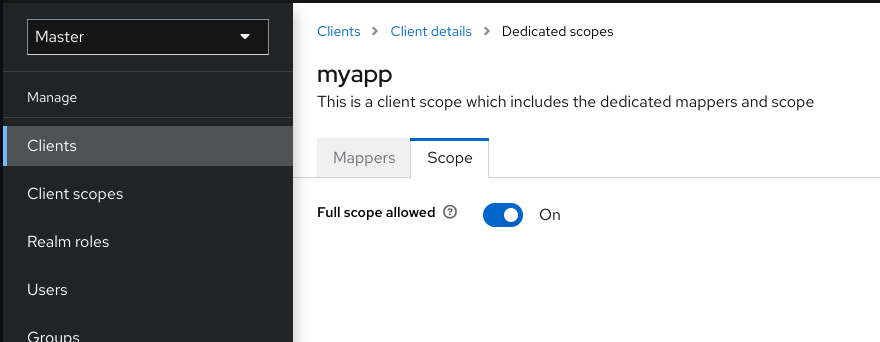

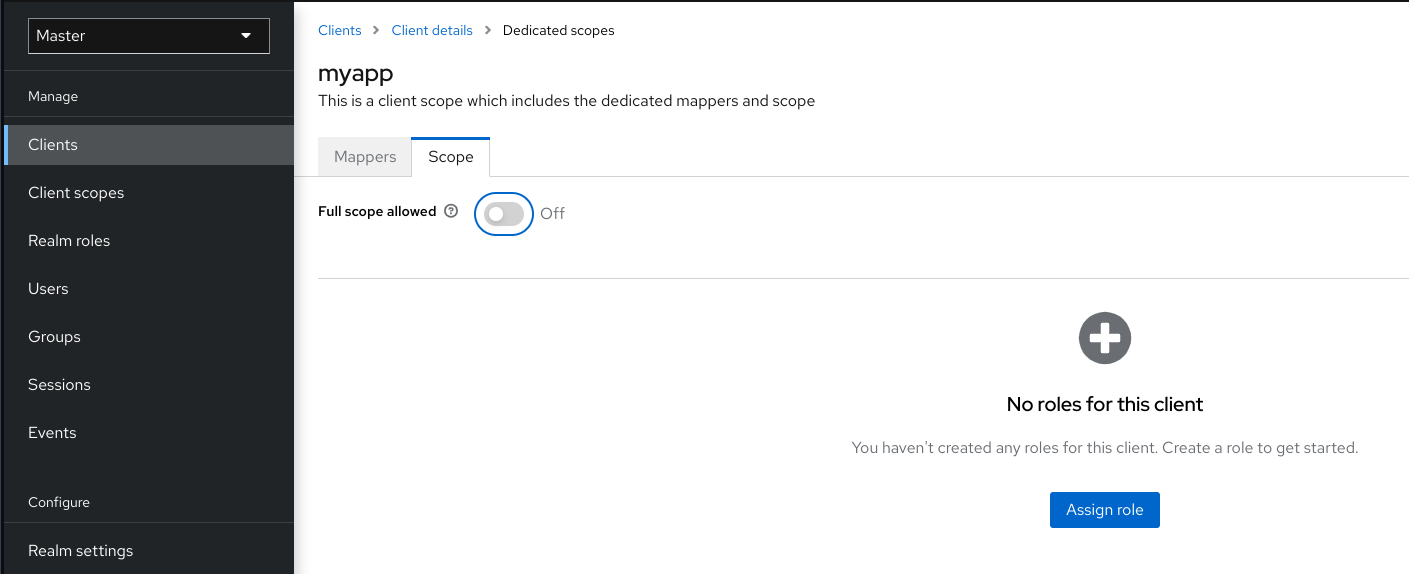

預設情況下,每個客戶端都會獲得使用者的所有角色對應。您可以檢視客戶端的角色對應。

-

在選單中點擊 用戶端。

-

按一下客戶端以進入詳細資料。

-

按一下 Client scopes 索引標籤。

-

按一下包含 *Dedicated scope and mappers for this client* 的列中的連結

-

按一下 Scope 索引標籤。

預設情況下,範圍的有效角色是領域中宣告的每個角色。若要變更此預設行為,請將 Full Scope Allowed 切換為 OFF,並在每個客戶端中宣告您想要的特定角色。您也可以使用客戶端範圍來為一組客戶端定義相同的角色範圍對應。

群組

Keycloak 中的群組管理每個使用者的一組通用屬性和角色對應。使用者可以成為任意數量的群組成員,並繼承分配給每個群組的屬性和角色對應。

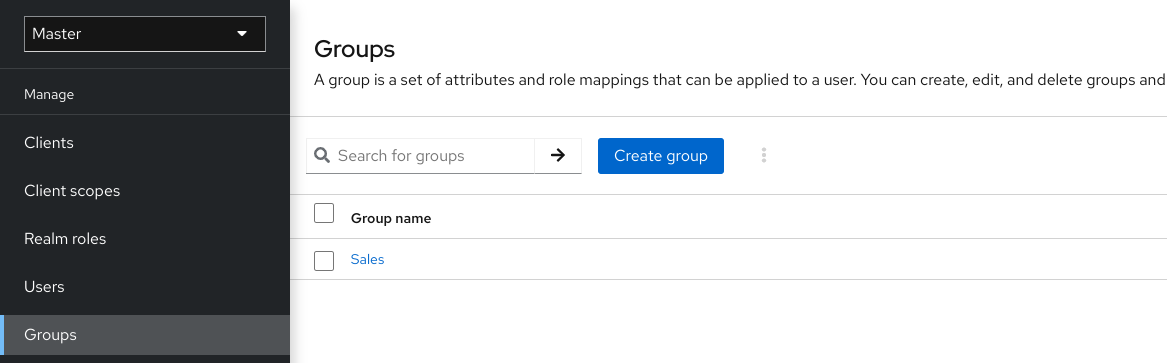

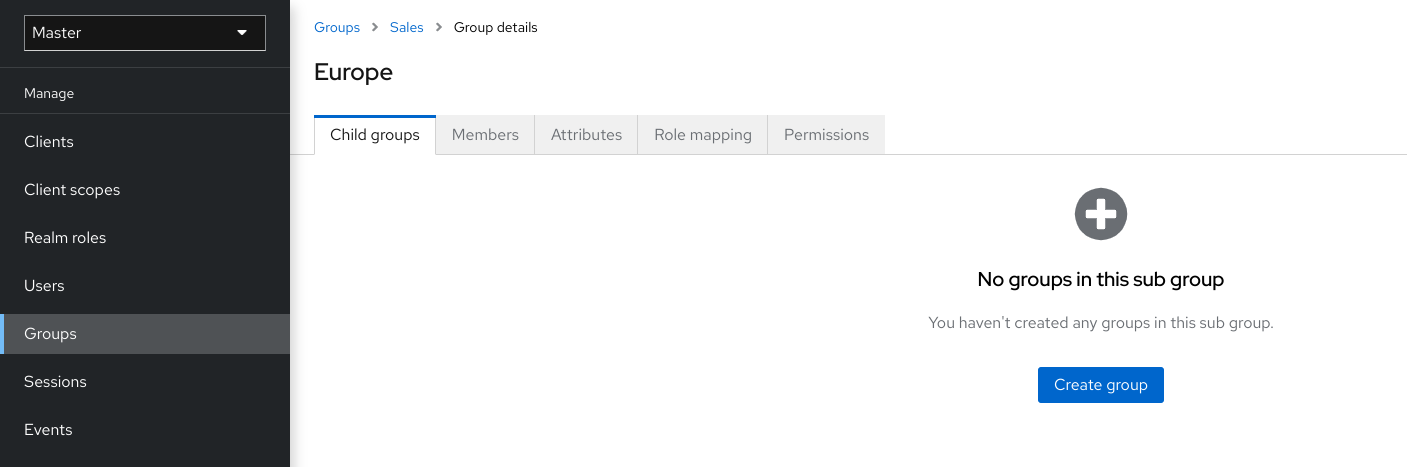

若要管理群組,請在選單中點擊 群組。

群組是階層式的。一個群組可以有多個子群組,但一個群組只能有一個父群組。子群組會繼承其父群組的屬性和角色對應。使用者也會繼承其父群組的屬性和角色對應。

如果您有一個父群組和一個子群組,而使用者僅屬於該子群組,則該子群組中的使用者會繼承父群組和子群組的屬性和角色對應。

群組的階層有時會使用群組路徑來表示。路徑是表示特定群組階層的完整名稱清單,從上到下並以斜線 / 分隔(類似於檔案系統中的檔案)。例如,路徑可以是 /top/level1/level2,這表示 top 是頂層群組,並且是 level1 的父群組,而 level1 又是 level2 的父群組。此路徑明確地表示群組 level2 的階層。

由於歷史原因,Keycloak 不會逸出群組名稱本身的斜線。因此,在 top 下名為 level1/group 的群組會使用路徑 /top/level1/group,這具有誤導性。可以使用選項 --spi-group-jpa-escape-slashes-in-group-path 將 Keycloak 啟動為 true,然後名稱中的斜線會使用字元 ~ 逸出。逸出字元表示斜線是名稱的一部分,沒有階層意義。當逸出時,先前的路徑範例會是 /top/level1~/group。

bin/kc.[sh|bat] start --spi-group-jpa-escape-slashes-in-group-path=true以下範例包含一個頂層的 銷售 群組和一個子群組 北美。

若要新增群組

-

點擊群組。

-

點擊 建立群組。

-

輸入群組名稱。

-

點擊 建立。

-

點擊群組名稱。

即會顯示群組管理頁面。

群組

您定義的屬性和角色對應將由屬於該群組的群組和使用者繼承。

若要將使用者新增至群組

-

在選單中點擊 使用者。

-

點擊您要執行角色對應的使用者。如果未顯示該使用者,請點擊 檢視所有使用者。

-

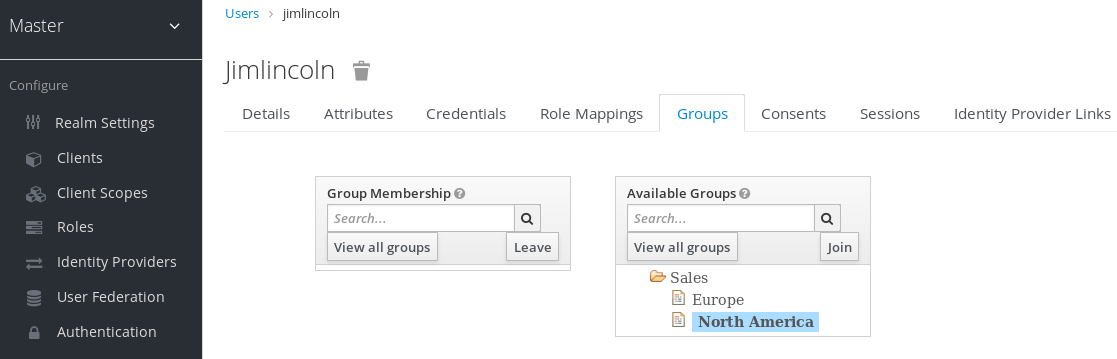

點擊 群組。

使用者群組

-

點擊 加入群組。

-

從對話方塊中選取群組。

-

從 可用的群組 樹狀結構中選取群組。

-

點擊 加入。

若要從使用者移除群組

-

在選單中點擊 使用者。

-

點擊要從群組中移除的使用者。

-

點擊群組表格列上的 離開。

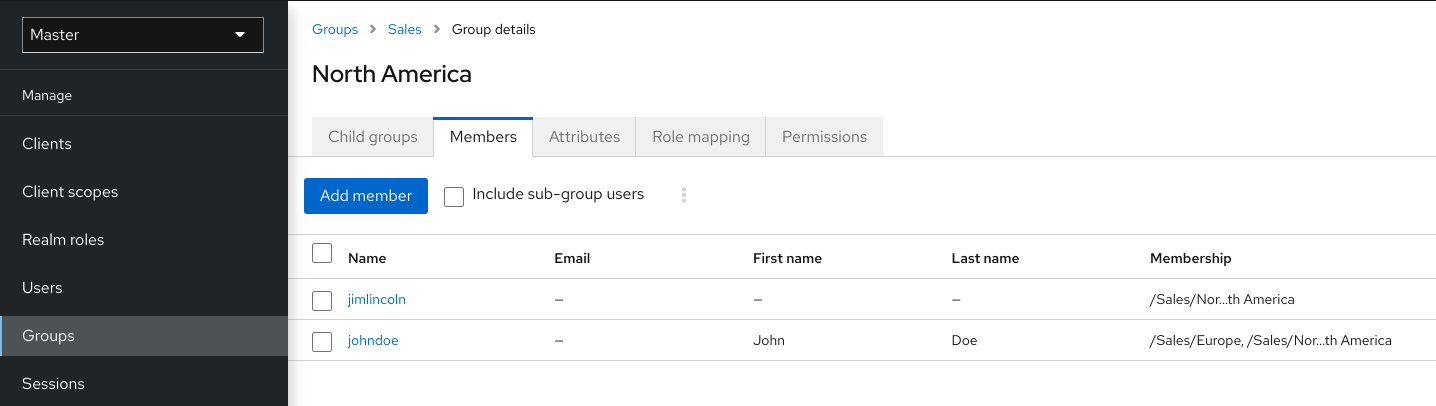

在此範例中,使用者 jimlincoln 位於 北美 群組中。您可以在該群組的 成員 索引標籤下看到顯示的 jimlincoln。

群組與角色的比較

群組和角色有一些相似之處和差異。在 Keycloak 中,群組是您套用角色和屬性的使用者集合。角色定義使用者類型,而應用程式會將權限和存取控制指派給角色。

複合角色與群組相似,因為它們提供相同的功能。它們之間的區別在於概念上的差異。複合角色將權限模型套用至一組服務和應用程式。使用複合角色來管理應用程式和服務。

群組著重於使用者集合及其在組織中的角色。使用群組來管理使用者。

使用預設群組

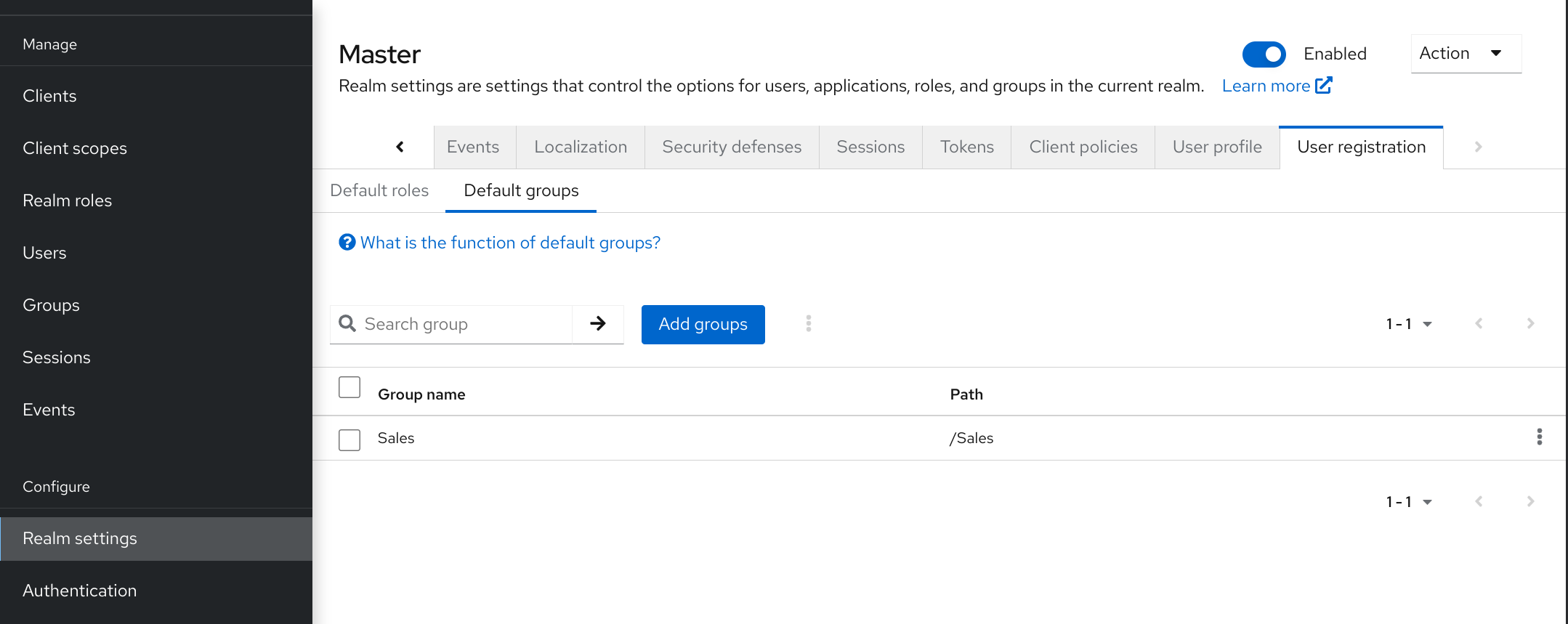

若要自動將群組成員資格指派給任何已建立或透過 身分代理 匯入的使用者,您可以使用預設群組。

-

點擊功能表中的 領域設定。

-

按一下 User registration 索引標籤。

-

點擊 預設群組 索引標籤。

預設群組

此螢幕截圖顯示已存在一些預設群組。

設定驗證

本章涵蓋數個驗證主題。這些主題包括

-

強制執行嚴格的密碼和一次性密碼 (OTP) 原則。

-

管理不同的認證類型。

-

使用 Kerberos 登入。

-

停用和啟用內建的認證類型。

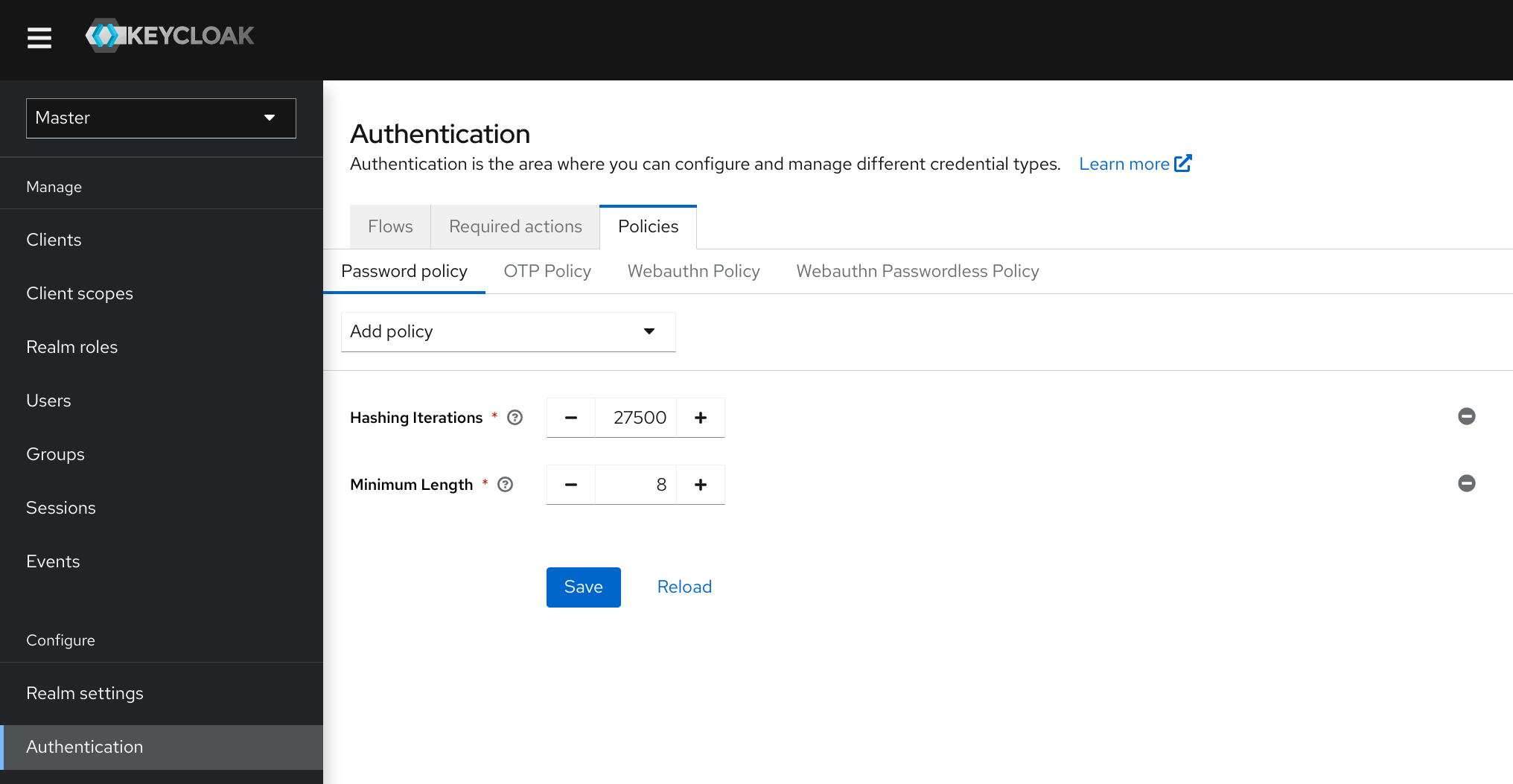

密碼原則

當 Keycloak 建立網域時,它不會將密碼原則與該網域建立關聯。您可以設定一個簡單的密碼,且對其長度、安全性或複雜性沒有限制。簡單密碼在生產環境中是不可接受的。Keycloak 有一組可透過管理主控台使用的密碼原則。

-

在選單中點擊驗證。

-

點擊 原則 索引標籤。

-

在 新增原則 下拉式方塊中選取要新增的原則。

-

輸入適用於所選原則的值。

-

點擊 儲存。

密碼原則

儲存原則後,Keycloak 會對新使用者強制執行該原則。

|

新原則對現有使用者無效。因此,請確保從網域建立開始就設定密碼原則,或將「更新密碼」新增至現有使用者,或使用「密碼過期」以確保使用者在接下來的「N」天內更新其密碼,這實際上會調整為新的密碼原則。 |

密碼原則類型

雜湊演算法

密碼不會以純文字儲存。在儲存或驗證之前,Keycloak 會使用標準雜湊演算法雜湊密碼。

支援的密碼雜湊演算法包括

-

argon2:: Argon2(非 FIPS 部署的預設值)

-

pbkdf2-sha512:: 使用 SHA512 的 PBKDF2(FIPS 部署的預設值)

-

pbkdf2-sha256:: 使用 SHA256 的 PBKDF2

-

pbkdf2:: 使用 SHA1 的 PBKDF2(已淘汰)

強烈建議盡可能使用 Argon2,因為與 PBKDF2 相比,它對 CPU 的要求明顯較低,同時也更安全。

伺服器的預設密碼雜湊演算法可以使用 --spi-password-hashing-provider-default=<algorithm> 進行設定。

為防止過度使用記憶體和 CPU,Argon2 的雜湊平行運算預設會限制為 JVM 可用的核心數量。若要設定 Argon2 雜湊提供者,請使用其提供者選項。

請參閱伺服器開發人員指南,了解如何新增您自己的雜湊演算法。

|

如果您變更雜湊演算法,則儲存空間中的密碼雜湊將不會變更,直到使用者登入為止。 |

雜湊反覆運算

指定 Keycloak 在儲存或驗證之前雜湊密碼的次數。預設值為 -1,這會使用所選雜湊演算法的預設雜湊間隔。

-

argon2:: 5

-

pbkdf2-sha512:: 210,000

-

pbkdf2-sha256:: 600,000

-

pbkdf2:: 1,300,000

|

在大多數情況下,雜湊反覆運算不應變更為建議的預設值。較低的反覆運算值會提供不足的安全性,而較高的值則會導致更高的 CPU 功率需求。 |

正規表示式

密碼必須符合一個或多個已定義的 Java 正規表示式模式。請參閱 Java 的正規表示式文件,以了解這些表示式的語法。

密碼黑名單

密碼不得在黑名單檔案中。

-

黑名單檔案是使用 Unix 行尾符號的 UTF-8 純文字檔案。每一行代表一個列入黑名單的密碼。

-

Keycloak 會以不區分大小寫的方式比較密碼。

-

黑名單檔案的值必須是黑名單檔案的名稱,例如

100k_passwords.txt。 -

黑名單檔案預設會解析為

${kc.home.dir}/data/password-blacklists/。您可以使用以下方式自訂此路徑:-

keycloak.password.blacklists.path系統屬性。 -

passwordBlacklist原則 SPI 設定的blacklistsPath屬性。若要使用 CLI 設定黑名單資料夾,請使用--spi-password-policy-password-blacklist-blacklists-path=/path/to/blacklistsFolder。

-

目前的實作使用 BloomFilter 來進行快速且記憶體有效率的包含檢查,例如判斷給定的密碼是否包含在黑名單中,但有可能發生誤判。

-

預設會使用

0.01%的誤判機率。 -

若要透過 CLI 設定變更誤判機率,請使用

--spi-password-policy-password-blacklist-false-positive-probability=0.00001。

最大驗證時效

指定使用者在無需重新驗證的情況下更新密碼的最大驗證時效(以秒為單位)。值為 0 表示使用者必須先使用其目前的密碼重新驗證,才能更新密碼。請參閱 AIA 區段,以了解有關此原則的一些其他詳細資訊。

| 當在管理控制台的「必要動作」索引標籤中設定必要動作「更新密碼」時,也可以設定「最大驗證時效」。較好的選擇是使用必要動作進行設定,因為「最大驗證時效」密碼原則未來可能會被棄用/移除。 |

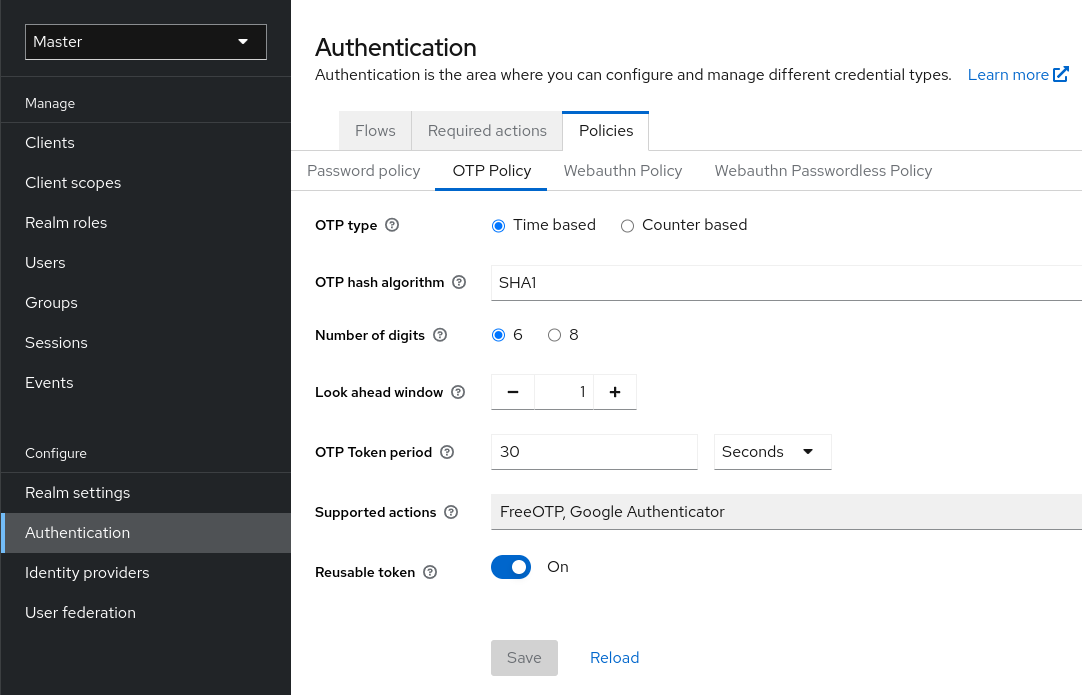

一次性密碼 (OTP) 原則

Keycloak 有數個原則可設定 FreeOTP 或 Google Authenticator 一次性密碼產生器。

-

在選單中點擊驗證。

-

按一下「原則」索引標籤。

-

按一下「OTP 原則」索引標籤。

Keycloak 會在 OTP 設定頁面上產生 QR 碼,此 QR 碼基於「OTP 原則」索引標籤中設定的資訊。FreeOTP 和 Google Authenticator 會在設定 OTP 時掃描 QR 碼。

基於時間或計數器的一次性密碼

Keycloak 中可供您的 OTP 產生器使用的演算法有基於時間和基於計數器兩種。

使用基於時間的一次性密碼 (TOTP),權杖產生器會雜湊目前的時間和共用機密。伺服器會藉由比較一段時間範圍內的雜湊值與提交的值來驗證 OTP。TOTP 在短時間範圍內有效。

使用基於計數器的一次性密碼 (HOTP),Keycloak 會使用共用計數器而非目前的時間。Keycloak 伺服器會在每次成功 OTP 登入時遞增計數器。有效的 OTP 會在成功登入後變更。

TOTP 比 HOTP 更安全,因為可匹配的 OTP 在短時間範圍內有效,而 HOTP 的 OTP 在不確定的時間內有效。HOTP 比 TOTP 更方便使用者,因為輸入 OTP 沒有時間限制。

HOTP 每次伺服器遞增計數器時都需要更新資料庫。此更新會在負載繁重時消耗驗證伺服器的效能。為了提高效率,TOTP 不會記住已使用的密碼,因此不需要執行資料庫更新。缺點是可以在有效時間間隔內重複使用 TOTP。

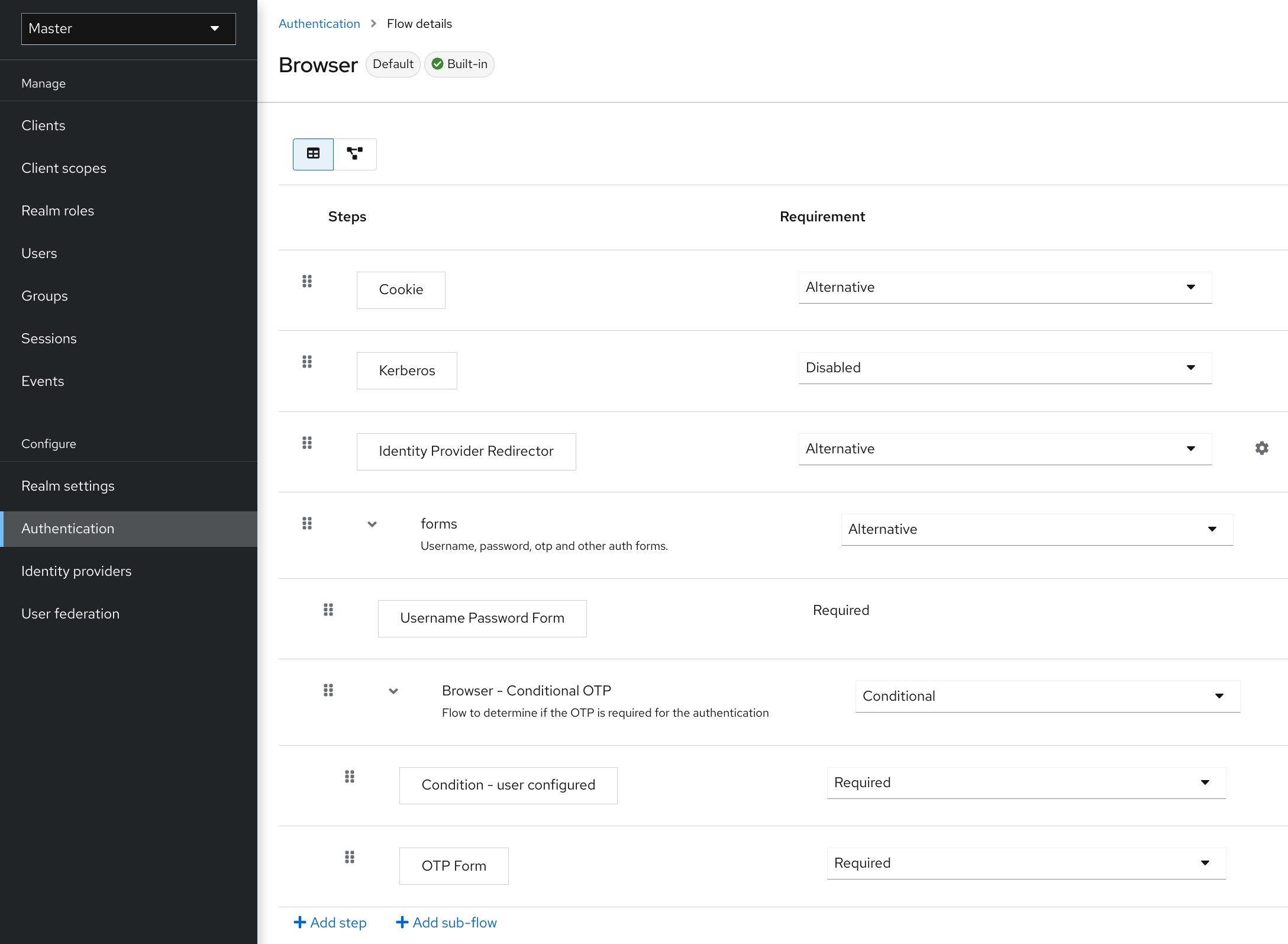

驗證流程

驗證流程是登入、註冊和其他 Keycloak 工作流程期間的驗證、畫面和動作的容器。

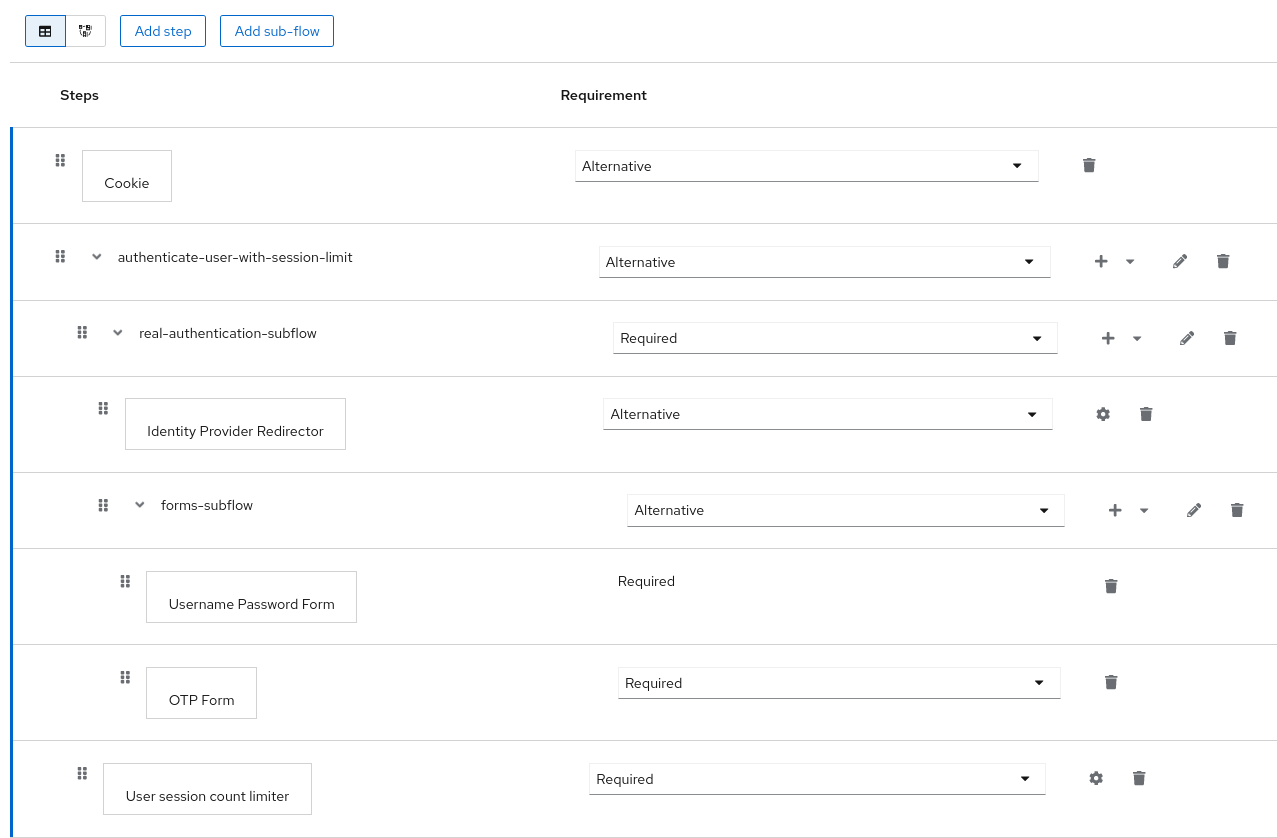

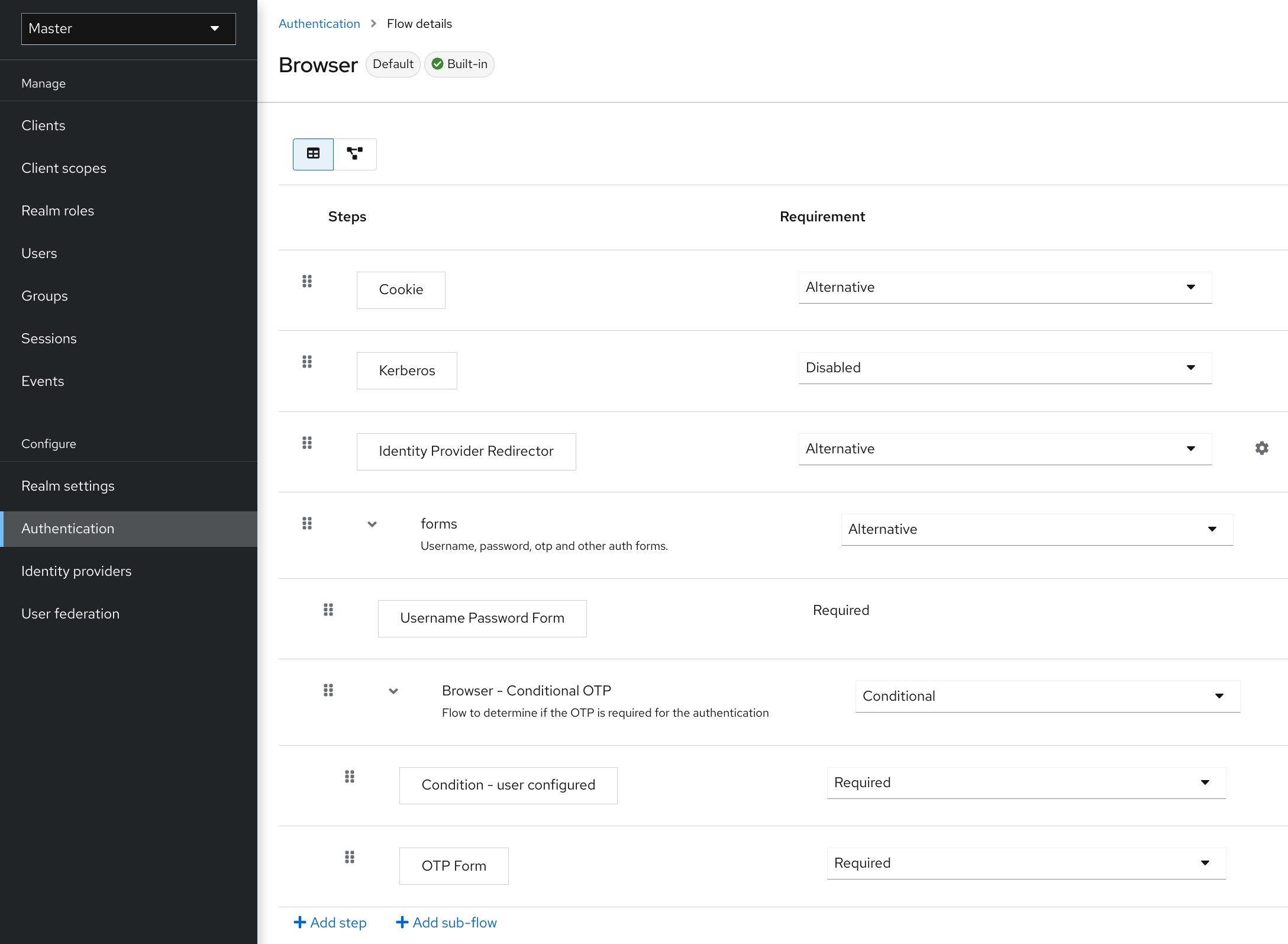

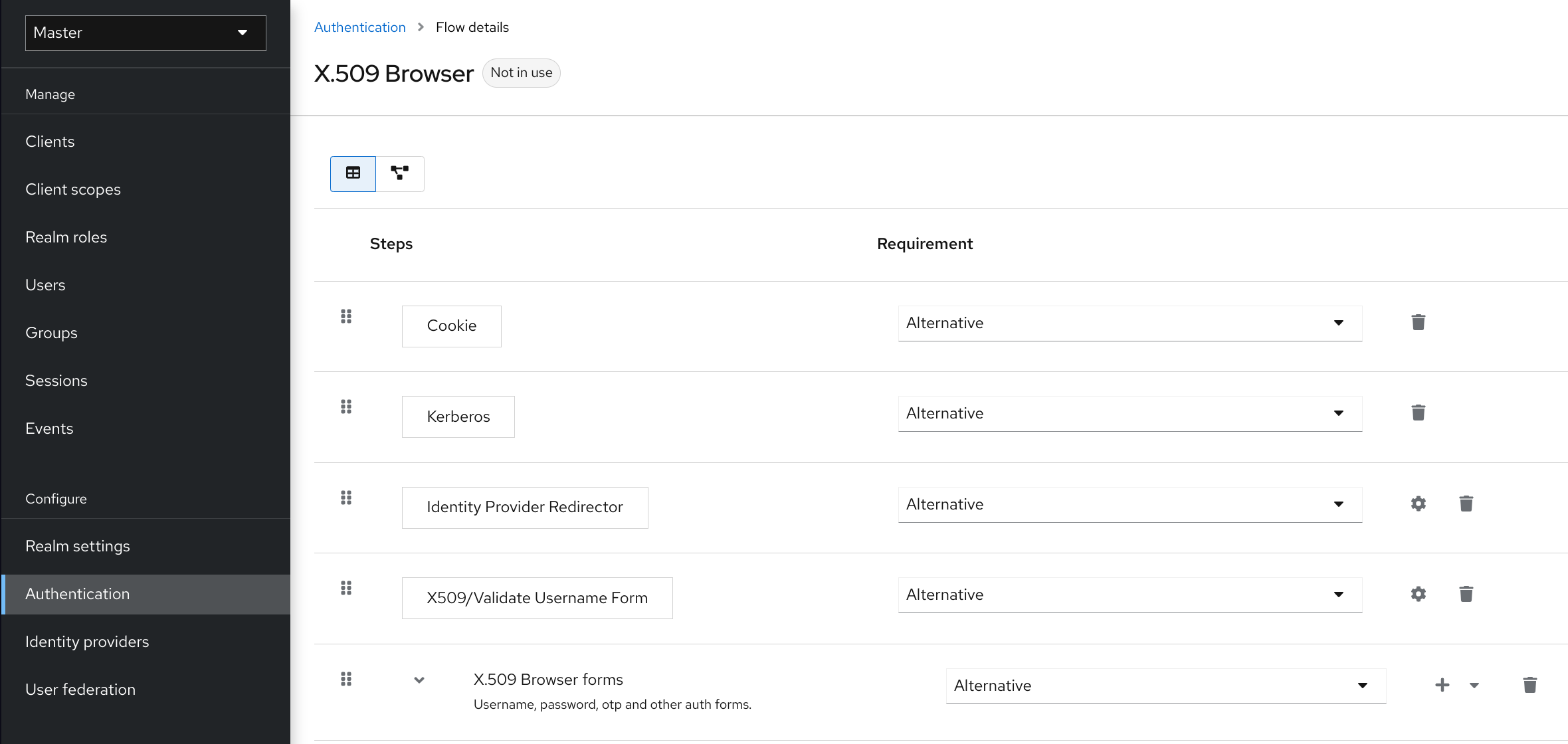

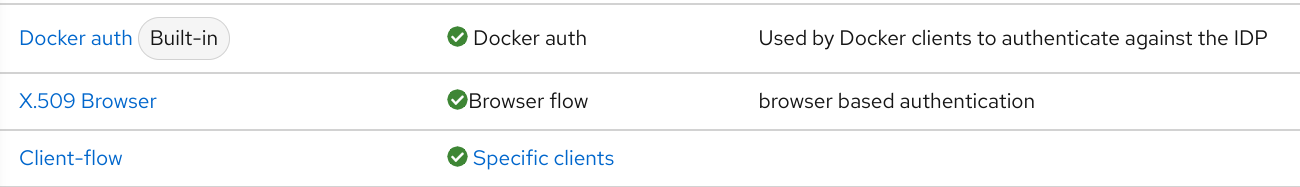

內建流程

Keycloak 有數個內建流程。您無法修改這些流程,但您可以變更流程的需求以符合您的需求。

-

在選單中點擊驗證。

-

按一下清單中的「瀏覽器」項目以查看詳細資訊。

驗證類型

要執行的驗證或動作的名稱。如果驗證已縮排,則表示它在子流程中。它可能會執行,也可能不會執行,具體取決於其父項的行為。

-

Cookie

使用者首次成功登入時,Keycloak 會設定工作階段 Cookie。如果已設定 Cookie,則此驗證類型會成功。由於 Cookie 提供者傳回成功,且此流程層級的每次執行都是「替代」的,因此 Keycloak 不會執行任何其他執行。這會導致登入成功。

-

Kerberos

此驗證器預設為停用,且會在瀏覽器流程期間略過。

-

身分提供者重新導向器

此動作會透過「動作」>「設定」連結設定。它會重新導向至另一個 IdP 以進行身分中介。

-

表單

由於此子流程標記為「替代」,因此如果「Cookie」驗證類型通過,則不會執行。此子流程包含需要執行的其他驗證類型。Keycloak 會載入此子流程的執行並處理它們。

第一個執行是「使用者名稱密碼表單」,這是一種會呈現使用者名稱和密碼頁面的驗證類型。它標記為「必要」,因此使用者必須輸入有效的使用者名稱和密碼。

第二個執行是「瀏覽器 - 條件式 OTP」子流程。此子流程為「條件式」,並會根據「條件 - 使用者已設定」執行的結果執行。如果結果為 true,則 Keycloak 會載入此子流程的執行並處理它們。

下一個執行是「條件 - 使用者已設定」驗證。此驗證會檢查 Keycloak 是否已在流程中為使用者設定其他執行。「瀏覽器 - 條件式 OTP」子流程僅在使用者已設定 OTP 憑證時執行。

最後的執行是「OTP 表單」。Keycloak 會將此執行標記為「必要」,但只有在使用者因為「條件式」子流程中的設定而設定 OTP 憑證時才會執行。如果沒有,使用者就不會看到 OTP 表單。

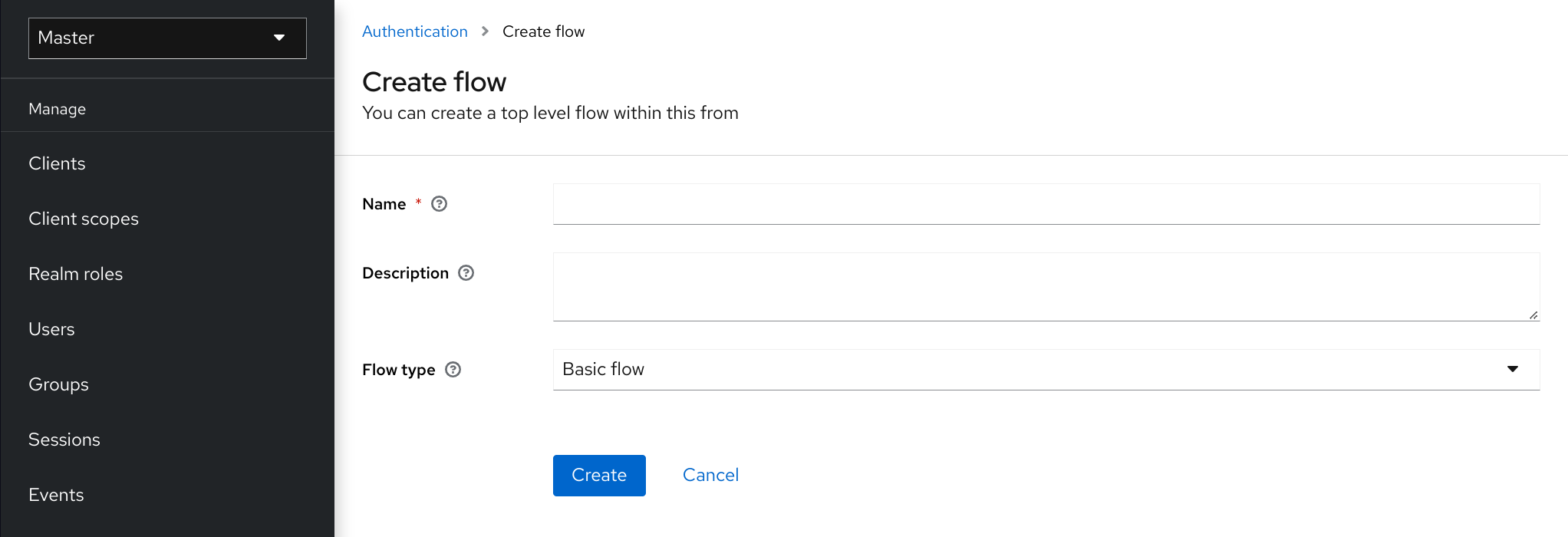

建立流程

在設計流程時,會應用重要的功能和安全性考量。

若要建立流程,請執行以下步驟:

-

在選單中點擊驗證。

-

點擊 建立流程。

|

您可以複製現有的流程,然後修改它。點擊「動作清單」(列尾的三個點),點擊 複製,然後輸入新流程的名稱。 |

建立新流程時,您必須先建立一個頂層流程,並具有以下選項:

- 名稱

-

流程的名稱。

- 說明

-

您可以為流程設定的描述。

- 頂層流程類型

-

流程的類型。client 類型僅用於用戶端(應用程式)的身份驗證。對於所有其他情況,請選擇 basic。

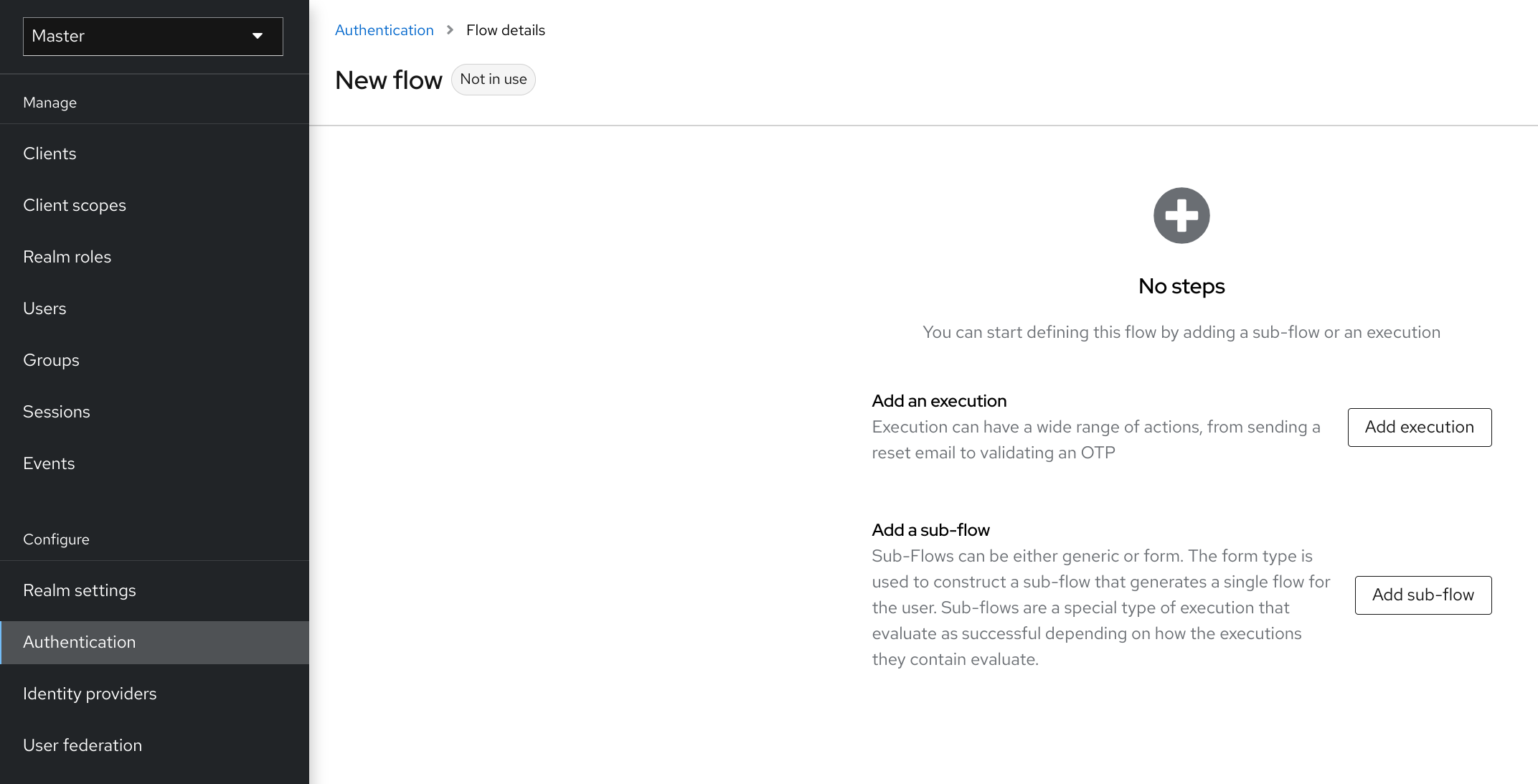

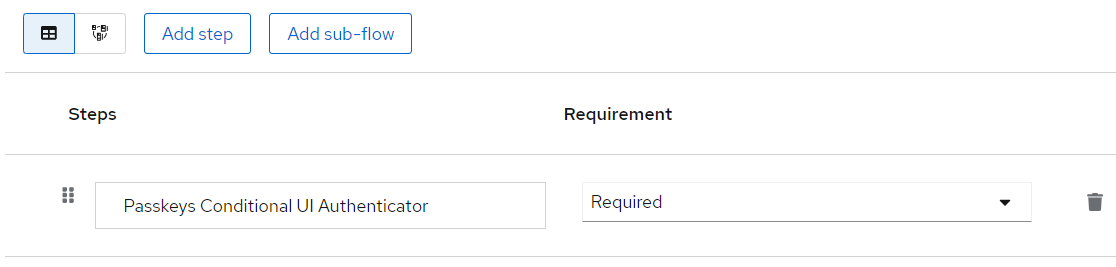

當 Keycloak 建立流程後,Keycloak 會顯示 新增步驟 和 新增子流程 按鈕。

有三個因素決定流程和子流程的行為:

-

流程和子流程的結構。

-

流程內的執行。

-

子流程和執行中設定的需求。

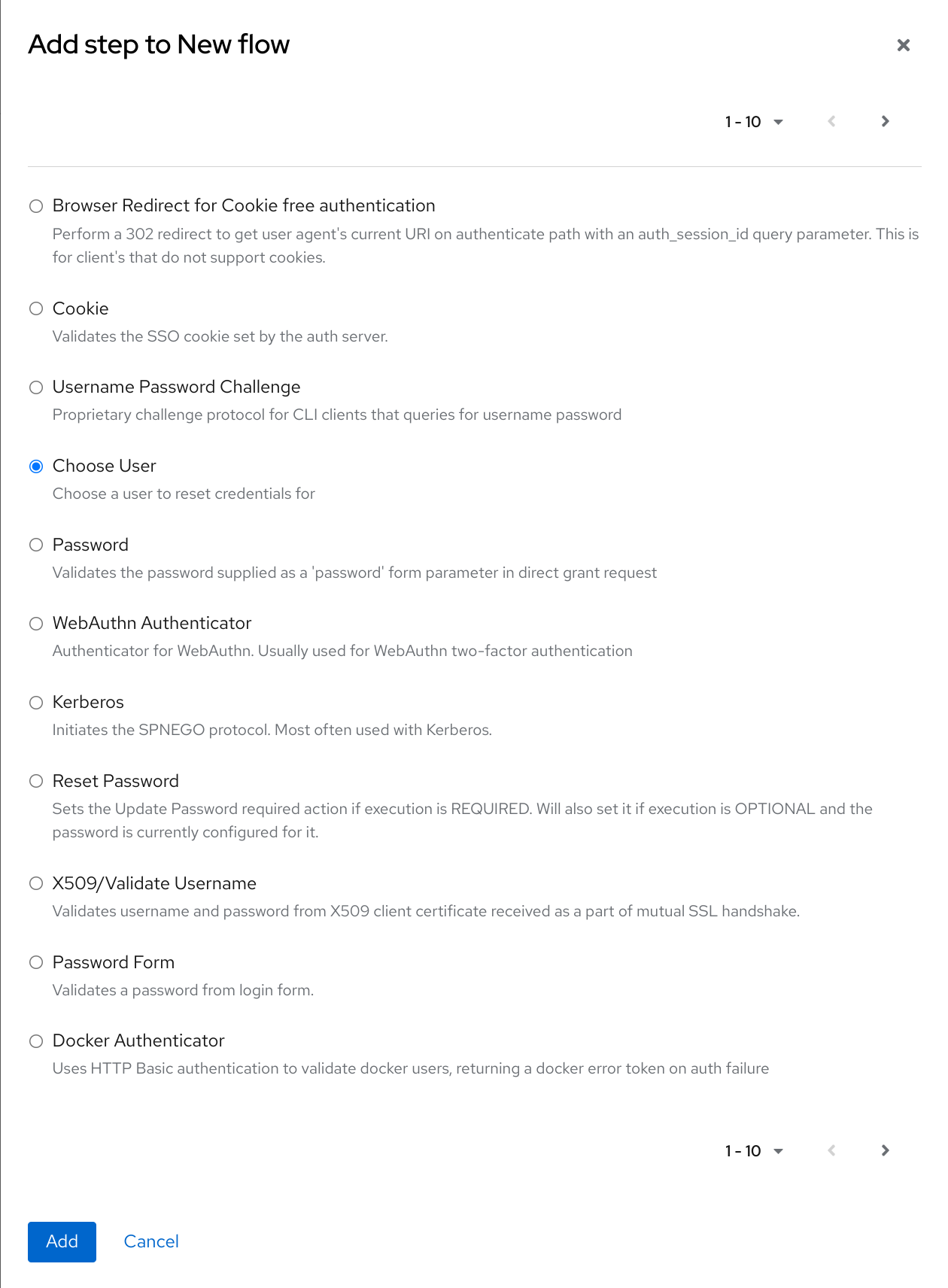

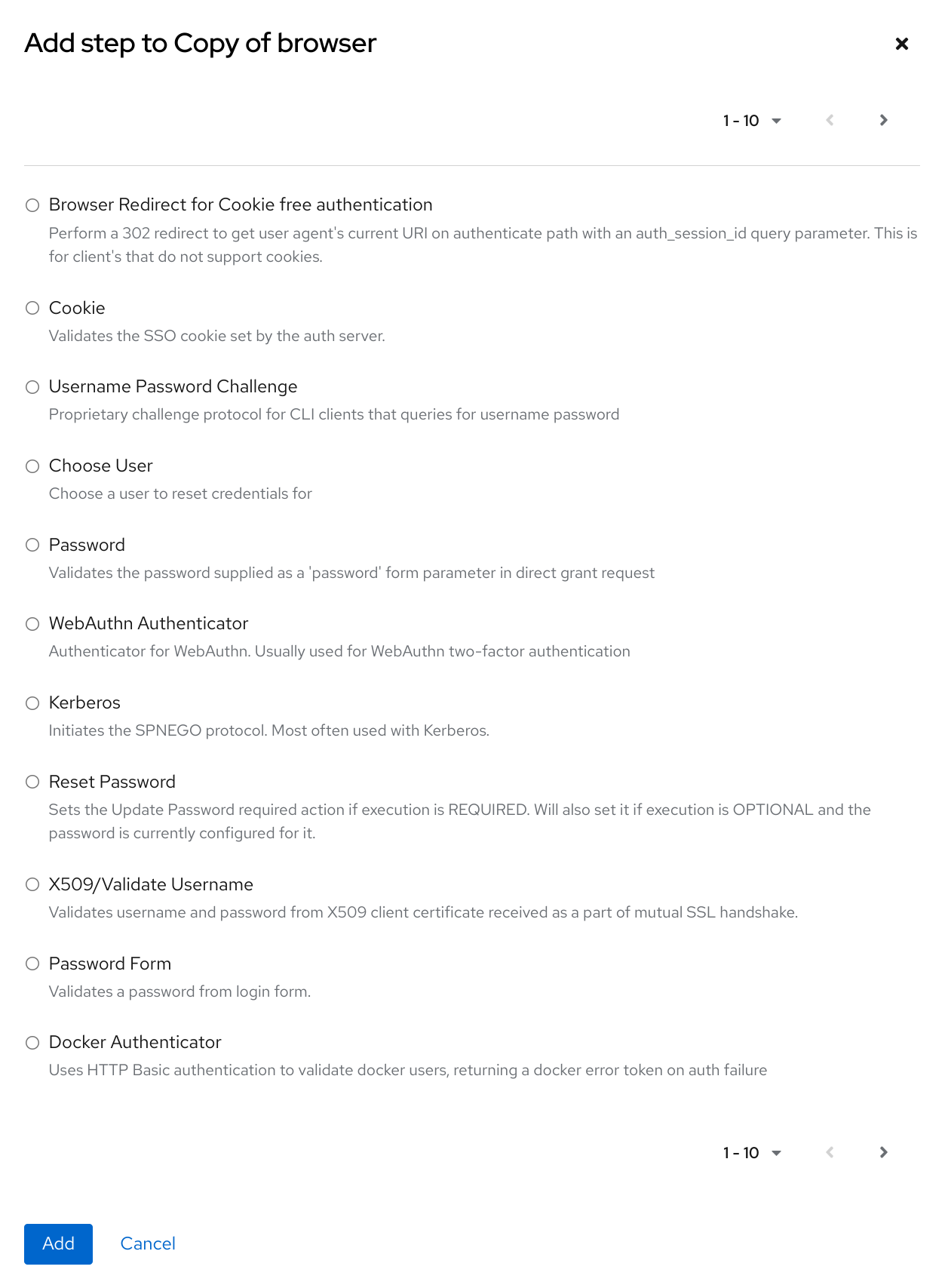

執行有多種動作,從發送重設電子郵件到驗證 OTP。使用 新增步驟 按鈕新增執行。

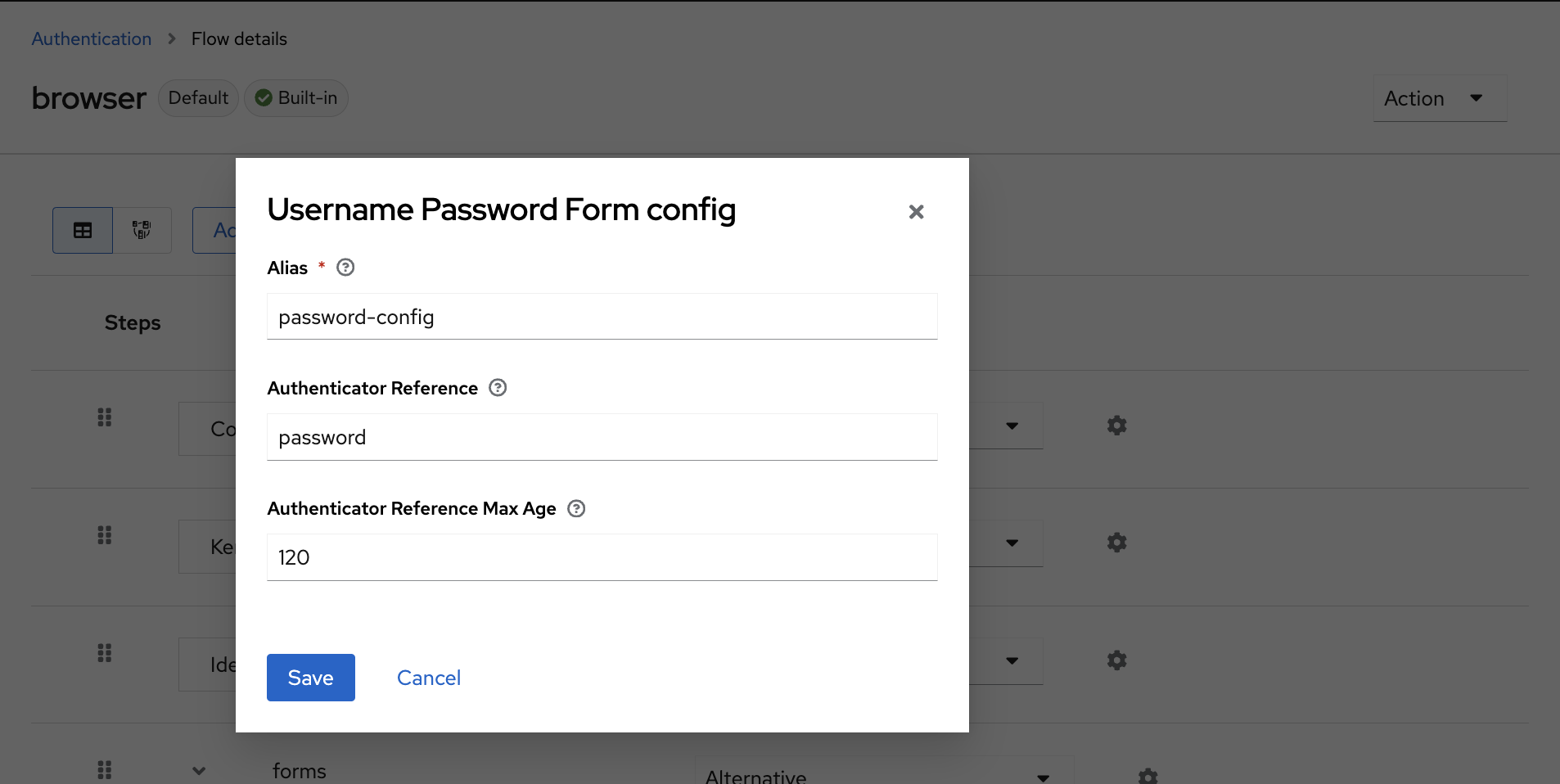

身份驗證執行可以選擇性地設定參考值。身份驗證方法參考 (AMR) 協定對應器可以使用此值來填入 OIDC 存取和 ID 權杖中的 amr 宣告(有關 AMR 宣告的更多資訊,請參閱 RFC-8176)。當為用戶端設定 身份驗證方法參考 (AMR) 協定對應器時,它會使用使用者在身份驗證流程中成功完成的任何驗證器執行的參考值,來填入 amr 宣告。

有兩種執行類型,自動執行 和 互動式執行。自動執行 類似於 Cookie 執行,並且會在流程中自動執行其動作。互動式執行 會暫停流程以獲取輸入。成功執行的執行會將其狀態設定為 success。若要完成流程,它至少需要一個狀態為 success 的執行。

您可以使用 新增子流程 按鈕,將子流程新增至頂層流程。新增子流程 按鈕會顯示 建立執行流程 頁面。此頁面類似於 建立頂層表單 頁面。不同之處在於 流程類型 可以是 basic(預設)或 form。form 類型會建構一個子流程,為使用者產生一個表單,類似於內建的 註冊 流程。子流程是否成功取決於其執行如何評估,包括其包含的子流程。有關子流程如何運作的深入說明,請參閱 執行需求章節。

|

新增執行後,請檢查需求是否具有正確的值。 |

流程中的所有元素在其旁邊都有 刪除 選項。某些執行具有 ⚙️ 選單項目(齒輪圖示)來設定執行。也可以使用 新增步驟 和 新增子流程 連結,將執行和子流程新增至子流程。

由於執行的順序很重要,您可以透過拖曳其名稱來上下移動執行和子流程。

|

當您設定身份驗證流程時,請務必正確測試您的設定,以確認您的設定中不存在任何安全性漏洞。我們建議您測試各種邊角案例。例如,請考慮在身份驗證之前,從使用者的帳戶中移除各種憑證時,測試使用者的身份驗證行為。 例如,當流程中設定了第二因素驗證器(例如 OTP 表單或 WebAuthn 驗證器)為「必要」時,且使用者沒有特定類型的憑證,則使用者將能夠在身份驗證期間設定該特定憑證。這種情況表示使用者在身份驗證期間設定憑證時,並不會使用此憑證進行身份驗證。因此,對於瀏覽器身份驗證,請確保使用一些第一因素憑證(例如密碼或 WebAuthn 無密碼驗證器)來設定您的身份驗證流程。 |

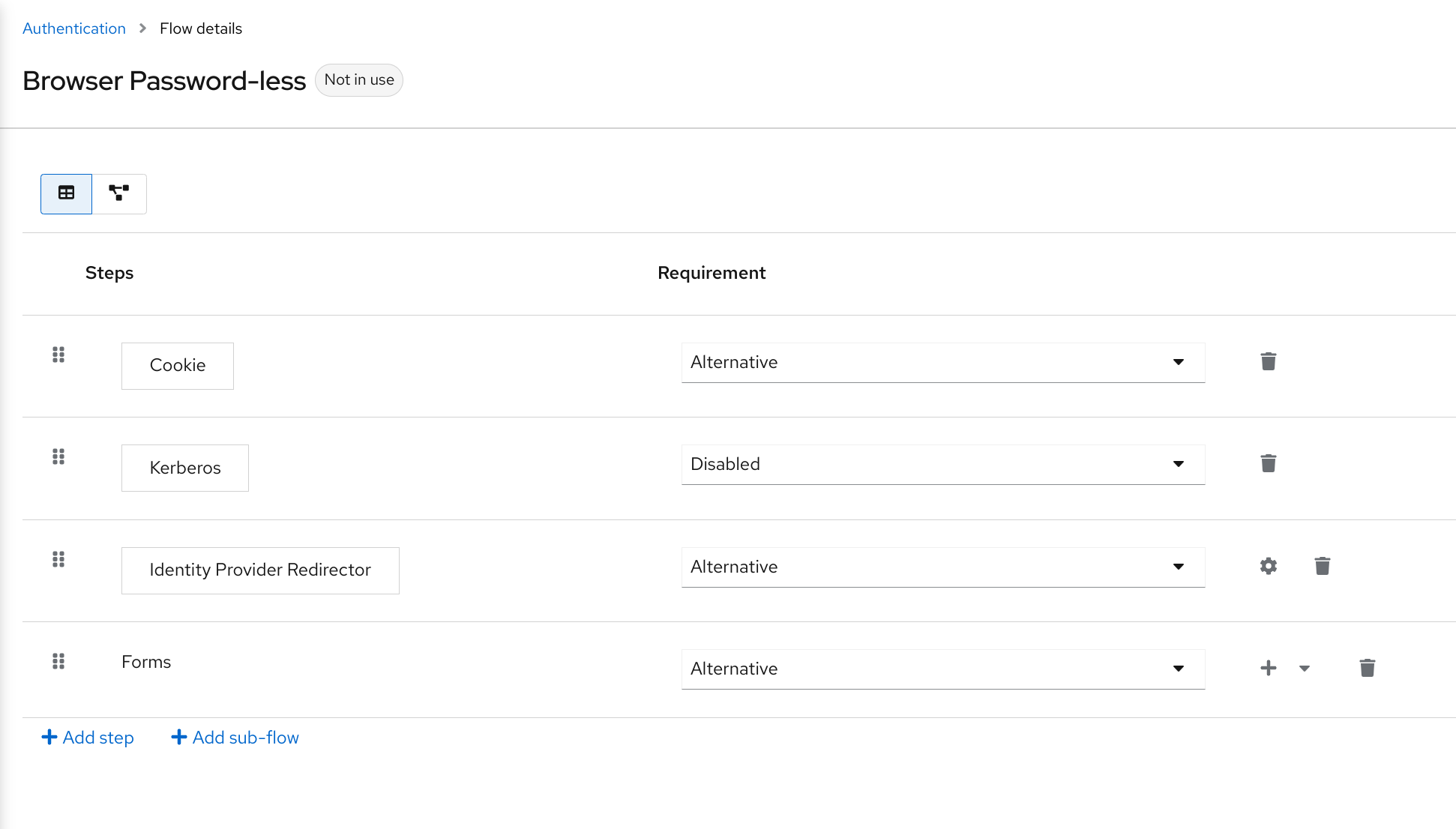

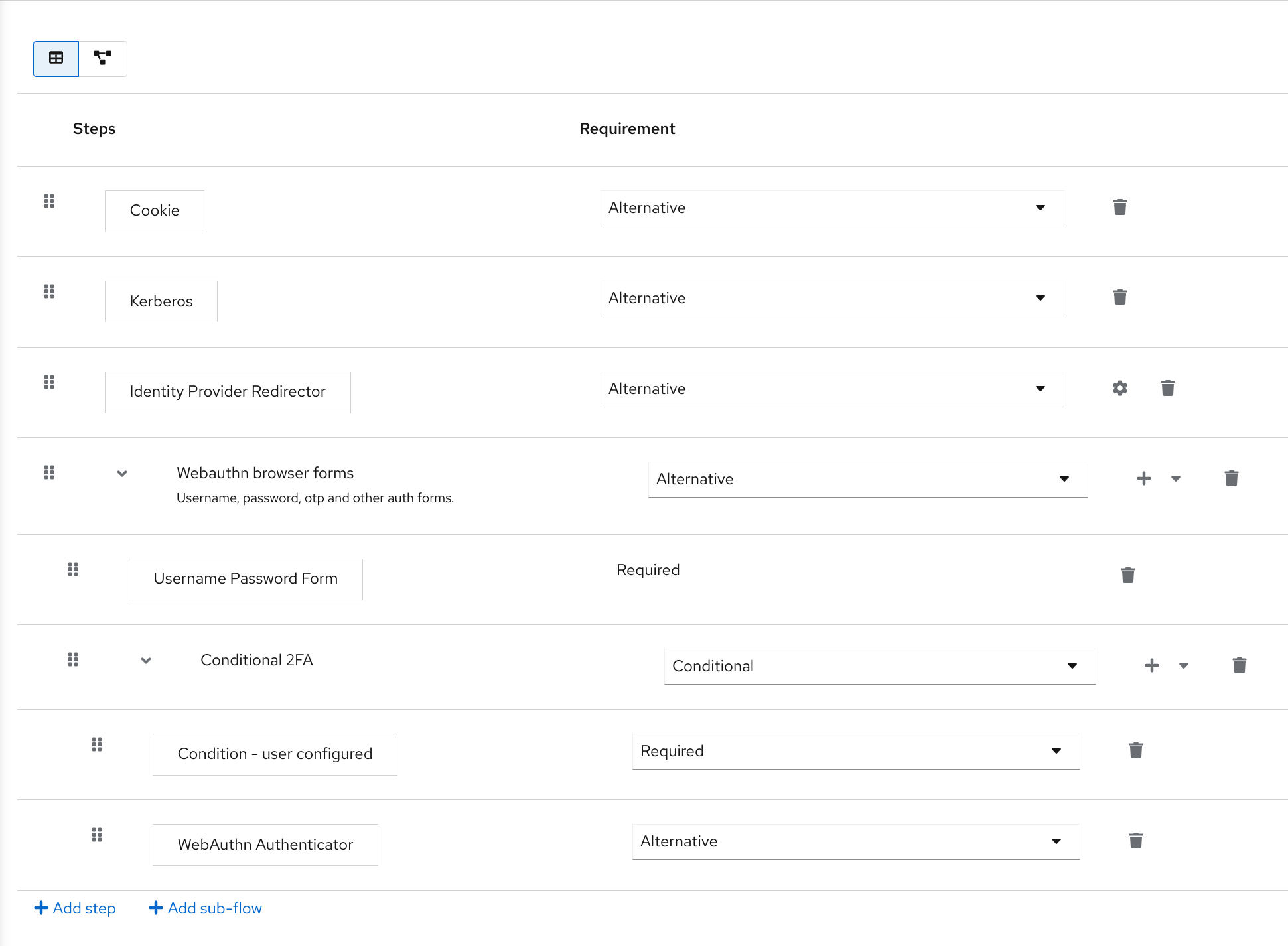

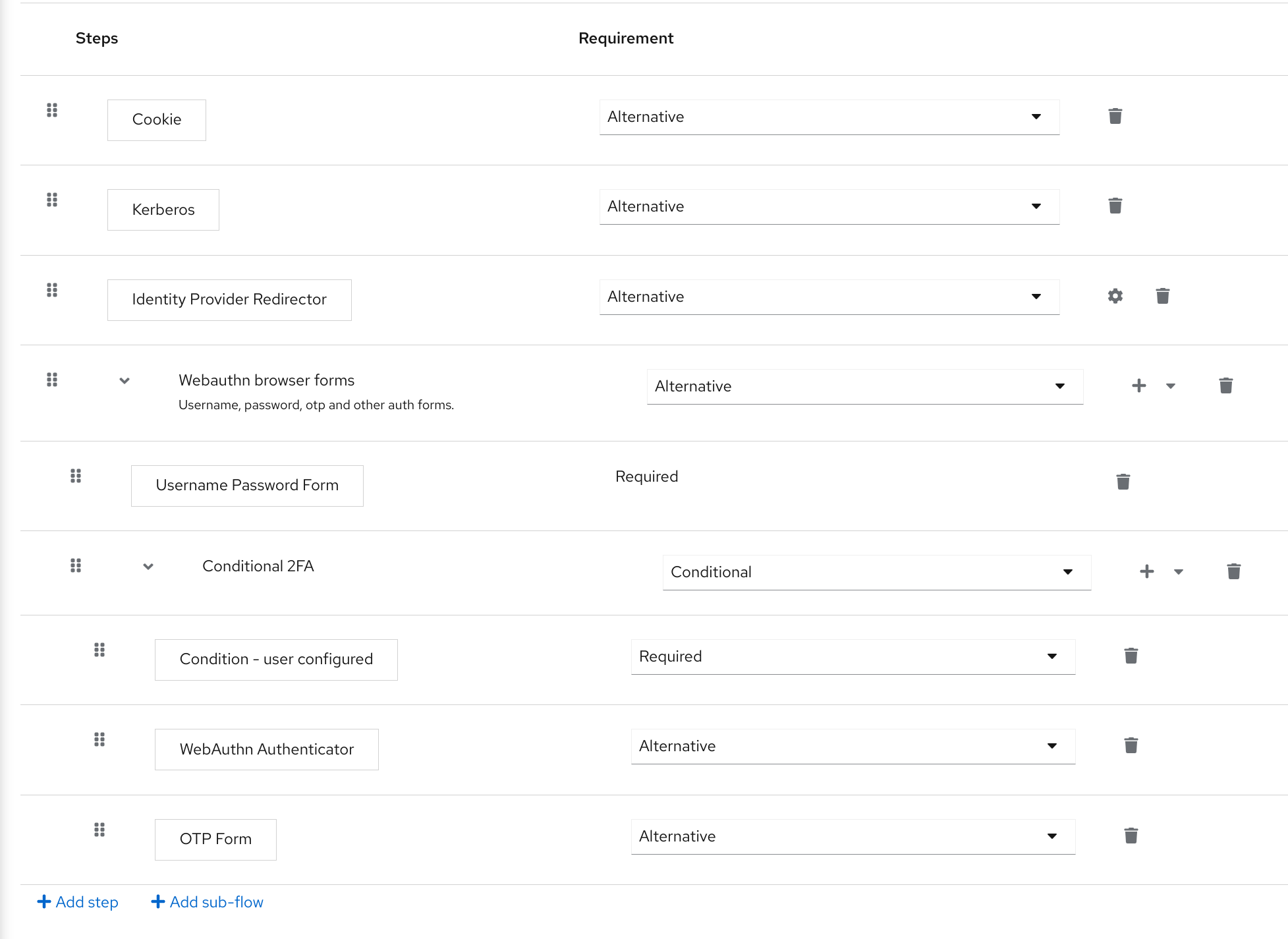

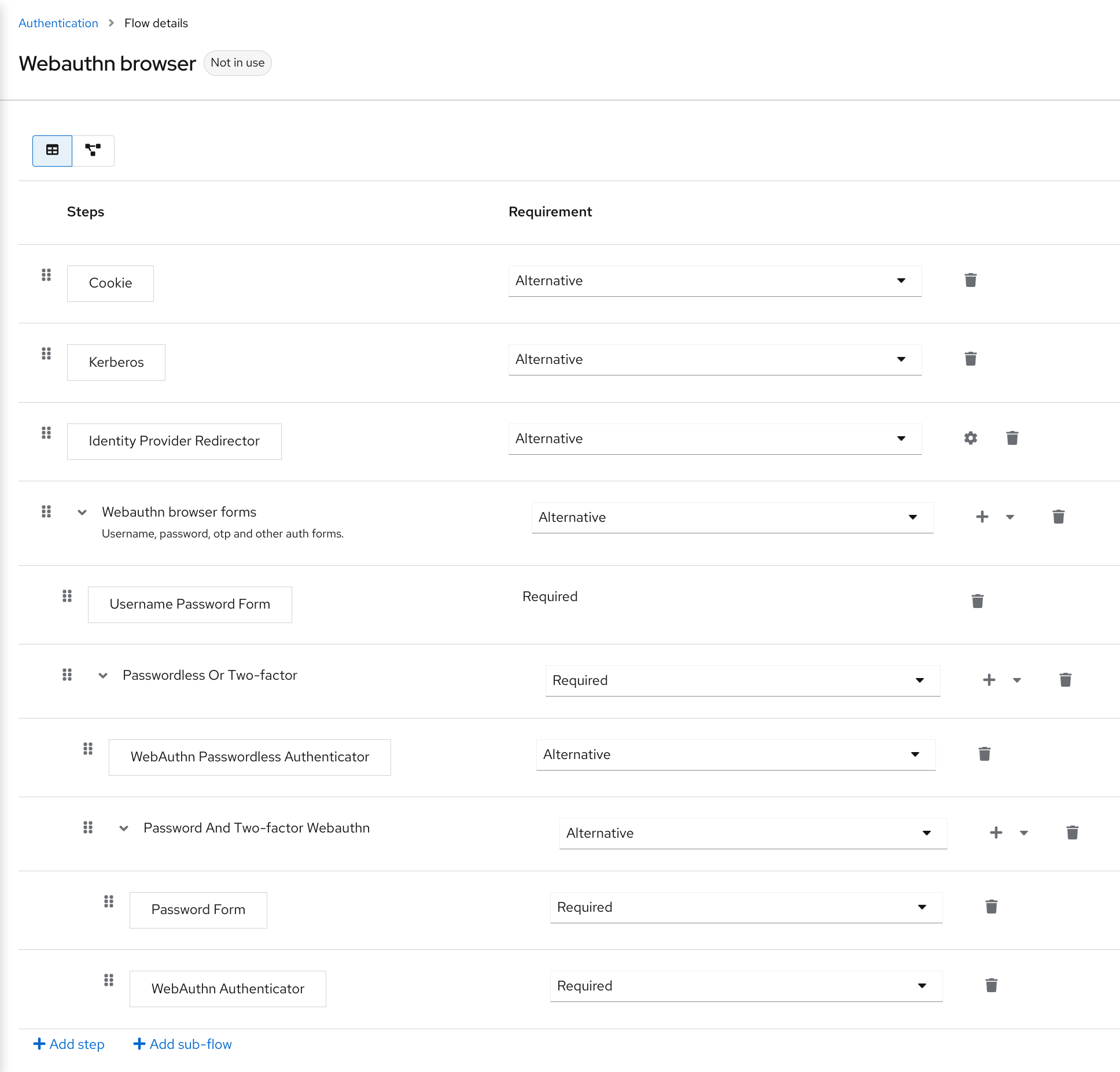

建立無密碼瀏覽器登入流程

為了說明流程的建立,本節將描述如何建立進階瀏覽器登入流程。此流程的目的是讓使用者可以選擇使用 WebAuthn 以無密碼方式登入,或是使用密碼和 OTP 進行雙因素驗證。

-

在選單中點擊驗證。

-

點擊流程索引標籤。

-

點擊 建立流程。

-

輸入

無密碼瀏覽器作為名稱。 -

點擊 建立。

-

點擊 新增執行。

-

從清單中選取 Cookie。

-

點擊 新增。

-

為 Cookie 驗證類型選取 替代,以將其需求設定為替代。

-

點擊 新增步驟。

-

從清單中選取 Kerberos。

-

點擊 新增。

-

點擊 新增步驟。

-

從清單中選取 身份提供者重新導向器。

-

點擊 新增。

-

為 身份提供者重新導向器 驗證類型選取 替代,以將其需求設定為替代。

-

點擊 新增子流程。

-

輸入 表單 作為名稱。

-

點擊 新增。

-

為 表單 驗證類型選取 替代,以將其需求設定為替代。

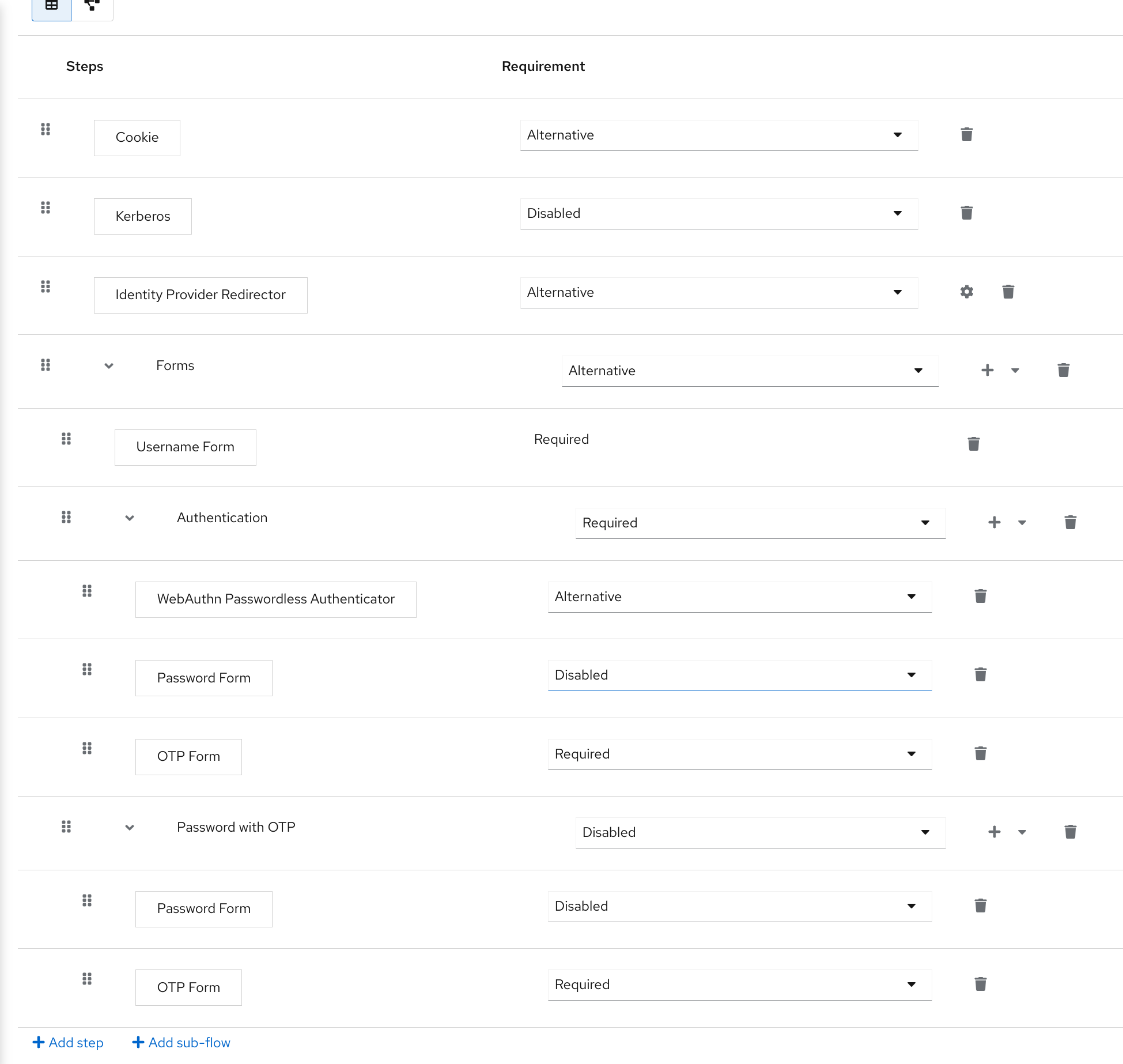

與瀏覽器流程的共同部分

-

點擊 表單 執行的 + 選單。

-

選取 新增步驟。

-

從清單中選取 使用者名稱表單。

-

點擊 新增。

在此階段,表單需要使用者名稱,但不需要密碼。我們必須啟用密碼驗證,以避免安全性風險。

-

點擊 表單 子流程的 + 選單。

-

點擊 新增子流程。

-

輸入

身份驗證作為名稱。 -

點擊 新增。

-

為 身份驗證 驗證類型選取 必要,以將其需求設定為必要。

-

點擊 身份驗證 子流程的 + 選單。

-

點擊 新增步驟。

-

從清單中選取 WebAuthn 無密碼驗證器。

-

點擊 新增。

-

為 WebAuthn 無密碼驗證器 驗證類型選取 替代,以將其需求設定為替代。

-

點擊 身份驗證 子流程的 + 選單。

-

點擊 新增子流程。

-

輸入

帶有 OTP 的密碼作為名稱。 -

點擊 新增。

-

為 帶有 OTP 的密碼 驗證類型選取 替代,以將其需求設定為替代。

-

點擊 帶有 OTP 的密碼 子流程的 + 選單。

-

點擊 新增步驟。

-

從清單中選取 密碼表單。

-

點擊 新增。

-

為 密碼表單 驗證類型選取 必要,以將其需求設定為必要。

-

點擊 帶有 OTP 的密碼 子流程的 + 選單。

-

點擊 新增步驟。

-

從清單中選取 OTP 表單。

-

點擊 新增。

-

為 OTP 表單 驗證類型點擊 必要,以將其需求設定為必要。

最後,變更繫結。

-

點擊螢幕頂端的 動作 選單。

-

從選單中選取 繫結流程。

-

點擊 瀏覽器流程 下拉式清單。

-

點擊 儲存。

輸入使用者名稱後,流程的運作方式如下:

如果使用者已記錄 WebAuthn 無密碼憑證,他們可以使用這些憑證直接登入。這是無密碼登入。使用者也可以選取 帶有 OTP 的密碼,因為 WebAuthn 無密碼 執行和 帶有 OTP 的密碼 流程設定為 替代。如果它們設定為 必要,使用者必須輸入 WebAuthn、密碼和 OTP。

如果使用者選取帶有 WebAuthn 無密碼 身份驗證的 嘗試其他方式 連結,使用者可以在 密碼 和 密鑰(WebAuthn 無密碼)之間選擇。當選取密碼時,使用者需要繼續並使用指派的 OTP 登入。如果使用者沒有 WebAuthn 憑證,則必須輸入密碼,然後輸入 OTP。如果使用者沒有 OTP 憑證,系統會要求他們記錄一個。

|

由於 WebAuthn 無密碼執行設定為 替代 而不是 必要,因此此流程永遠不會要求使用者註冊 WebAuthn 憑證。若要讓使用者擁有 WebAuthn 憑證,管理員必須為使用者新增必要動作。請透過以下方式執行此操作: 建立像這樣的進階流程可能會產生副作用。例如,如果您啟用使用者重設密碼的功能,則可以從密碼表單存取此功能。在預設的

|

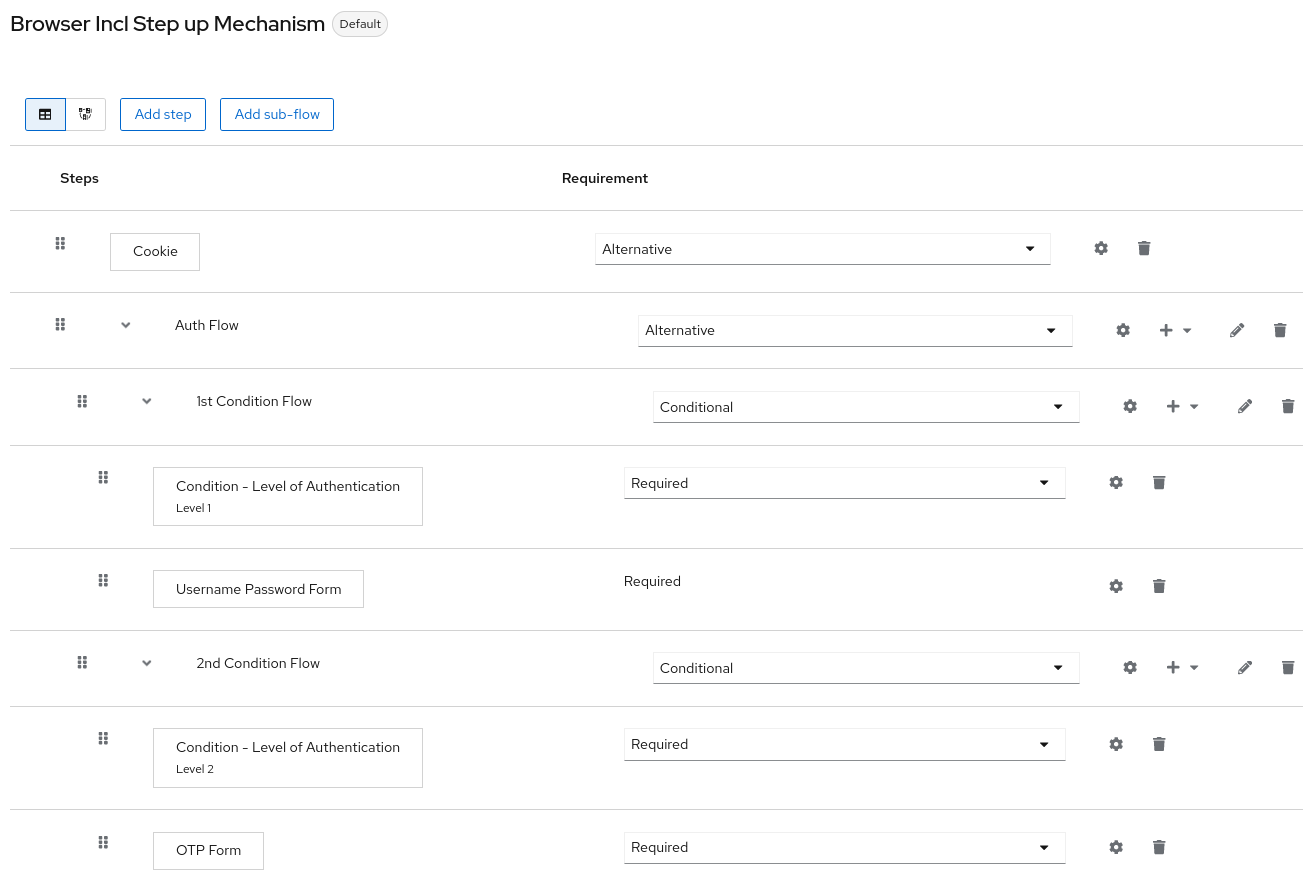

建立具有逐步升級機制的瀏覽器登入流程

本節描述如何使用逐步升級機制建立進階瀏覽器登入流程。逐步升級身份驗證的目的是根據使用者的特定身份驗證等級,允許存取用戶端或資源。

-

在選單中點擊驗證。

-

點擊流程索引標籤。

-

點擊 建立流程。

-

輸入

瀏覽器包含逐步升級機制作為名稱。 -

點擊 儲存。

-

點擊 新增執行。

-

從清單中選取 Cookie。

-

點擊 新增。

-

為 Cookie 驗證類型選取 替代,以將其需求設定為替代。

-

點擊 新增子流程。

-

輸入 身份驗證流程 作為名稱。

-

點擊 新增。

-

為 身份驗證流程 驗證類型點擊 替代,以將其需求設定為替代。

現在,您為第一個身份驗證等級設定流程。

-

點擊 身份驗證流程 的 + 選單。

-

點擊 新增子流程。

-

輸入

第一個條件流程作為名稱。 -

點擊 新增。

-

為 第一個條件流程 驗證類型點擊 條件式,以將其需求設定為條件式。

-

點擊 第一個條件流程 的 + 選單。

-

點擊 新增條件。

-

從清單中選取 條件式 - 身份驗證等級。

-

點擊 新增。

-

為 條件式 - 身份驗證等級 驗證類型點擊 必要,以將其需求設定為必要。

-

點擊 ⚙️(齒輪圖示)。

-

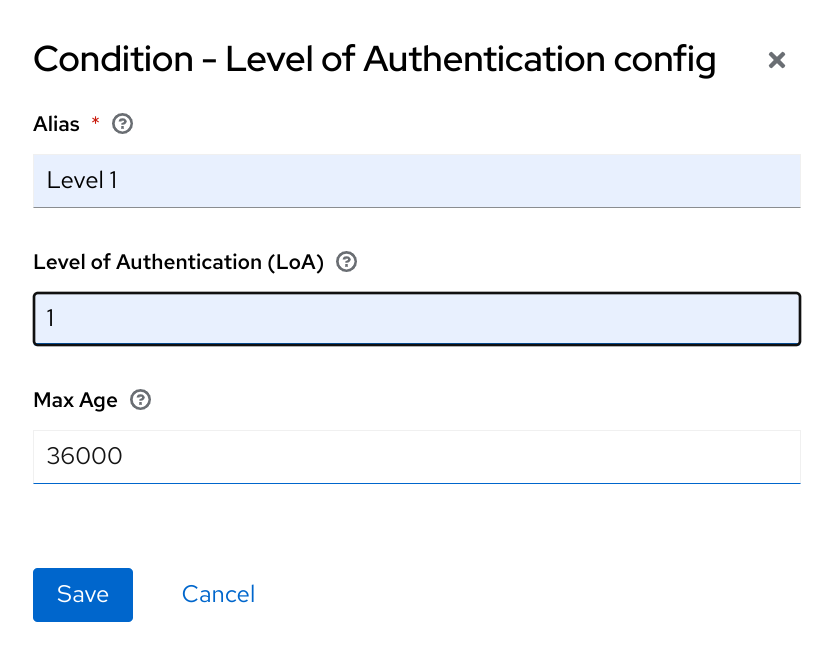

輸入

等級 1作為別名。 -

為身份驗證等級 (LoA) 輸入

1。 -

將「最長存留時間」設定為 36000。此值以秒為單位,相當於 10 小時,也就是網域中設定的預設

SSO 工作階段最長逾時時間。因此,當使用者以此層級進行驗證時,後續的 SSO 登入可以重複使用此層級,使用者不需要使用此層級進行驗證,直到使用者工作階段結束,預設為 10 小時。 -

點擊「儲存」

設定第一個驗證層級的條件

-

點擊 第一個條件流程 的 + 選單。

-

點擊 新增步驟。

-

從清單中選取「使用者名稱密碼表單」。

-

點擊 新增。

現在,您要設定第二個驗證層級的流程。

-

點擊 身份驗證流程 的 + 選單。

-

點擊 新增子流程。

-

輸入

2nd Condition Flow作為別名。 -

點擊 新增。

-

針對「2nd Condition Flow」驗證類型點擊「條件式」,將其需求設定為條件式。

-

點擊「2nd Condition Flow」的「+」選單。

-

點擊 新增條件。

-

從項目清單中選取「條件式 - 驗證層級」。

-

點擊 新增。

-

為 條件式 - 身份驗證等級 驗證類型點擊 必要,以將其需求設定為必要。

-

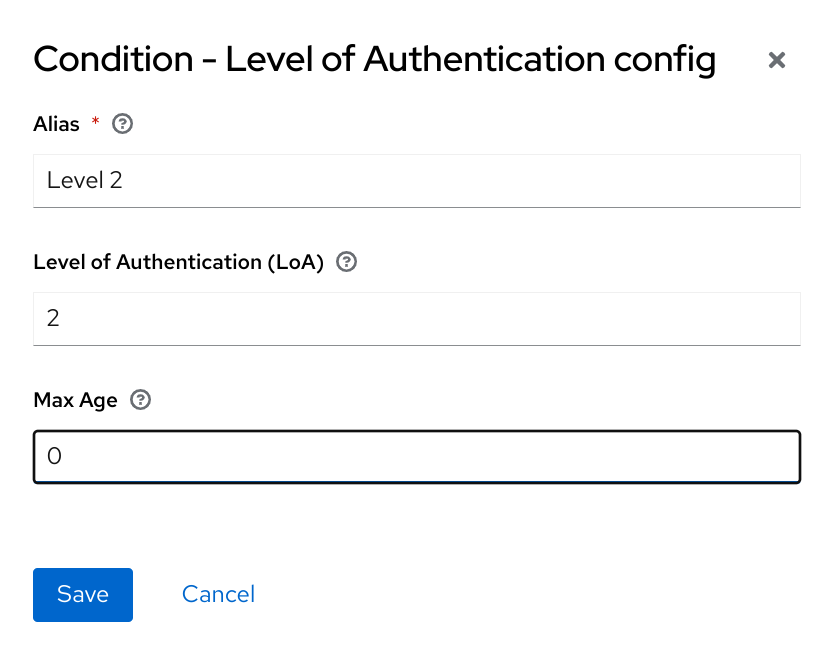

點擊 ⚙️(齒輪圖示)。

-

輸入

Level 2作為別名。 -

針對「驗證層級 (LoA)」輸入

2。 -

將「最長存留時間」設定為 0。因此,當使用者進行驗證時,此層級僅對目前的驗證有效,而對任何後續的 SSO 驗證無效。因此,當要求此層級時,使用者將始終需要再次使用此層級進行驗證。

-

點擊「儲存」

設定第二個驗證層級的條件

-

點擊「2nd Condition Flow」的「+」選單。

-

點擊 新增步驟。

-

從清單中選取 OTP 表單。

-

點擊 新增。

-

為 OTP 表單 驗證類型點擊 必要,以將其需求設定為必要。

最後,變更繫結。

-

點擊螢幕頂端的 動作 選單。

-

從清單中選取「繫結流程」。

-

在下拉式選單中選取「瀏覽器流程」。

-

點擊 儲存。

若要使用逐步機制,您需要在驗證請求中指定要求的驗證層級 (LoA)。claims 參數用於此目的

https://{DOMAIN}/realms/{REALMNAME}/protocol/openid-connect/auth?client_id={CLIENT-ID}&redirect_uri={REDIRECT-URI}&scope=openid&response_type=code&response_mode=query&nonce=exg16fxdjcu&claims=%7B%22id_token%22%3A%7B%22acr%22%3A%7B%22essential%22%3Atrue%2C%22values%22%3A%5B%22gold%22%5D%7D%7D%7Dclaims 參數以 JSON 表示法指定

claims= {

"id_token": {

"acr": {

"essential": true,

"values": ["gold"]

}

}

}Keycloak JavaScript 介面卡支援輕鬆建構此 JSON 並在登入請求中傳送。如需更多詳細資訊,請參閱「保護應用程式」章節中的「Keycloak JavaScript 介面卡」。

您也可以使用較簡單的參數 acr_values,而不是 claims 參數來請求特定的層級,但這些層級並非必要。這在 OIDC 規格中有提到。

您也可以為特定的用戶端設定預設層級,當參數 acr_values 或帶有 acr 宣告的參數 claims 不存在時,會使用此層級。如需更多詳細資訊,請參閱 用戶端 ACR 設定)。

若要請求文字 (例如 gold) 形式的 acr_values,而不是數值,您可以設定 ACR 和 LoA 之間的對應。可以在網域層級 (建議) 或用戶端層級設定。如需設定,請參閱 ACR 到 LoA 對應。 |

如需更多詳細資訊,請參閱 官方 OIDC 規格。

流程邏輯

先前設定的驗證流程的邏輯如下

如果用戶端請求較高的驗證層級,也就是驗證層級 2 (LoA 2),使用者必須執行完整的雙因素驗證:使用者名稱/密碼 + OTP。但是,如果使用者在 Keycloak 中已經有工作階段,該工作階段是使用使用者名稱和密碼 (LoA 1) 登入的,則只會要求使用者提供第二個驗證因素 (OTP)。

條件中的「最長存留時間」選項會決定後續驗證層級的有效時間 (秒數)。此設定有助於判斷使用者是否會在後續驗證期間再次被要求提供驗證因素。如果 claims 或 acr_values 參數要求特定層級 X,且使用者已經使用層級 X 進行驗證,但已過期 (例如,最長存留時間設定為 300,且使用者在 310 秒之前進行驗證),則會要求使用者再次使用該特定層級重新驗證。但是,如果該層級尚未過期,則會自動將使用者視為已使用該層級驗證。

將「最長存留時間」設定為值 0 表示,該特定層級僅對此單次驗證有效。因此,每次重新驗證要求該層級時,都需要再次使用該層級進行驗證。這對於應用程式中需要較高安全性的操作 (例如,發送付款) 非常有用,並且始終需要使用特定層級進行驗證。

請注意,當從用戶端透過使用者的瀏覽器將登入請求傳送至 Keycloak 時,使用者可能會在 URL 中變更參數 (例如 claims 或 acr_values)。如果用戶端使用 PAR (推送授權請求)、請求物件或其他可防止使用者改寫 URL 中參數的機制,則可以避免這種情況。因此,在驗證之後,建議用戶端檢查 ID 權杖,以再次確認權杖中的 acr 是否與預期的層級對應。 |

如果沒有透過參數明確要求層級,則 Keycloak 將要求使用驗證流程中找到的第一個 LoA 條件進行驗證,例如先前範例中的使用者名稱/密碼。當使用者已經使用該層級進行驗證且該層級已過期時,不會要求使用者重新驗證,但權杖中的 acr 值將為 0。此結果被視為完全基於 OIDC Core 1.0 規格第 2 節中提到的 長期存在的瀏覽器 Cookie 的驗證。

| 在使用者首次驗證期間,始終會執行第一個設定的子流程,其中包含「條件式 - 驗證層級」(無論要求的層級為何),因為使用者尚未擁有任何層級。因此,我們建議第一個層級子流程包含使用者驗證所需的最低驗證器。此外,請確保具有不同「條件式 - 驗證層級」值的子流程,以最低層級開始排序,如以上範例所示。例如,如果您設定層級為 2 的子流程,然後新增另一個層級為 1 的子流程,則會在首次驗證期間始終要求層級為 2 的子流程,這可能不是預期的行為。 |

| 當管理員指定多個流程、為每個流程設定不同的 LoA 層級,並將流程指派給不同的用戶端時,可能會發生衝突情況。但是,規則始終相同:如果使用者具有特定層級,則僅需要該層級即可連線至用戶端。管理員有責任確保 LoA 是一致的。 |

範例情境

-

層級 1 條件的最長存留時間設定為 300 秒。

-

傳送登入請求,但不要求任何 acr。將使用層級 1,並且使用者需要使用使用者名稱和密碼進行驗證。權杖將具有

acr=1。 -

在 100 秒後傳送另一個登入請求。使用者會由於 SSO 而自動驗證,且權杖將傳回

acr=1。 -

在經過另一個 201 秒後 (自第 2 點驗證起經過 301 秒) 傳送另一個登入請求。使用者會由於 SSO 而自動驗證,但由於層級 1 已被視為過期,權杖將傳回

acr=0。 -

傳送另一個登入請求,但現在會在

claims參數中明確要求層級 1 的 ACR。會要求使用者重新使用使用者名稱/密碼進行驗證,然後在權杖中傳回acr=1。

權杖中的 ACR 宣告

ACR 宣告會由 acr 用戶端範圍中定義的 acr loa level 通訊協定對應程式新增至權杖。此用戶端範圍是網域預設用戶端範圍,因此將新增至網域中所有新建立的用戶端。

如果您不希望權杖內有 acr 宣告,或您需要新增它的某些自訂邏輯,您可以從用戶端中移除用戶端範圍。

請注意,當登入請求起始帶有 claims 參數的請求,要求 acr 作為 essential 宣告時,Keycloak 始終會傳回指定的層級之一。如果無法傳回指定的層級之一 (例如,如果要求的層級未知,或大於驗證流程中設定的條件),則 Keycloak 會擲回錯誤。

用戶端要求的註冊或重設認證

通常,當使用者從用戶端應用程式重新導向至 Keycloak 時,會觸發 browser 流程。如果啟用網域註冊,且使用者在登入畫面上點擊「註冊」,此流程可能會允許使用者註冊。此外,如果為網域啟用忘記密碼,使用者可以在登入畫面上點擊「忘記密碼」,這會觸發「重設認證」流程,讓使用者在電子郵件地址確認後重設認證。

有時,讓用戶端應用程式將使用者直接重新導向至「註冊」畫面或「重設認證」流程會很有用。產生的動作將與使用者在正常登入畫面上點擊「註冊」或「忘記密碼」時的動作相符。可以透過以下方式執行自動重新導向至註冊或重設認證畫面

-

當用戶端希望將使用者直接重新導向至註冊時,OIDC 用戶端應將 OIDC 登入 URL 路徑中的最後一個程式碼片段 (

/auth) 取代為/registrations。因此,完整的 URL 可能類似於以下:https://keycloak.example.com/realms/your_realm/protocol/openid-connect/registrations。 -

當用戶端希望將使用者直接重新導向至「

重設認證」流程時,OIDC 用戶端應將 OIDC 登入 URL 路徑中的最後一個程式碼片段 (/auth) 取代為/forgot-credentials。

先前的步驟是用戶端直接要求註冊或重設認證流程的唯一支援方法。為了安全起見,不支援且不建議用戶端應用程式略過 OIDC/SAML 流程,直接重新導向至其他 Keycloak 端點 (例如 /realms/realm_name/login-actions 或 /realms/realm_name/broker 下的端點)。 |

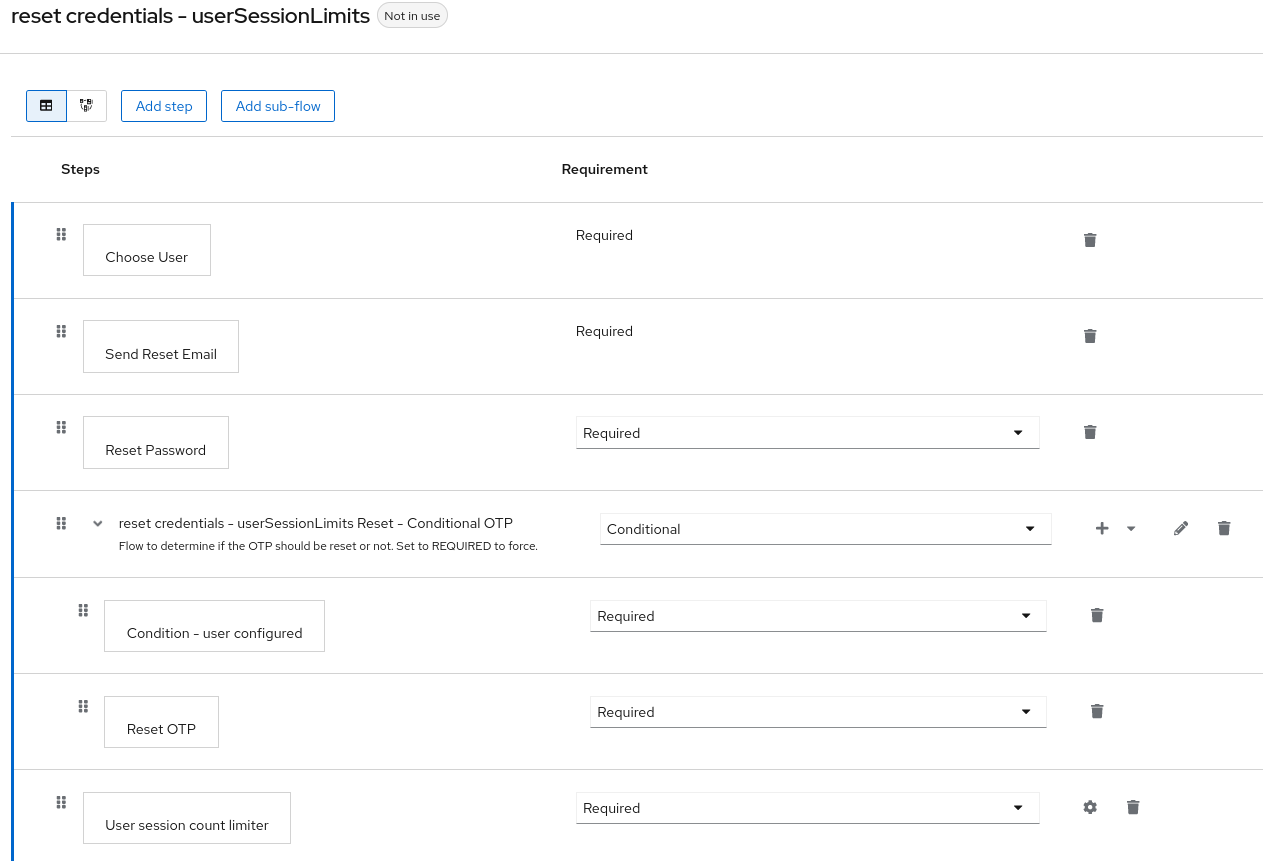

使用者工作階段限制

可以設定使用者可以擁有的工作階段數目限制。可以針對每個網域或每個用戶端限制工作階段。

若要將工作階段限制新增至流程,請執行以下步驟。

-

針對流程點擊「新增步驟」。

-

從項目清單中選取「使用者工作階段計數限制器」。

-

點擊 新增。

-

針對「使用者工作階段計數限制器」驗證類型點擊「必要」,將其需求設定為必要。

-

針對「使用者工作階段計數限制器」點擊「⚙️」(齒輪圖示)。

-

輸入此設定的別名。

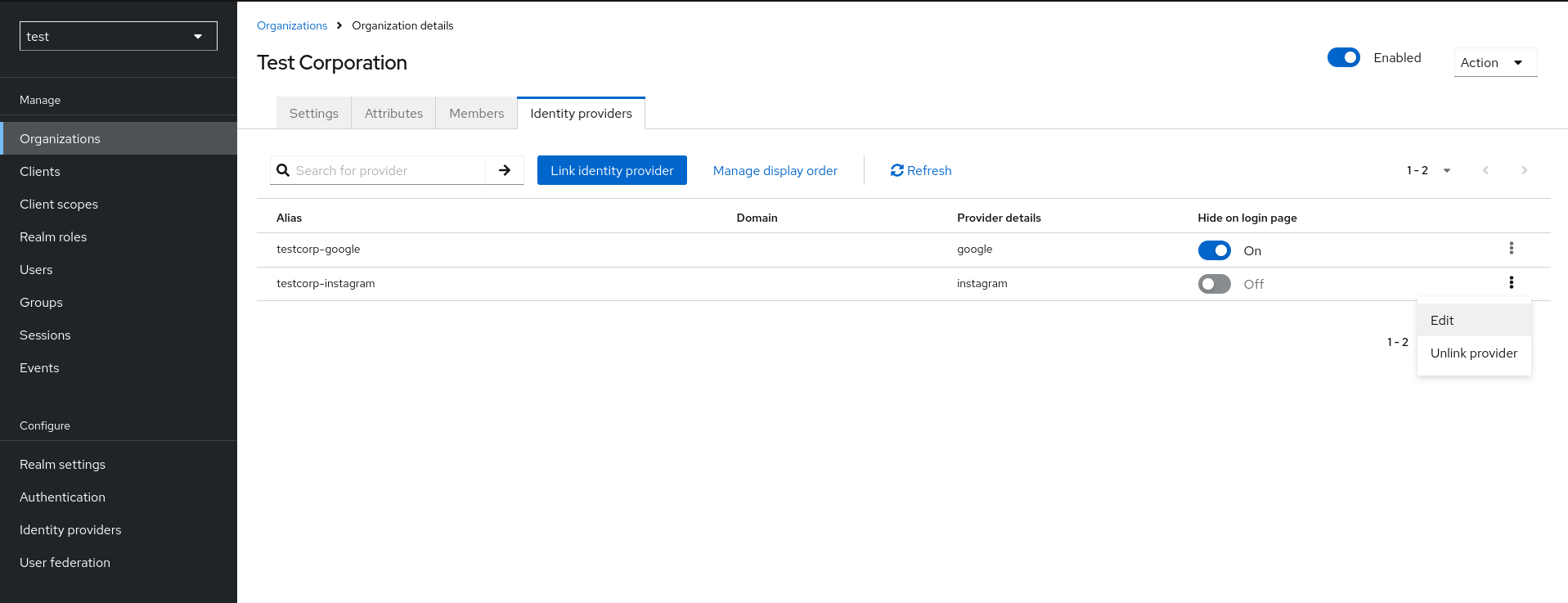

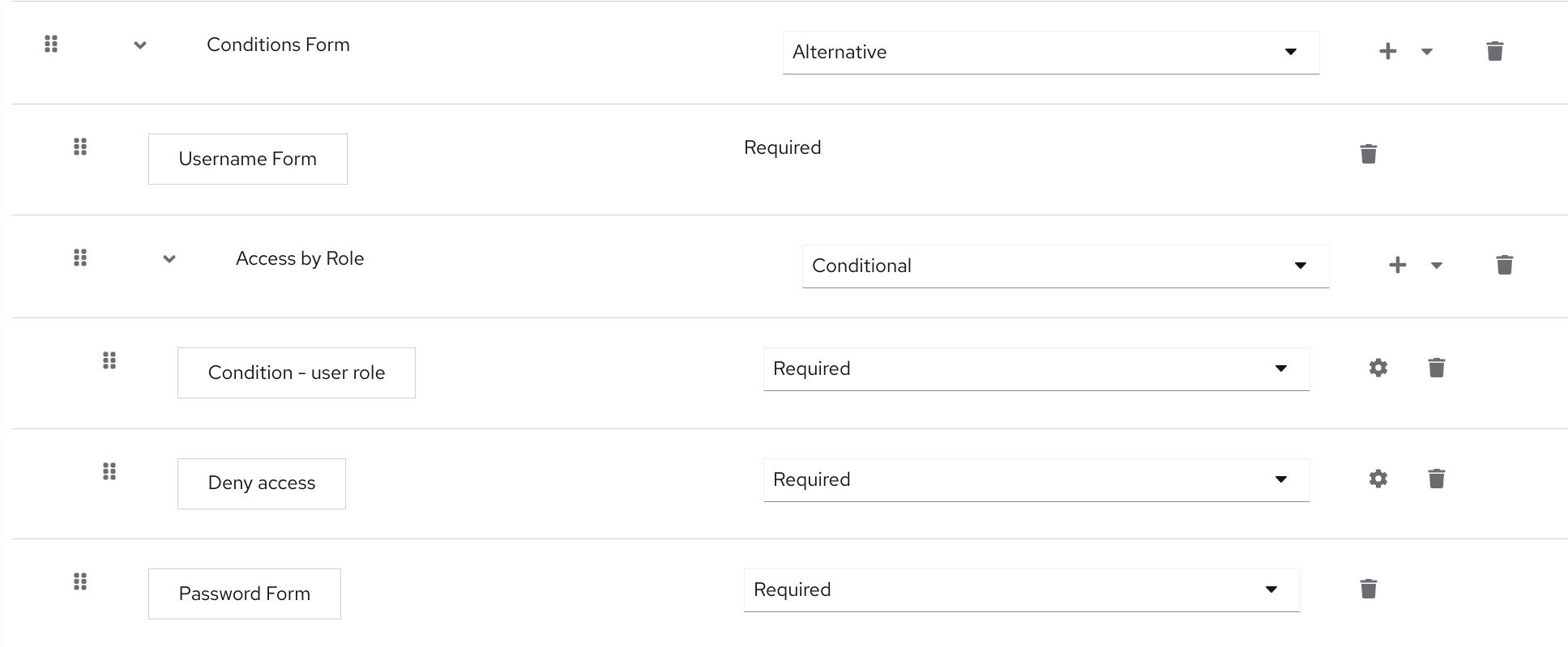

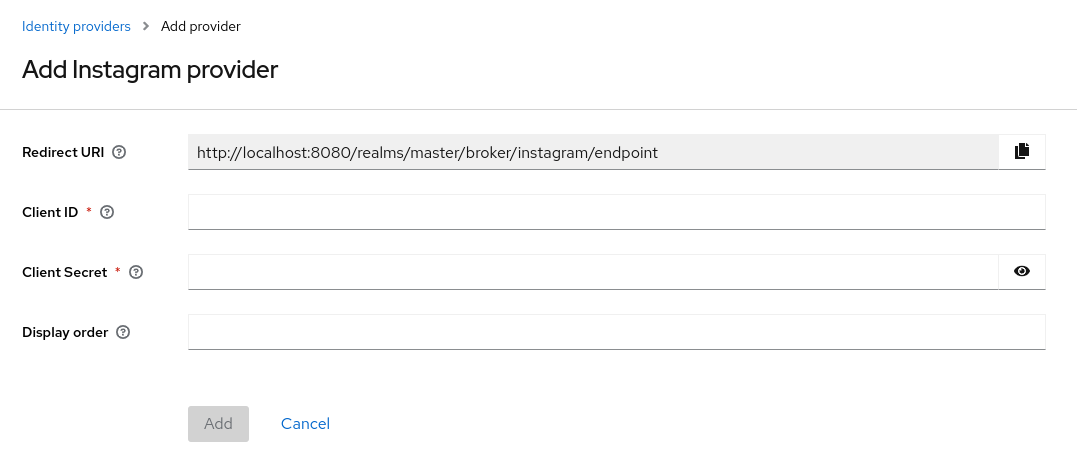

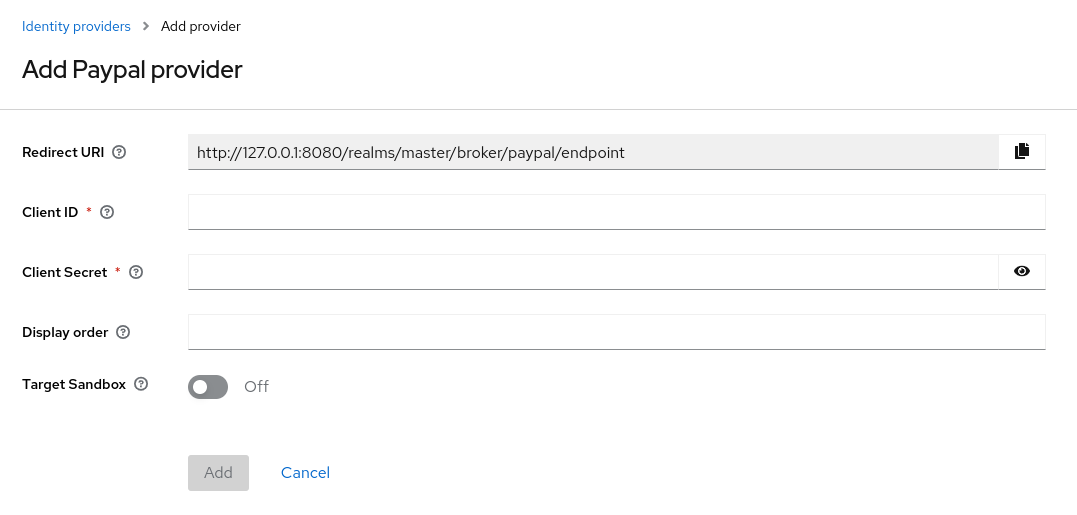

-